-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

前回、クラウド環境で稼動するサービスへの脆弱性診断を実施するための申請方法を説明しました。引き続き今回はクラウド環境で稼動するサービスに対して、プラットフォーム診断を実施する際の注意事項について説明します。

Webアプリケーション診断とは異なり、プラットフォーム診断は一般的にFully Qualified Domain Name(以降、FQDN)ベースではなく、IPアドレスベースで診断を実施しています。ちなみにFQDNとは、JPNICで下記のように説明されています *1。

ツリー(木)構造を持つDNS(Domain Name System)の階層構造において、ある特定のノードに付けられたドメイン名を表記する際、そのノードからDNSのルートまでのすべてのラベルを並べて書いたもの。

少し分かりにくいですが、ラックのWebページの場合、FQDNは「www.lac.co.jp」です。プラットフォーム診断を実施する際は、FQDNの「www.lac.co.jp」ではなく、IPアドレス「210.227.77.239」に対して実施します。

クラウド環境で稼動するサービスに対して、プラットフォーム診断を実施しようとした際に注意しなければならないのは、AWSに存在するElastic Load Balancing(以降、ELB)という技術です。ELBは、AWSが提供するロードバランサーで、下記のような多数のメリットがあります *2。

- 可用性:

・自動的にトラフィックのバランスをとり、正常なインスタンスだけがトラフィックを受け取る

・異常なインスタンスを検出し、トラフィックを正常なインスタンスに再ルーティング - 伸縮自在性:

・アプリケーショントラフィックの要求を満たすように、要求処理容量を自動的に縮小/拡大 - 安全性:

・AWS Certificate Managerと統合することにより、Webサイトやアプリケーションに対して簡単にSSL/TLSを有効化することが可能

・ロードバランサーのSSL/TLS設定を一括で管理可能

しかし、プラットフォーム診断においては、ELBでIPアドレスを引いている場合、下記に注意する必要があります。

- グローバルIPアドレスが変化する

- 固定IPアドレスの設定が不可

- IPアドレスがいつ変更されるのかがわからない

(なお、非公式ですが、「ELBで引いたIPアドレスは、最低60分間他のIPアドレスに紐付けられることはない」という情報もあります。)

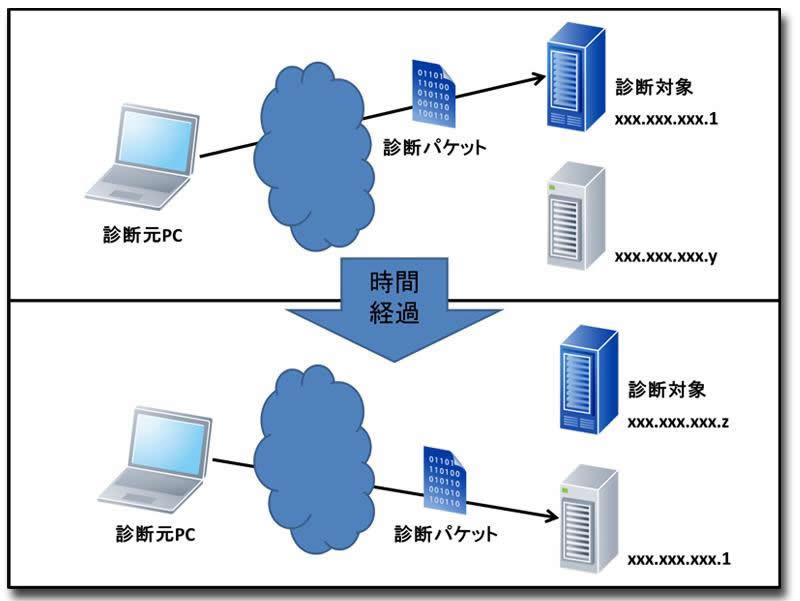

なぜこれらに注意しなければならないのかというと、先述の通りプラットフォーム診断は一般的にIPアドレスベースで診断を実施しているので、診断中にIPアドレスが切り替わると、診断パケットが診断対象ではない別の環境に飛んでいきます。つまり、全く関係のない環境に対して診断(≒攻撃)を実施してしまう可能性があります(下図参照)。

この問題に対して現状行っている対応方法は、「診断中に正引きで名前解決を行い続け、IPアドレスが切り替わったら診断を中止し、新たに割り当てられたIPアドレスに対して診断を実施する」です。

クラウド環境に対するプラットフォーム診断全てにこのような対策が必要なのかというとそうではなく、Elastic IPアドレス(以降、EIPアドレス)のような静的IPアドレスを用いている場合は上記の問題は発生しません。ちなみにEIPアドレスとは、AWSにおいて、動的なクラウドコンピューティングのために設計された静的IPアドレスのことです *3。EIPアドレスは静的IPアドレスのため、設定を変更しない限りIPアドレスが変化することはありません。なお、EIPアドレスの割り当て方は「Elastic IP アドレス - Amazon Elastic Compute Cloud」に記載されています。

なお、AWS以外のクラウドサービスにおいても、静的IPアドレスを設定することは可能です。

たとえば、Microsoft Azureでは、「予約済みIP」*4 や「インスタンスレベル パブリックIP(ILPIP)」*5 を利用することで静的IPアドレスを設定することができます。

また、Google Cloud Platformでは、「Static external IP addresses」*6 を利用することで静的IPアドレスを設定することができます。

また、静的IPアドレスを設定せずに診断を実施したい場合もあると思いますが、そのような場合はAWS内部に設置された脆弱性スキャナから診断を実施するという方法があります。Qualys、Rapid7、Nessusといった主要な脆弱性スキャナには下記のようなAWS内部にAmazonに認可されたAmazon マシンイメージ(AMI)*7 があります。

QualysGuard Virtual Scanner Appliance(Pre-Authorized Scanning)[PV] on AWS Marketplace

Nexpose Scan Engine(Pre-authorized)on AWS Marketplace

Nessus(BYOL)on AWS Marketplace

先述の通りプラットフォーム診断は一般的にIPアドレスベースで診断を実施するのですが、上記スキャナは診断対象先をIPアドレスではなくAmazonのインスタンス名を指定して診断を実施します。そのため、ELBで動的にIPアドレスを引いていたとしても、その影響を受けずに診断を実施することが可能です。しかし、この方法はAWS内部からの診断となるため、インターネット経由やAmazon Virtual Private Cloud(Amazon VPC)外から診断を実施したい場合は先述の正引きで名前解決を行う方法を用いる必要があります。

前回に引き続き長々と書いてしまいましたが、これらの情報がクラウド環境で稼動するサービスに対するプラットフォーム診断をご検討している方々のお役に立てば幸いです。

セキュリティ診断 | サービス | 株式会社ラック

次回は、2016年4月より正式リリースされたAmazon Inspectorによる診断をご紹介します。

- *1インターネット用語1分解説~FQDNとは~ - JPNIC

- *2Elastic Load Balancing(クラウドネットワークのロードバランサー) | AWS

- *3Elastic IP アドレス - Amazon Elastic Compute Cloud

- *4予約済み IP | Microsoft Azure

- *5インスタンスレベル パブリック IP (ILPIP) | Microsoft Azure

- *6IP Addresses | Compute Engine | Google Cloud Platform

- *7Amazon マシンイメージ(AMI) - Amazon Elastic Compute Cloud

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR