-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

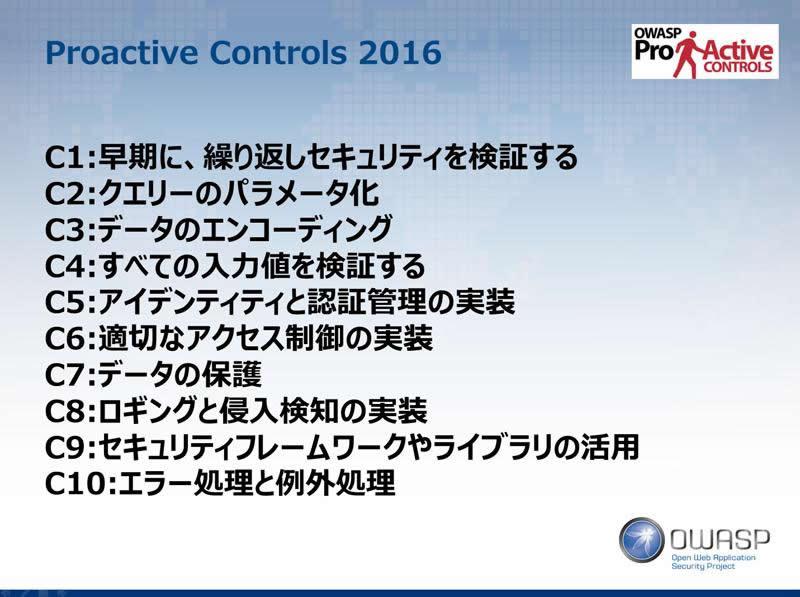

これまで、前々回、前回と2回に渡ってOWASP Proactive Controlsについて紹介してきました。OWASP Proactive Controlsは、OWASP Top10で示されている脆弱性を作り込まないようにするために、開発プロジェクトでどのように取り組めば良いかを示した「事前の対策ガイドライン」です。

今回は「C7:データの保護」「C8:ロギングと侵入検知の実装」

「C9:セキュリティフレームワークやライブラリの活用」

「C10:エラー処理と例外処理」について紹介します。

(OWASP-ProactiveControl2016-Japanese#20160227OWASPDAY by OWASP Japanより)

「C7:データの保護」では、HTTPSによる通信経路の暗号化とデータの暗号化について記述しています。暗号化については暗号関数を自作するのではなく、専門家によるピアレビューを受けた関数を使用することを強く推奨しています。

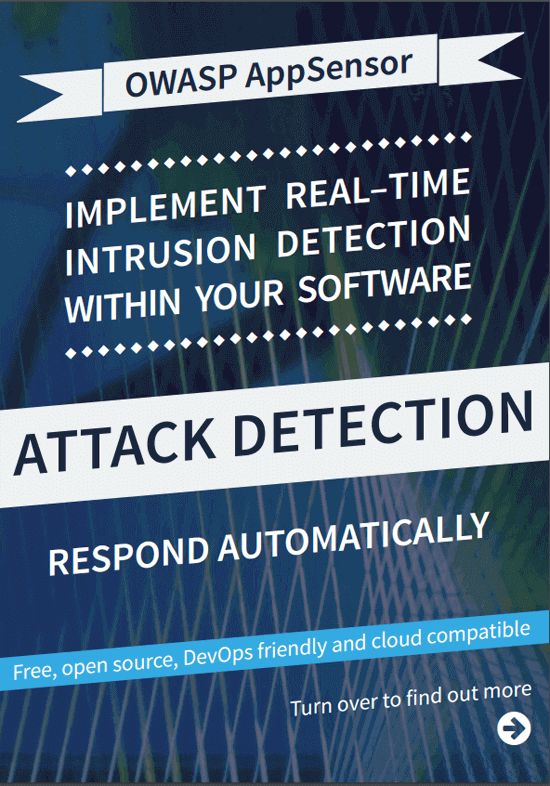

「C8: ロギングと侵入検知の実装」では、Webシステムがセキュリティの観点で記録すべきログについて記述しています。ここではセキュリティの観点からログを記録することで、プロアクティブなセキュリティ対策を施すことを提唱しています。例としてOWASP AppSensorを用いてWebアプリケーションに侵入検知と自動応答の仕組みを実装する方法が示されています。また、モバイルアプリケーションにおけるログからの情報漏えいの危険性に関する記述が追加されています。

「C9:セキュリティフレームワークやライブラリの活用」では、セキュリティフレームワークの活用が提唱されています。また、OWASP Top10-2013で新たに追加された問題である「既知の脆弱性を持つコンポーネントの使用」に関する記述が追加されています。「既知の脆弱性を持つコンポーネントの使用」に関する解決策としてOWASP Dependency Checkが紹介されています。OWASP Dependency CheckはWebシステムが使用しているライブラリを精査し、脆弱性のあるコンポーネントが使用されている場合に警告を出してくれるツールです。

「C10:エラー処理と例外処理」では、エラーメッセージからの情報漏えいの可能性とその対策について記述しています。エラー処理や例外処理はセキュリティの観点だけでなく信頼性の高いシステムを提供する上で重要な実装です。

OWASP Proactive Controlsで示されている、安全なWebシステム開発のガイドラインは、いずれも基本的なものです。しかしながら、Webシステムのセキュリティについては体系的な教育や取組が行われてきているわけではありません。また、SQLインジェクションやXSSなどの「脆弱性」はセキュリティ診断ツールなどで検出することができますが、認証やアクセス制御、暗号化などの「セキュリティ機能」は検出することができません。要件定義や設計、開発に関わるエンジニアやプロジェクトマネージャが基本的なことは理解しておかなければならないのです。OWASP Proactive Controlsを活用して安全なWebシステムの開発に取り組んでいただければと思います。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR