-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

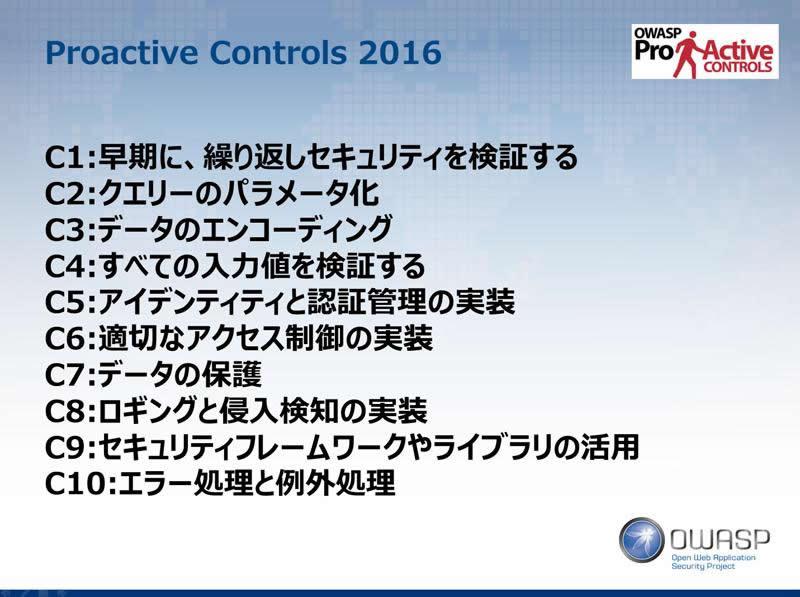

前回に引き続き、OWASP Proactive Controls2016について紹介していきます。

OWASP Proactive Controlsは、OWASP Top10で示されている脆弱性を作り込まないようにするために、開発プロジェクトでどのように取り組めば良いかを示した「事前の対策ガイドライン」です。

今回は「C2:クエリーのパラメータ化」「C3:データのエンコーディング」

「C4:すべての入力値を検証する」「C5:アイデンティティと認証管理の実装」

「C6:適切なアクセス制御の実装」について簡単にご紹介します。

(OWASP-ProactiveControl2016-Japanese#20160227OWASPDAY by OWASP Japanより)

「C2:クエリーのパラメータ化」では、SQLインジェクション対策について記述しています。Proactive ControlsではSQLインジェクションを防ぐために「クエリーのパラメータ化」を提唱しています。これはIPAの「安全なウェブサイトの作り方」などのドキュメントでは「プレースホルダ方式」と呼ばれるものと一緒です。ちなみに、OWASP Proactive Controlsには、補足説明用のプレゼンテーションがあるのですが、ここではSQLインジェクションの「怖さ?」を説明するために、次図のようなマンガが使われています。

(https://www.owasp.org/images/3/33/OWASP_Top_Ten_Proactive_Controls_v2.pptxより)

「C3:データのエンコーディング」では、XSS対策について記述しています。今回の改訂ではXSSの類型として「持続型XSS」「反射型XSS」に加え「DOM Based XSS」が加わりました。DOM Based XSSではXSS攻撃はHTMLコードではなくDOMに対する操作として行われます。JavaScriptが悪意のあるコードを実行してしまうのです。XSS攻撃に対する対策は出力時に適切なエンコーディングを行うことです。モバイルシステムの開発でWebViewを使う場合も注意が必要です。

「C4:すべての入力値を検証する」では、Webシステムにおける入力チェックの考え方について記述しています。入力チェックにおける「ブラックリスト方式」「ホワイトリスト方式」の解説、入力チェックで良く使われる「正規表現」について例を用いて解説しています。また、Proactive Controlsではセキュリティを入力チェックだけに依存するのではなく、入力値が実際に使われる場所で担保すべきだ、という考え方を示しています。

「C5:アイデンティティと認証管理の実装」では、認証について記述しています。認証とは「本人確認」のことです。ここでは多要素認証、モバイルアプリケーションにおける認証、安全なパスワードの保存、パスワードリカバリー、ハッシュ化など、Webシステムで認証に関する機能を実装する際に検討すべき事項をリストアップしています。

「C6:適切なアクセス制御の実装」では、認可(アクセス制御)について記述しています。ここではアクセス制御を設計・実装する際に陥りやすい点(いわゆる、アンチパターン)について解説し、アクセス制御を記述するレイヤーをビジネスロジックを記述するレイヤーと分離することを提唱しています。

このように、OWASP Proactive Controlsでは、安全なWebシステムを開発していく上でのひとつのアプローチ方法を示しています。具体的な設計方式や実装方針については、OWASP Cheat Sheetシリーズなどが紹介されています。

Proactive Controlsは全部で30ページ程度の簡易なドキュメントですので、是非全文を一読いただき、詳しく学びたい部分はCheat Sheetなどを参照していただければと思います。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR