-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

昨年末、Microsoft Outlookに「BadWinmail」と呼ばれる脆弱性(CVE-2015-6172)がHaifei Li氏によって報告されました。ユーザがメールを閲覧またはプレビューするだけで脆弱性が悪用され、任意のコマンドを実行することが可能ということで少し話題になり、Outlookユーザの筆者にとってはドキッとしてしまう発表でした。

この脆弱性は、Outlookが特定の形式(TNEF/MSG)の電子メールメッセージに含まれたOLEオブジェクトを適切にパース処理しないため、埋め込まれたObject Linking and Embedding(OLE*1)オブジェクトを介して、任意のコマンドが実行可能という問題です。Haifei Li氏によって報告されたレポートでは、OLEオブジェクトにAdobe Flash Playerの脆弱性(CVE-2015-5122)を悪用するFlashオブジェクトを埋め込んだ例を挙げています。

この脆弱性に対する更新プログラムは、既にMicrosoftより提供されており、MS15-131で修正されているため、Outlookユーザで当該更新プログラムを未適用の場合、速やかに適用することを推奨します。

今回、ここで紹介するのは、Kevin Beaumont氏が公表した「BadWinmail」とは異なるOutlookのOLEに関する問題です。

Outlookでは、デフォルトOLE パッケージが含まれたメールを処理する際、パッケージ化されたオブジェクトの実行を許可しないため、ユーザがメールに含まれるOLE パッケージのアイコンをダブルクリックしても動作させることはできません。

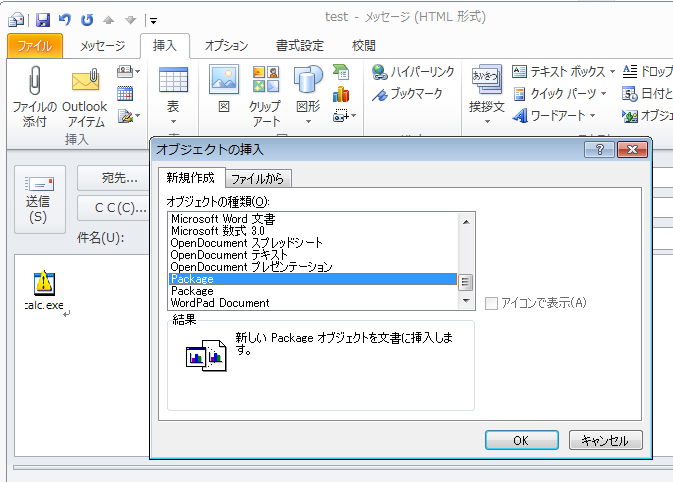

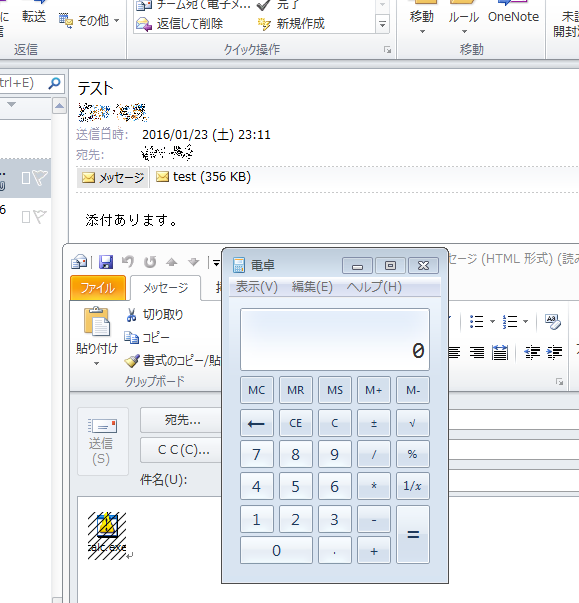

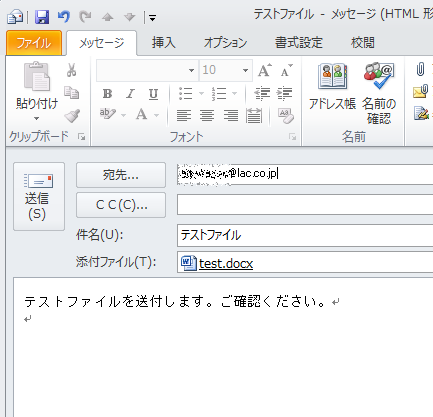

以下、図1では、OLE パッケージオブジェクトとして電卓(calc.exe)を含めたメールを作成しています。図2では、当該メールを受信した様子を示しており、calc.exeが実行形式のファイルではなく、画像として扱われていることが確認できます。

しかし、図1で作成したOLE パッケージを含めたメールを「test.msg」として保存後、新しく作成したメールに添付すると、test.msg内のOLEパッケージは実行することが可能となります。図3のように、OLEパッケージをダブルクリックすることで電卓を起動可能なことが確認できます。

ただ、メール内にエクスクラメーション・マークのアイコンが表示されるため、ユーザが一見して不審に見えるOLEパッケージをセキュリティ警告を無視して実行してしまう可能性は低いと考えます。

では、ユーザを欺くためにばらまき型メールや標的型メールのマルウェアで利用されるような実行ファイルのアイコン偽装の手法がこのケースでも利用可能かという点ですが、このOLEパッケージでも同様のことが可能です。

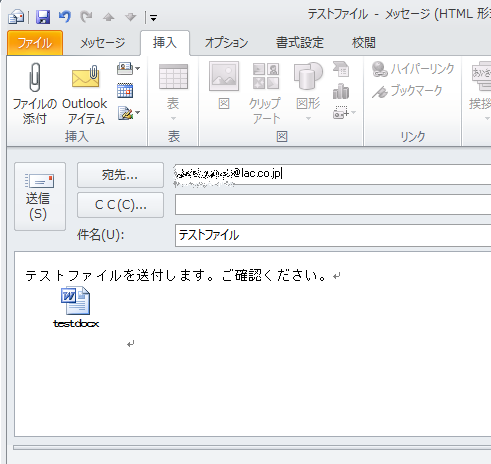

図4にOLE パッケージオブジェクトとして電卓(calc.exe)を指定し、アイコンをWord文章ファイルに偽装した例(test.docx)を示します。拡張子まで偽装可能であり、アイコン偽装されたWord文章ファイルを開くような巧妙な件名や本文が書かれていた場合、メールを受信したユーザがtest.docxを開いてしまう可能性は高いと考えます。

なお、アイコン偽装するための具体的な手順につきましては、Kevin Beaumont氏の記事を参照ください。

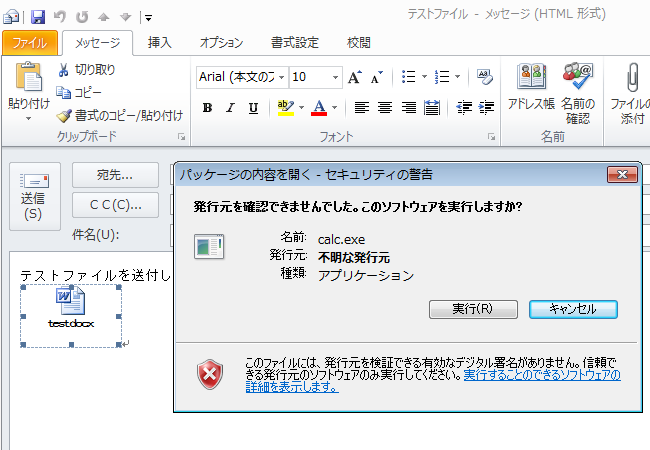

図5は、test.docxを実行し、埋め込みオブジェクトの確認後に表示されるセキュリティ警告です。電卓には、Microsoftのデジタル証明書が付与されていないため、「発行元が確認できない」のエラーが表示されていますが、ユーザがこの警告を確認せず「実行」ボタンをクリックすると、図6のように電卓が実行されてしまいます。もし、OLE パッケージオブジェクトに有効なデジタル署名を持つ実行ファイルが指定されていた場合、このようなエラーが表示されないので安易に「実行」ボタンをクリックしないよう、より一層の注意が必要です。

現状、この問題についてMicrosoftからの発表は確認できておりません。基本的な対策としては、不審な宛先からのメールに含まれるOLEパッケージを開かないことです。ただ、OutlookでOLE パッケージを利用したメールを業務上利用するケースはほぼなく、もしユーザがこのようなメールを受信したならば「怪しい」と疑うのも一つだと思います。

OutlookでOLE パッケージが挿入されている場合、図4のようにメール本文中にアイコンが表示されます。一方、図7は、添付ファイルとしてtest.docxを挿入したメールです。OLE パッケージの場合とは異なり、添付ファイル欄にtest.docxが挿入されていることが確認できます。

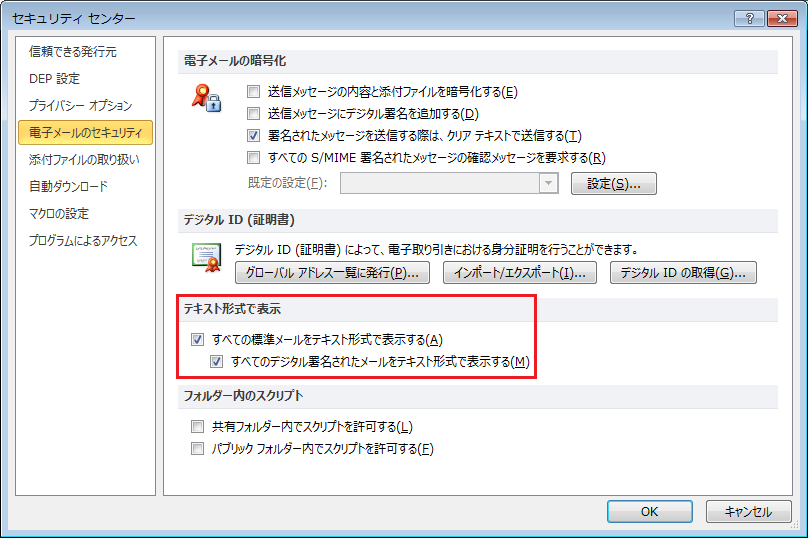

また、図8のようにOutlookで受信したメールをテキスト形式で表示させるよう設定変更し、OLEパッケージを含むオブジェクトを利用できなくすることでこの問題を回避することが可能です。デフォルトでは、受信したメールはHTML形式で表示されます。

なお、Kevin Beaumont氏も記事中で述べられていますが、以下の方法を利用してOutlookにおけるOLE パッケージの実行を制限することでこの問題による影響を緩和することが可能です。

・OutlookでのOLE パッケージオブジェクトの利用を変更可能なレジストリキーShowOLEPackageObjキーを0(無効)に設定

・Enhanced Mitigation Experience Toolkit(EMET)のAttack Surface Reduction(ASR)機能を利用してpackager.dllによる操作をブロック

(*1)複数のアプリケーション間でデータやオブジェクトを共有するための技術であり、例えばOutlookで作成するメールにExcelのグラフデータを挿入し利用することが可能

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR