-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

JSOCアナリストの高井・山坂です。

フォーラムサイトを構築するソフトウェア「vBulletin」について、9月24日に新たな脆弱性(CVE-2019-16759)が公開されました。この脆弱性は、vBulletinが動作するサーバにおいて、任意のコードが実行(RCE)され、データの改ざんや流出などの被害が発生する恐れがある、非常に危険なものです。

JSOC®では9月25日夜にこの脆弱性を悪用する攻撃通信の急増を確認しています。9月25日の午後 時点では、セキュリティパッチのないゼロデイ脆弱性であり、容易に悪用可能なことから非常に多くの攻撃が行われていました。

攻撃通信は、Webサイトにバックドアを仕掛けるものが数多く見受けられることから、攻撃成功後に侵入行為へと発展する可能性が考えられ、早急な対応が必要です。

まずはvBulletinの利用有無を確認し、利用している場合は公式サイトより9月26日に提供が開始されているセキュリティパッチの適用に加え、後述する確認方法を用いた調査、および状況によりサーバの侵害調査を実施されることをお勧めします。

対応が難しい場合は、サーバの停止も含めご検討ください。

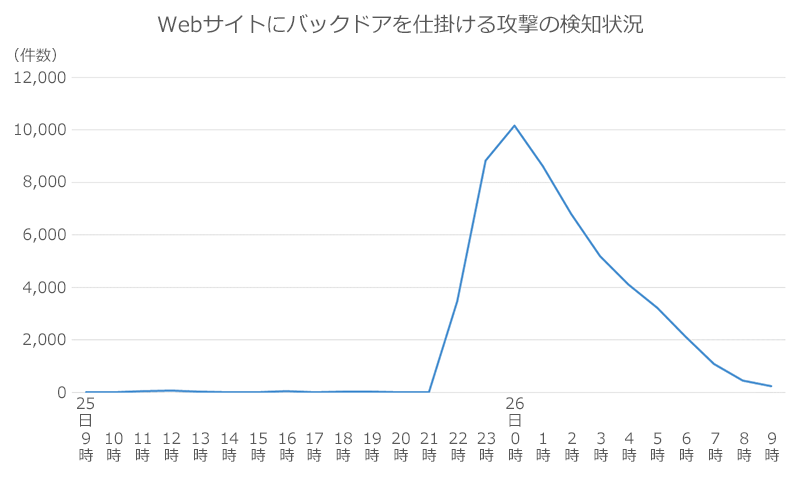

JSOCで確認したインシデント通知件数の推移

9月26日9時までにJSOCが検知した攻撃の検知件数は、図1のように推移しています。

本稿執筆時点においては件数は減少しているものの、対象の業種などを問わず広範囲にわたり攻撃が継続しています。

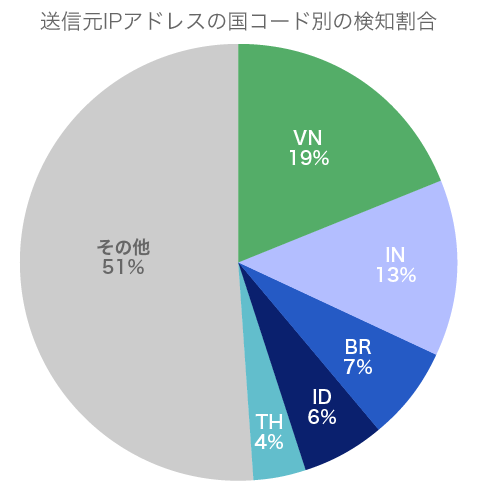

JSOCの観測では、この攻撃を行う送信元IPアドレスの約半数が東南アジア地域からです(図2)。

同一IPアドレスはさほど多くなく、非常に多くのIPアドレスから攻撃が行われていることから、ボットネット等を用いていると推測されます。

影響を受ける可能性があるソフトウェアバージョン

パッチ未適用のvBulletin5すべてのバージョン

対策方法

vBulletinのバージョン5.5.2, 5.5.3, 5.5.4 をご利用の場合は以下URLに記載されている情報をもとに提供されているセキュリティパッチを適用してください。

それ以前のバージョンを利用している場合は、最新版へバージョンアップしてください。

vBulletin Security Patch Released. Versions 5.5.2, 5.5.3, and 5.5.4 - vBulletin Community Forum

攻撃や被害を受けているかどうかの確認方法

以下のキーワードで、Webサーバのログを検索してください。

- POSTリクエストかつ、"routestring=ajax/render/widget_php"を含む文字列

該当するログがある場合は、攻撃を受けている可能性があるため、そのリクエスト内容の正当性(利用上の正常なリクエストかどうか)を確認してください。

不審なリクエストログが確認される場合、セキュリティパッチの提供より先に攻撃が観測されていることから、vBulletinが動作する環境では既に被害を受けている可能性があります。

サーバ上に不審なファイルが作成されていないかなどの詳細調査を実施することをお勧めします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR