-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

昨今、企業や開発チームを取り巻くインフラ環境はクラウドサービスの普及によって大きく様変わりしました。Amazon Web Services(以下、AWS)、Microsoft Azure(以下、Azure)、Oracle Cloud Infrastructure(以下、OCI)といった主要クラウドは、それぞれ高い可用性やセキュリティ、コスト効率を強みに進化を続けています。こうした中で、単一クラウドに依存するのではなく、各クラウドの強みを組み合わせて活用するマルチクラウド戦略を選択する企業も増えています。

一方で、マルチクラウドを採用した場合の課題の一つが、アカウント管理です。クラウドごとに個別のアカウントを管理すると、運用負荷やセキュリティリスクが増大しかねません。そこで、クラウド間で認証基盤を連携することで、アカウント管理を集約できます。今回はOCIとAWSを連携し、OCIのIdentity Domainsによる認証でAWSにログインする方法をご紹介します。

アカウント連携方法

今回の記事は以下の環境を前提とした手順となります。

- AWS環境構築済み

- OCI側にユーザー作成済み

- ユーザー名はメールアドレス

OCI側でSAMLアプリケーションを作成

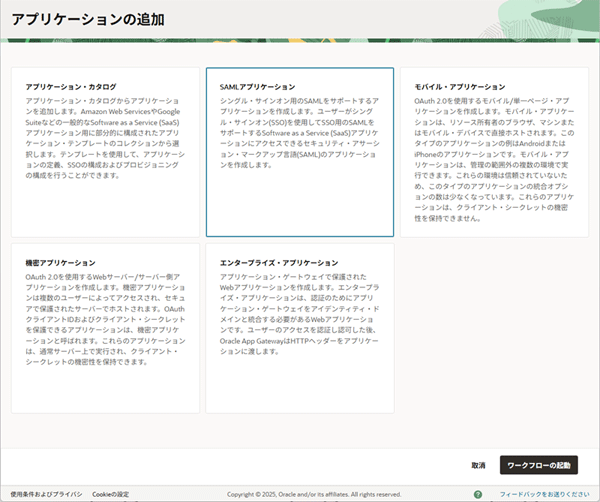

OCIコンソールにログインし、「アイデンティティとセキュリティ」から「アイデンティティ」、「ドメイン」の順に選択し、ドメイン一覧のページに遷移します。遷移後、設定を行いたいドメインを選択します。ドメインの詳細ページから「統合アプリケーション」タブを選択し、統合アプリケーションの一覧ページに遷移、「アプリケーションの追加」ボタンを選択します。

アプリケーションの追加

アプリケーションの追加画面では「SAMLアプリケーション」を選択し、「ワークフローの起動」を選択します。

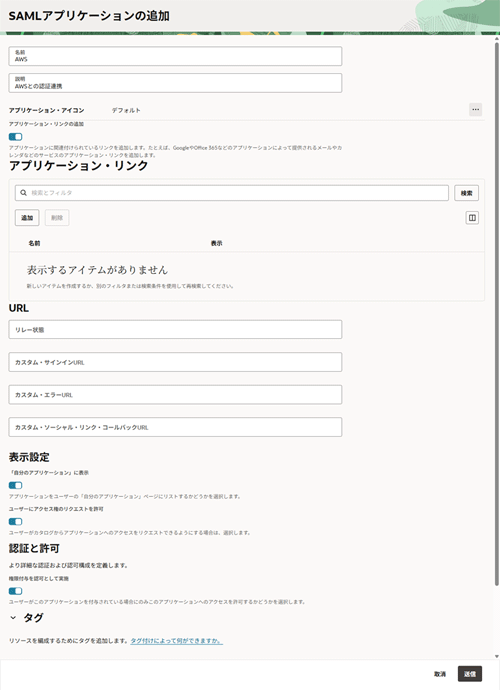

SAMLアプリケーションの追加

必要事項を入力したら「送信」を選択します。必要最低限の設定は以下の項目です。

| 名前 | 任意の名前 |

|---|---|

| 説明 | 任意の説明 |

| 「自分のアプリケーション」に表示 | 有効 |

| ユーザーにアクセス権のリクエストを許可 | 有効 |

| 権限付与を認可として実施 | 有効 |

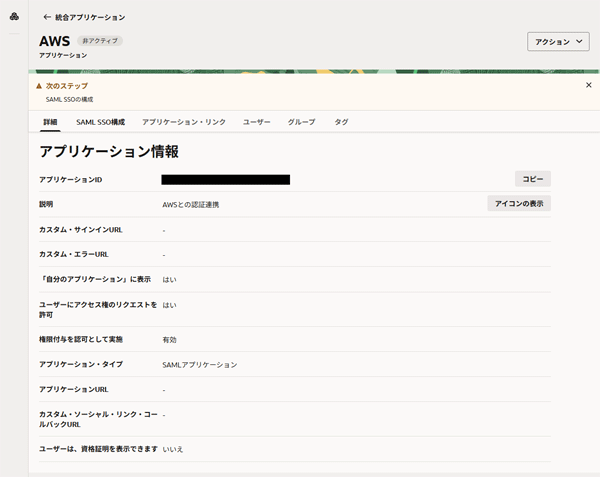

作成時は非アクティブ状態で作成されるので、ここからアクティブ化に必要なSAML SSOの構成を行います。

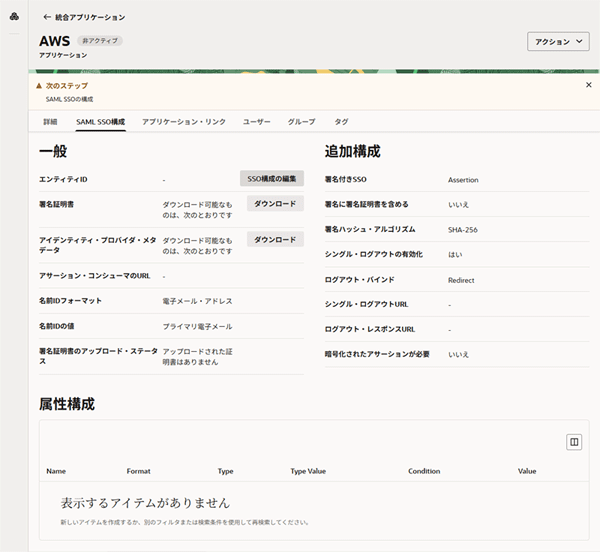

SAML SSO構成

「SAML SSO構成」タブを選択し、SAML SSOの構成画面に遷移します。「アイデンティティ・プロバイダ・メタデータ」の横の「ダウンロード」をクリックし、AWS側での設定の際に必要なメタデータ(XMLファイル)をダウンロードします。

AWS側でIDプロバイダを作成

IDプロバイダの作成

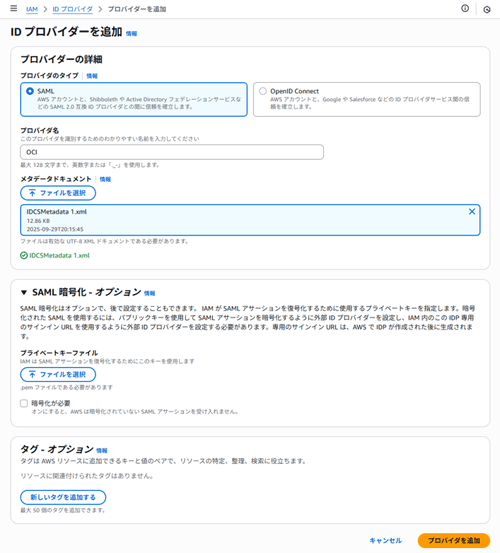

OCI側での作業はいったん中断し、ここからはAWS側の操作となります。AWSマネジメントコンソールにサインインし、IAMサービスを選択します。「アクセス管理」から「IDプロバイダ」を選択し、IDプロバイダの一覧を表示したら、「プロバイダを追加」を選択します。

IDプロバイダを追加

必要事項を入力したら「プロバイダを追加」を選択します。必要最低限の設定は以下の項目です。なお、今回は検証用の一時的な設定のためSAML暗号化の設定は行っていませんが、可能な限り設定することをお勧めします。

| プロバイダのタイプ | SAML |

|---|---|

| プロバイダ名 | 任意の名前 |

| メタデータドキュメント | OCIで取得したメタデータをアップロード |

IDプロバイダの作成完了後、「アクセス管理」の「IDプロバイダ」から、作成したIDプロバイダをクリックし、概要欄にあるARNを控えます。この値はOCI側での設定に使用します。

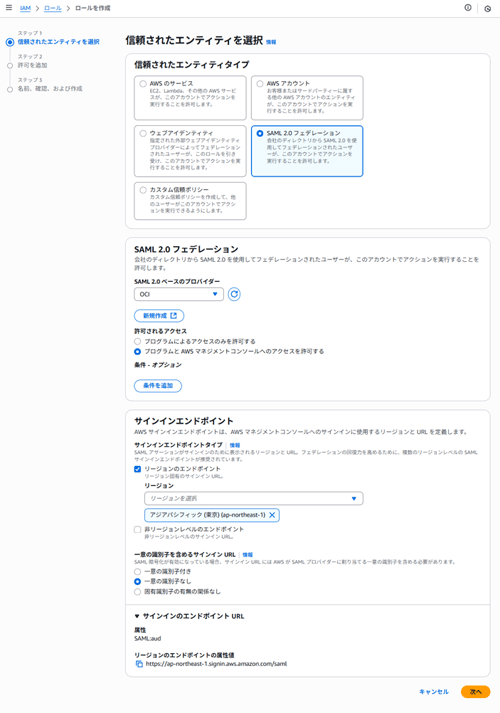

AWS側でIAMロールの作成

OCIユーザーにAWS上の操作権限を付与するため、IAMコンソールからIAMロールを作成します。IAMサービスから「アクセス管理」、「ロール」を選択し、ロールの一覧を表示したら「ロールを作成」を選択します。

信頼されたエンティティを選択

必要事項を入力したら「次へ」を選択します。必要最低限の設定は以下の項目です。

| 信頼されたエンティティタイプ | SAML2.0フェデレーション |

|---|---|

| SAML2.0ベースのプロバイダ | 前手順で作成したプロバイダ |

| 許可されるアクセス | AWSマネジメントコンソールへのアクセスを許可する場合は「プログラムとAWSマネジメントコンソールへのアクセスを許可する」を選択 |

| サインインエンドポイントタイプ | AWSの推奨としては「リージョンのエンドポイント」※1※2※3 |

| 一意の識別子を含めるサインインURL | 一意の識別子なし(SAML暗号化が有効になっている場合は、必ず含める必要あり) |

※1 SAML 2.0 federation - AWS Identity and Access Management

※2 地理的に近いリージョンエンドポイントを指定することで、リクエスト時のネットワークレイテンシーを低減させることが可能

※3 耐障害性を向上させるため、複数リージョン選択することが推奨

許可を追加

IAMロールにアタッチするIAMポリシーは、OCIユーザーに許可したい権限を選択し、「次へ」を選択します。例えば、管理者権限を付与するならAdministratorAccessポリシーを、読み取り権限を付与するならReadOnlyAccessポリシーを選択するとよいでしょう。

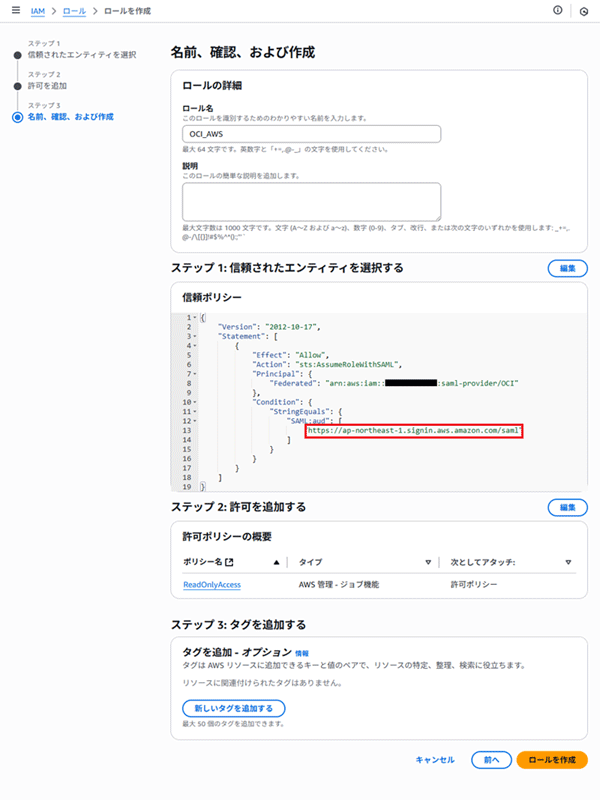

名前、確認、および作成

設定内容の確認画面が表示されるため内容を確認します。その際、「ステップ1:信頼されたエンティティを選択する」の「信頼ポリシー」に書かれている"SAML:aud"の設定値を控えます。この値はOCI側での設定に使用します。内容を確認し設定値を控えたら「ロールを作成」を選択します。

IAMロールの作成完了後、「アクセス管理」の「ロール」から、作成したIAMロールをクリックし、概要欄にあるARNを控えます。この値はOCI側での設定に使用します。

OCI側でSSO構成を編集

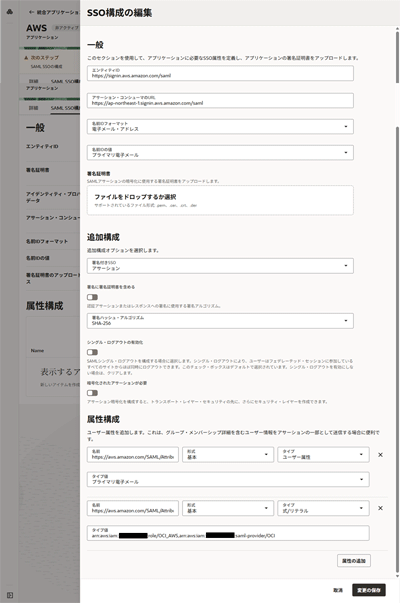

前手順で作成したアプリケーションのSAML SSO構成のページに戻り、「SSO構成の編集」を選択します。

SSO構成の編集

必要事項を入力したら「変更の保存」を選択します。必要最低限の設定は以下の項目です。

| 一般 | |

|---|---|

| エンティティID | https://signin.aws.amazon.com/saml |

| アサーション・コンシューマのURL | <前手順で取得した「SAML:aud」の値> |

| 属性1 | |

| 名前 | https://aws.amazon.com/SAML/Attributes/RoleSessionName |

| 形式 | 基本 |

| タイプ | ユーザー属性 |

| タイプ値 | プライマリ電子メール |

| 属性2 | |

| 名前 | https://aws.amazon.com/SAML/Attributes/Role |

| 形式 | 基本 |

| タイプ | 式/リテラル |

| タイプ値 | <ロールARN>,<プロバイダARN> |

動作確認

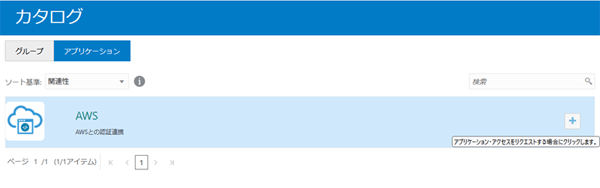

アプリケーションを作成したドメインのユーザーでOCIにログインし、右上のプロファイルから「ユーザー設定」を選択します。「アクション」から「「自分のアプリケーション」コンソールの表示」を選択すると多要素認証が求められるため認証すると、アプリケーションの一覧画面が表示されます。初回アクセス時はアプリケーションが表示されないため追加します。「追加」から「アプリケーション」を選択すると先ほど作成したアプリケーションが表示されているため、「+」ボタンを選択します。

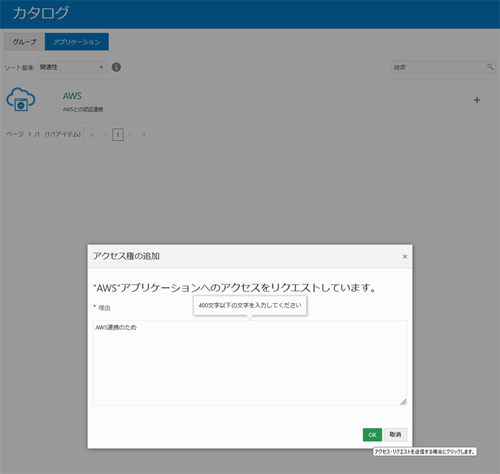

アプリケーションへのアクセス許可をリクエストする画面が表示されるため理由を入力し、「OK」を選択します。

もう一度ユーザー設定画面からアプリケーションコンソールを表示すると、アプリケーションが表示されます。アプリケーション名を選択するとAWSへリダイレクトされ、AWSへのログインが完了します。

おわりに

OCIユーザーを主として、AWSとアカウントを連携させる設定方法を紹介しました。OCIとAWSの連携は、SAMLを活用することで比較的容易に実現できます。アカウント管理を効率化することで、運用負荷の軽減やセキュリティ強化につながるため、OCIとAWSの両クラウドを利用されているシステムではぜひ本設定を検討してみてください。

ラックでは、お客様のシステム環境の課題に合わせた、OCI、AWS、Azureのご提案をしています。マルチクラウドやハイブリッドクラウドも含めたシステム構成にお悩みの際は、ぜひお気軽にお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR