-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

MISPの運用をサポートする「fortigate_to_misp」をオープンソースで公開~SecureGRIDアライアンスの活動報告#1~

こんにちは、サイバー・グリッド・ジャパンの髙原です。

昨年発表したSecureGRIDアライアンスの活動の一環で、FortiGateのセキュリティログをMISPに登録するツール「fortigate_to_misp」を開発し、オープンソースで公開しました。開発した背景や、具体的にどのようなツールなのかをご紹介します。

※ ラック、脅威情報の組織間連携を行う「SecureGRIDアライアンス」を発表

自己紹介

私は当研究所のリサーチャーとして、主にプログラム開発を担当しています。両目とも強度の弱視で、画面拡大や色調の調整、スクリーンリーダーを活用して業務にあたっています。

ラックで働く以前は電気メーカーのグループ会社で、主に研究所向けのソフトウェア開発の仕事に13年間従事していました。その当時、ラックにすごい視覚障害の研究チームがあると噂を聞きました。早速話を伺ったところ、高度で創造性に満ちた魅力的な研究所でした。今までの経験を活かして更にステップアップしたい強い気持ちで、2019年4月にラックへ転職し、日々新しいことに挑戦しています。

趣味は音楽鑑賞と演奏で、主にジャズやゴスペルなどのブラックミュージックが好きです。コロナ禍でなかなか行けなくなってしまいましたが旅行も大好きなので、感染症対策をしっかり行いながら自然散策や歴史散策、温泉や美味しい食事やお酒などを楽しんでいます。

開発の経緯

今回のツールはSecureGRIDアライアンスでの活動の一環で生まれたものです。ツールのアイデアは今年5月からアライアンスメンバーとして参加しているデータコントロール社との初回会合の中で生まれたものでした。アイデアを提案いただいた後は実際のログをもらいながら開発を進め、動作テストにも協力いただきました。また、データコントロール社には、SecureGRIDアライアンス内での連携対象のMISPをご用意いただき、そのMISPにfortigate_to_mispを使用してログを蓄積しています。

「fortigate_to_misp」とは?

名称:fortigate_to_misp

GitHub:https://github.com/LAC-Japan/fortigate_to_misp

FortiGate:https://www.fortinet.com/jp/products/next-generation-firewall

MISPプロジェクト:https://www.misp-project.org/

FortiGateは、侵入検知防止(IDS/IPS)、ウイルス対策、コンテンツフィルタリングなど、統合された複数のセキュリティ機能を1台で提供する次世代ファイアウォール(NGFW)です。さまざまな規模に対応する多様なモデルがラインナップされており、ラックの監視サービスにも対応している製品です。「fortigate_to_misp」は、このFortiGateによって生成されたセキュリティログを、オープンソースの脅威情報共有プラットフォームであるMISPに登録するツールです。

ツール公開時点では、次のMessage IDを持つFortiGateのセキュリティログを対象としてMISPに登録するように初期値を設定しています。設定値を変更することで、MISPに取り込む対象のMessage IDを指定できます。さらに、例えば脅威情報提供サービス「JLIST」をFortiGate製品で使用しているような、ユーザ定義したMessage IDや、Message ID以外の要素で取り込みたいログを判定したい場合でも、少ないコーディングで機能をインジェクションできる仕組みを採用しているので、比較的簡単に対象を追加できます。

- 008192: AV(Web)

- 008194: AV(Mail)

- 008705: AV(oversize)

- 009233: AV sandbox (analytics)

- 009238: AV Sandbox (monitored)

- 009236: AV sandbox (blocked)

- 013056: Web Filter (Category Block)

- 020480: Email Filter (FortiGuard)

- 016384: IPS(signature)

- 018432: IPS(Anomaly)

- 016400: IPS(Botnet IP)

- 054601: DNS Filter (Botnet Domain)

- 054803: DNS Filter (FortiGuard)

動作の詳細とMISPインポート後

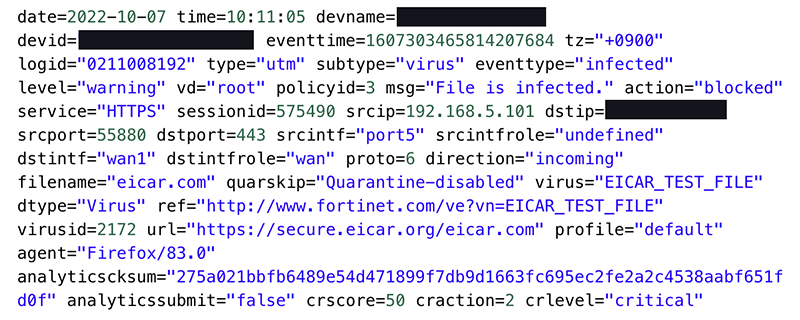

FortiGateのログは、key=valueの羅列が1行に記述されています。

fortigate_to_mispでは、これを内部でkey/valueの辞書形式のデータに変換します。

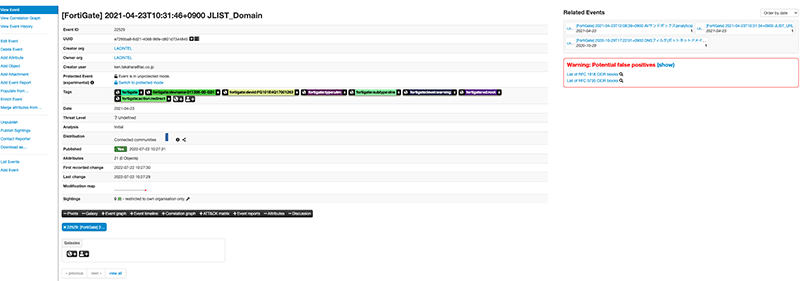

keyに相当する部分は、FortiGateの必須項目や任意項目があり、それらを整理しながらログの1行をMISPの1つのイベントとして登録します。実行後、MISPには1行のログが1イベントとして登録されます。対象ログ中のIPアドレスやドメイン、URL、ファイルハッシュ値がアトリビュートとして登録され、脅威レベルやログタイプなどがイベントタグとして登録されます。

fortigate_to_mispは、日々作成されるログファイルをcronなどのスケジューラによって自動実行されることを想定し、特定のディレクトリ内にソート順で作成されるファイルの最終取り込みファイル名を記憶し、次回実行時はそれ以後を取り込む仕組みを採用しています。

MISPで簡易的なセキュリティ相関分析環境を実現する

現在は、FortiGateのように複数拠点に置くセキュリティ製品で発生したイベントや、異なるセキュリティ製品が出すログ・アラートを一元的に管理して、相関的にセキュリティ分析を行うことがトレンド化しています。SIEMやSOAR、XDRなどはこのような環境を実現するための1つの手段と言えますが、運用には多くのコストがかかる結果となります。

しかし、このような分析環境は、組織のセキュリティレベルを向上させる重要なツールになると考えています。

SecureGRIDアライアンスでは、脅威情報の共有・連携のためにMISPを使用しますが、MISPをアライアンス活動のためだけではなく、自組織の脅威情報管理や分析環境そのものとして捉えて、MISPの導入・運用を検討してみてはいかがでしょうか。

既に分析環境を持つ組織と、そうでない組織があるかと思いますが、いずれの場合もMISPを分析環境やデータ管理ツールとして捉えて、導入と活用を検討してみることをおすすめします。データの管理活用や役割の明確化が進み、自動化の促進や分析の高度化が見込めると期待しています。

おわりに

当研究所では、MISPを使った分析・運用を行う上での知識や経験は豊富と自負しています。今回紹介したfortigate_to_misp以外にも、脅威情報をMISPに投入するためのツールを多く開発していますので、今後も積極的に情報発信していきたいと思います。

また、SecureGRIDアライアンスの参加についても引き続き募集を続けています。SecureGRIDアライアンスの参加をきっかけに、参加組織の脅威分析や情報共有の現状の悩みやニーズなどを聞き、アイデアを具現化することで、アライアンスの活性化を図っていきたいと考えています。SecureGRIDアライアンスに少しでも興味を持たれましたら、お気軽にお声がけください。

より詳しく知るにはこちら

SecureGRIDアライアンスは、無料で参加可能な組織間の脅威情報の連携を図るための協力体制です。アライアンスに参加する組織は、サイバー・グリッド・ジャパン 次世代セキュリティ技術研究所が独自に開発をしたWebポータルサイト「SecureGRID Portal」を活用することで、アライアンスメンバーの各組織が提供し合う脅威情報を蓄積している「MISP」を相互に検索することが可能です。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR