-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

さらに詳しく知るにはこちら

HashiCorp Vaultマルチクラウド環境におけるシークレット管理と、APIドリブンなデータ暗号化を実現する米HashiCorp社の

ラックが注目するのは、Vaultの運用管理コストと手間を大幅に軽減する「Integrated Storage」と、カード番号などのデータ形式を維持したままで暗号化を実現する「Transform Secrets Engine」の2つの新機能です。この記事では、その詳細についてご紹介します。

さらに詳しく知るにはこちら

HashiCorp VaultVaultの運用管理を効率化する「Integrated Storage」機能

Vault1.4ではシークレットを保管するためのストレージがVaultサーバに内蔵され、運用管理に要する費用と手間を大幅に軽減できるようになりました。

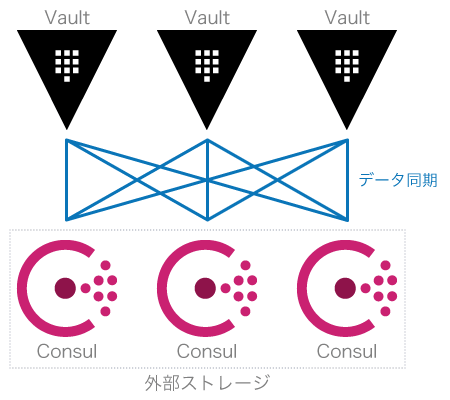

これまでのVaultクラスタは、シークレットを保管するために外部ストレージ(

*1 Consul:サービスレジストリ、ヘルスチェック、DNSなどの機能を提供、あらゆるサービス検出やサービス同士の接続などのサービスディスカバリ機能を担うHashiCorp社製ソフトウェア。

シークレット保管用にConsulなどの外部ストレージを設置した上でストレージ間のデータを同期する必要があった

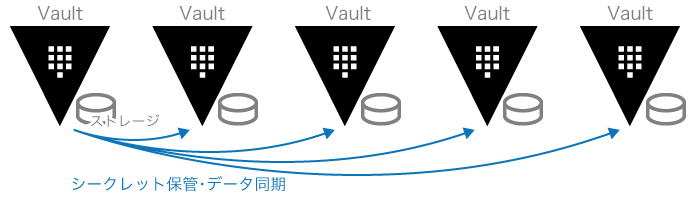

この課題を解決するのがIntegrated Storageです。シークレットの保管とデータの同期がVaultサーバの内蔵ストレージ内で完結するため、ネットワークを経由する必要がありません(図2)。従来のクラスタ構成もVaultの安定的な稼働において多数の実績がある信頼性の高いものでしたが、Vault1.4では構成がシンプルになり運用管理コストの軽減だけでなく、データ同期の面でもパフォーマンス向上が期待できます。

このIntegrated Storageはこれまでベータ版として提供されていましたが、今回の正式リリースによってオープンソースソフトウエア(OSS)や商用のエンタープライズエディションでも使用できるようになりました。

Vaultサーバの内蔵ストレージでシークレットを保管し、データを同期する

HashiCorp社は、今回リリースしたIntegrated Storageとともに、従来のConsulを使ったVaultクラスタもサポートしていくとしています。これまで通り外部ストレージを使い続けるか、Integrated Storageへマイグレーション(移行)するか迷う場合は、HashiCorp社のチェックリスト(Preflight Checklist)で双方の違いを知るところから始めるといいでしょう。マイグレーションする場合は、移行ガイド(Storage Migration Guide)に沿って実施することをお勧めします。

データ形式を保った状態での暗号化を実現する「Transform Secrets Engine」

Transform Secrets Engineは、データ形式を変更せずに暗号化する機能です。これにより暗号化処理のパフォーマンス向上が期待でき、データ形式の統一も可能になりました。

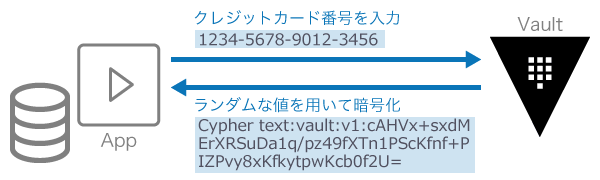

Vaultはこれまで、Transit Secrets Engineと呼ばれる暗号化フォーマットで外部システムにある機密情報を「ランダムな値」に置き換えていました(図3)。

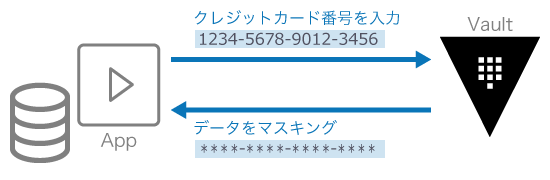

この方式のネックは、データ形式が変わるために暗号化前よりデータのサイズが大きくなることでした。これに対し、Transform Secrets Engineは「マスキング」と「Format Preserving Encryption(以下、FPE)」という2つの暗号化フォーマットを用いており、暗号化した後もデータ形式は同じでサイズも変わりません。具体的な例で説明しましょう。

「マスキング」の場合、入力されたデビットカードのPIN番号は、画面上ではアスタリスク(*)やアンパサンド(&)などで表示され、目視では確認できないようになります。データマスキングはone-way encryptionとも呼ばれるように、ひとたびマスキングするとデータの復号ができないことも特徴です。

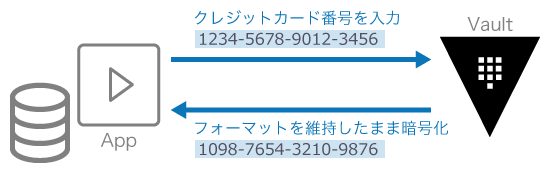

「FPE」の場合は、1234-5678-9012-3456のような入力値に対して、1098-7654-3210-9876のようにデータ形式を維持したまま暗号化します。図5では、入力されたクレジットカード番号と暗号化後のデータとが同一の形式であることが分かります。

クレジットカード番号を暗号化しても、データ形式は変わらない

これまで、「PCIデータセキュリティスタンダード(PCI-DSS)」や「米国医療保険の携行と責任に関する法律(HIPAA)」などの要件に従ってクレジットカード番号、その他のPIIデータなどを暗号化する場合、トークンと呼ばれるランダムに生成されたデータに置き換えていました。この場合、暗号化によりデータの形式が変わってしまうため、データベースのデータサイズ、スキーマの変更が必要になることがありました。

一方、今回リリースされたVaultのTransform Secrets Engineはトークン化とは異なり、セキュリティを確保しながらも、データの構造、形式を維持して暗号化します。データサイズ、データベースのスキーマ変更は必要ありません。アルゴリズム速度とパフォーマンスの低下も無く、AES FF3-1*2により暗号化されたデータも安全であることが保証されます。

*2 AES FF3-1:NIST SP800-38G標準で推奨されるNIST承認のアルゴリズム

さらに、Transform Secrets Engineでは暗号化処理をしている間、データを実際に保存することはせず、暗号化されたデータを復号するために必要なキーのみを保護します。これにより、アプリケーションの暗号化および復号のパフォーマンスを最大化し、情報漏洩のリスクを限りなく低くするメリットがあります。

なお、Transform Secrets Engineは商用のエンタープライズエディションのみの提供です。

おわりに

このほかにも、バージョン1.4では、商用版であるVault エンタープライズエディションに特化した機能が多くリリースされました。これによりVaultの運用がますます効率化でき、利便性も高まることが期待できます。

さらに詳しく知るにはこちら

HashiCorp VaultVault Enterpriseは米国で500社以上の採用実績があり、日本国内の大企業での採用も増えてきています。マルチクラウド環境での機密情報管理やより強固なデータ暗号化方法をお考えの企業は、この機会にVault Enterpriseをぜひご検討ください。

さらに詳しく知るにはこちら

HashiCorp Vaultこの記事で紹介した以外の新機能は以下の通りです。詳しくはHashiCorp社のサイト(英語)をご覧ください。

Vault 1.4で搭載されたその他の新機能

- Vault Helm Chart

KubernetesのHelm Chertを使用し、Vault OSSおよび商用のエンタープライズエディションのデプロイを公式にサポート - OpenLDAP Secrets Engine

OpenLDAP内の静的エンティティの管理をサポート - Kerberos Auth Method

Kerberosを介したユーザとアプリケーションのVaultに対する認証をサポート - NetApp Enterprise Key Management Support

VaultのKMIPシークレットエンジンを介してNetAppフルディスク暗号化(FDE)およびボリュームレベル暗号化に必要な鍵の提供をサポート

※ 商用のエンタープライズエディションのみでの提供

- Improved Disaster Recovery (DR) Workflow

DRクラスタのVaultプライマリサーバがダウンした場合に、セカンダリサーバをプライマリに昇格するためのワークフローを改善

※ 商用のエンタープライズエディションのみでの提供

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR