-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルペンテスト部の吉原です。私は元々Web診断を担当していましたが、入社1年目の研修としてマイクロハードニングに参加したことが、キャリアの大きな転機となりました。当時はまだサイバーセキュリティに関する知識が浅く、歯がゆい思いをした記憶があります。しかし、4年目となった現在は、脆弱性診断に関する幅広い知識と実務経験を積み、判断力や対応力も身についてきました。

その中で、今回はご縁があって2025年10月8日から10月10日にかけて開催された「Hardening 2025 Invisible Divide」に、ラックとしてマーケットプレイス(以下、MP)サービスを提供する立場で参加しました。競技会では、限られた時間の中で、参加チームの事業を守るためにサービスの価値を適切に伝え、選んでいただく必要があります。MPとしては、技術的支援だけでなく、競技者が即座に判断できるような情報提供やアドバイスも求められ、実戦さながらの緊張感がありました。

この記事では、ラックが提供したMPサービスの概要や、当日の様子をお伝えしていきます。

Hardening 2025 Invisible Divideとは

「Hardening」とは、セキュリティ用語でシステムの堅牢化や、要塞化を意味する言葉です。ECサイトやITシステムをサイバー攻撃から守り、事業を継続させるための取り組み全般を指します。防御するだけではなく、ビジネスを止めないための判断と実行力が求められる点が特徴です。

「Hardening 2025 Invisible Divide」は、ECサイトなどのシステムをサイバー攻撃から守りながら、ビジネスを運営する実践型イベントです。参加者は実行委員会が編成するチームに分かれ、架空のECサイトを運用します。競合チームと売上を競いながら、脆弱性修正やインシデント対応、顧客対応など技術やビジネス両面のスキルを駆使して、攻撃や障害に対処します。

開催概要

今回のイベントは、沖縄空手会館(沖縄県豊見城市)で開催され、スケジュールは以下の通りでした。

| 日程 | 内容 | 時間 | 詳細 |

|---|---|---|---|

| 10月7日(火) | 現地入り | 競技会の前日のミーティングなど | |

| 10月8日(水) | Hardening Day | 09:00~19:00 | 8時間連続で競技を実施 |

| 10月9日(木) | Analysis Day | 09:00~17:00 | ログ解析など |

| 10月10日(金) | Softening Day | 09:00~17:00 | 成果発表・表彰・全体ディブリーフ |

初日の現地入りでは、MPブースのセットアップからスタートしました。Hardening Day当日の動きが滞らないよう、メンバー間で役割や細かいアクションをすり合わせ、競技者への支援がスムーズに行えるよう整備しました。MPと競技者チーム間の連絡手段や報告用テンプレート、問い合わせ対応フローなどのオペレーション体制を作りました。

競技当日の2日目(Hardening Day)は、8時間の中で各MPサービスの提供準備と、導入から支援までを一貫して行いました。顧客役である競技者チームは次々と障害やサイバー攻撃へ対応し続けており、MP側にも想定外の依頼が飛び交います。気づけば8時間あっという間に経ちました......。

3日目のAnalysis Dayでは、競技当日に行ったアクションや当日に取得したログを基に、どのような攻撃を受けてネットワーク上のどのサーバが侵害されたのか、そして未然に防げた箇所や防ぎきれなかった箇所、そこから反省として今後どこを重点的に防御すべきなのかといった解析をしました。また、競技者は対応レポートの作成と4日目(Softening Day)の発表準備を進めていたため、MPは提供先チームからの要望に応じて情報提供と解析の支援を行いました。

最終日のSoftening Dayでは、解析結果と作成したレポートを基に、各競技者チームが10~15分で発表を行いました。その後、グランプリを含めた各種受賞チームの発表と、運営委員および攻撃側からのディブリーフを経てHardening 2025 Invisible Divideを終えました。

MPとは

MPとは、Hardeningにおいてスポンサー企業が、現実のサービスに類似したサービスを各参加チームに提供する仕組みです。

実際のECサイト運用では、セキュリティインシデントなどの問題が発生した際に自組織のみで解決するのではなく、社外の専門家であるセキュリティベンダーなどの力を借りて解決することが一般的です。Hardeningにおいても同様に、ベンダーの力を借りることができます。

MPではWAFやIPS/IDS、インシデントレスポンス支援などセキュリティに関連したサービス以外にも、MPサービスを支援するサービスや、Softening Day(全体発表日)の資料作成に使える写真撮影サービスなど様々なサービスが提供されています。

今年度のラックMP提供サービス内容

ラックは毎年ハードニング競技会にスポンサーとして参加しており、デジタルペンテスト部を中心にMPサービスを提供してきました。今年度はデジタルペンテスト部に加え、Eコマース事業や人材派遣事業を展開するお客様向けにシステム開発サービスを提供している、EC・HRサービス部のメンバーを含む新規メンバー2名を加えた4名体制で、以下のサービスを提供しました。

新しく加わったEC・HRサービス部のメンバーは、ECサイトの実運用で培ったビジネスを止めない判断力と、デジタルペンテスト部が持つ脆弱性診断の技術的深さを掛け合わせることで、競技者のネットワーク環境をより実戦的な視点で支援する体制を目指しました。

DMZ監視サービス with AI

ラックのMPサービスを購入いただいたチームに、DMZにあるサーバのログ監視、挙動監視、死活監視などを提供しました。監視に必要となるLog Forwarderの設定や環境構築は、すべてMPサービスチームが担当し、競技者が本来取り組むべき対処判断に集中できるよう支援しました。

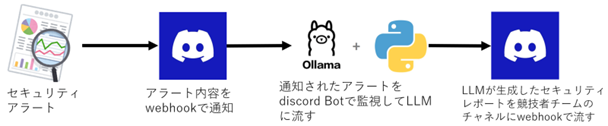

さらに新しい取り組みとして、with AI要素を導入しました。監視によって検知されたアラートをローカル環境で稼働させたLLM(大規模言語モデル)が自動解析し、攻撃の意図や特徴を分かりやすく要約してDiscordへ通知する仕組みを構築しました。いま何が起きているのかを瞬時に把握することは実戦の勝敗を大きく左右します。特にHardeningのような高速な判断が求められる環境において、AIが状況解釈を支援するこの仕組みは、競技者にとって大きな武器となりました。

堅牢化チェックシート

ハードニング競技会参加者に共通する課題として、パスワードの変更やログ取得など堅牢化をどこまで実施すればよいのか分からない、当日の緊張や攻撃の激しさから設定を忘れてしまう、チーム内で共通認識の指標が欲しいなどが挙げられます。

そこで、CIS ControlsやNIST SP800系文書、MITRE ATT&CKなどのガイドラインやフレームワークに加え、ラック独自の経験や知見を基にした、サーバ・ネットワークの堅牢化に必要な観点、アプローチをまとめたチェックシートを、MPサービスを購入いただいたチームに提供しました。Hardening競技中にすぐ参照できるよう、即効性のある堅牢化設定をピックアップし、30項目程度にまとめています。

以下に10項目程度を抜粋したものを記載します。

堅牢化チェックシートの項目一覧(抜粋)

- サーバ上の全ユーザのパスワードを推測困難な文字列に設定した

- サーバ上の全ユーザについて、アカウントロックポリシーを有効にし、アカウントロックのしきい値を設定した

- ドキュメントに記載のあるすべてのユーザがサーバ上に存在することを確認した

- ドキュメントに記載のないユーザがいずれのサーバ上にも存在しないことを確認した

- OS標準のセキュリティ機能がすべてのサーバで有効になっていることを確認した

- バックアップを定期的に行うよう定めた

- ドキュメントに記載のないサーバ資産がないことを確認した

- ログを保管するすべてのサーバについて、各サーバの保存領域が十分にあることを確認した

- すべてのサーバについて、標準で追加取得(有効)にできるログについてその要否を確認した

- 監査ログの中央管理(ログの集約・ログ一元管理化)を実施し、継続した統合監視を行うよう定めた

- メールに添付されたファイルに対してマルウェアスキャンを自動実行するよう設定した

サイトバックアップ保管サービス

Webサイト上の静的ファイル(HTMLやCSS、JavaScriptやサーバの設定ファイルなど)を、ラックのMPサーバで安全に保管するサービスです。競技者の環境がランサムウェア等の被害を受け、サイト上のコンテンツが復元不可能な形で暗号化され、サービス復旧に支障が出た場合において、ラックの環境内で安全に保管されたバックアップから復旧できるように手助けするサービスを目指しました。

実際の競技会中の様子

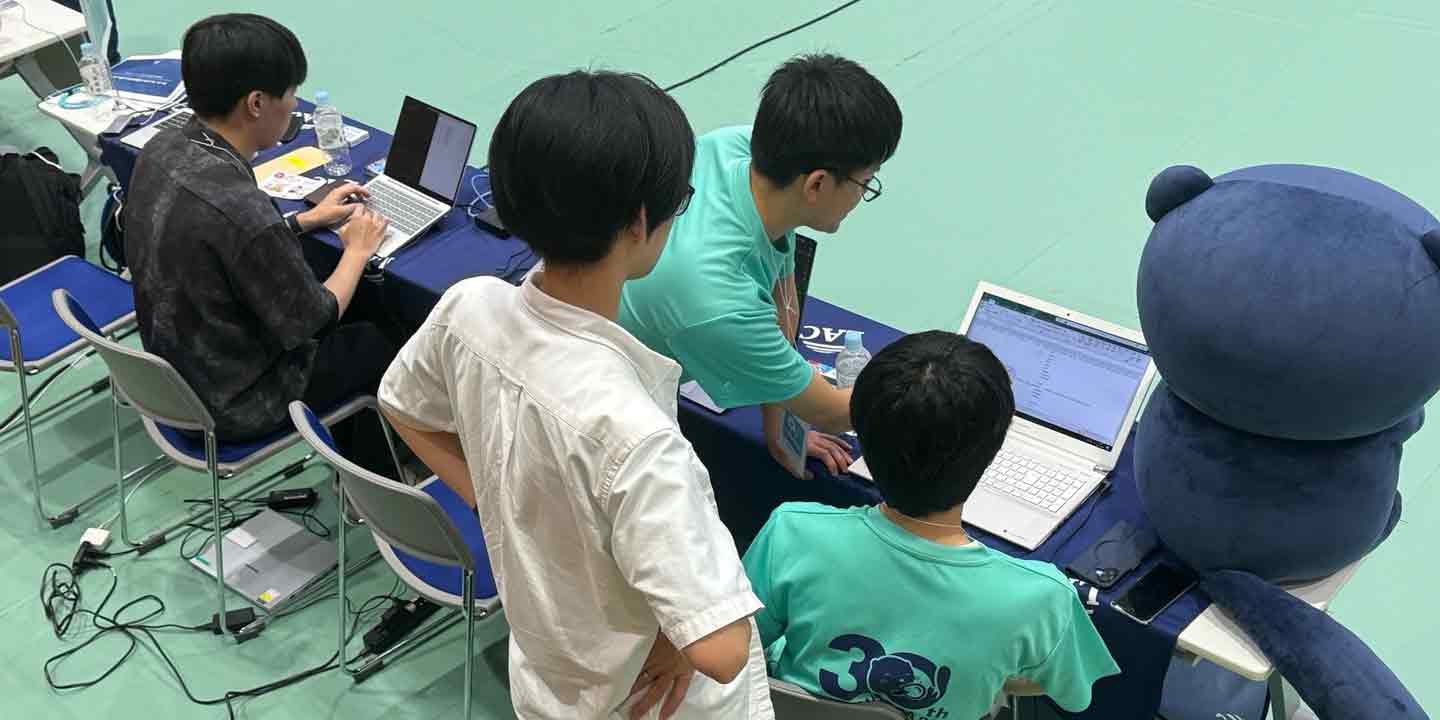

競技会当日の様子を少し紹介します。会場にはMPスポンサー各社がブースを構え、まるで展示会のような雰囲気でした。競技者チームは必要なサービスを選び、ブースへ走って相談し、その場で構築依頼や監視設定を進めていきます。MP側も、限られた時間の中で次々と舞い込む依頼に対応し、ログの解析結果を共有したり、改善策を一緒に検討したりと、実戦さながらの緊張感が続きます。

10月8日のHardening Dayでは、競技者チームは9時からMPサービスを購入可能です。現実のサービス購買を行うようにMPサービスを購入いただき、随時支援を行います。

また、10月10日のSoftening Dayでは、ラックのMPサービスを購入いただいたチームのうち、サービスを最も効果的に活用したチームに対して、ラックのスポンサー賞を贈呈しました。当日の様子はYouTubeでも公開されています。

Hardening Project公式YouTubeチャンネル

さいごに

今回のメンバーは、2024年度から大幅に人員を入れ替えた新体制だったので、例年以上にやりがいのある挑戦になりました。競技日当日にブースをセットアップしたり、トラブルシューティングに追われたりする難しさを体感する一方で、自分が事前に構築した、LLMによるセキュリティアラート自動要約などが機能したときは、大きな達成感を味わうことができました。

また、普段の脆弱性診断では目にしないような攻撃や監視の手法、ブルーチーム側の知識に触れられたことも、大きな学びとなりました。新メンバーの中には競技会自体に初参加のメンバーもおり、競技会の様子や次回のMPサービスの改善点など、様々なことを肌で感じる貴重な経験になったと思います。今回の経験を通じて得られた知見を活かし、さらに精度の高い、より実戦的なMPサービスを提供できるよう取り組んでいきたいと考えています。

プロフィール

吉原 雅人

2022年株式会社ラックに入社後、Webアプリケーション診断を担当する部署(現DiaForceハイエンド診断グループ)に配属。現在は、主にプラットフォーム診断を担当し、脆弱性診断検査スクリプトの開発なども担当しています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR