-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

新たに公開されたCIS Controls v8.1の改訂ポイントと活用法を紹介

米国CIS(Center for Internet Security)が発行しているCIS Controlsは、あらゆる規模の組織が活用できる、サイバーセキュリティ対策の具体的なフレームワークです。これまでバージョン8.0までがリリースされており、ラックはその日本語訳を公開していました。

そのマイナーバージョンアップとなるCIS Controls バージョン8.1※が、2024年6月25日にリリースされました。ラックはバージョン8.0に続き、バージョン8.1の日本語翻訳も行っています。CIS Controlsのバージョン8.1(日本語版)は、CISのWebサイトにて近日公開される予定です。

※ CIS Critical Security Controls Version 8.1

この記事では、CIS Controlsのバージョン8.0から8.1への改定ポイントについて紹介します。

CIS Controls バージョン8.1の概要

CIS Controls バージョン8.1はバージョン8.0のマイナーバージョンアップで、内容の変更によるユーザーへの影響を最小限に抑えるように設計されています。具体的に、バージョン8.0から変更されていない重要なポイントは以下の2点です。

- 18種類のコントロールの定義

- IG(実装グループ)の定義と、IG別の保護手段の数

18種類のコントロールの定義

バージョン8.0では、18種類の対策種別を「コントロール」として定義しており、保護手段(セーフガードいわゆるチェック項目)と紐づけられています。その「コントロール」の定義および種類についてはバージョン8.1でも変更されていません。

IG(実装グループ)の定義と、IG別の保護手段の数

バージョン8.0では企業の規模によって3つの実装グループIG1、IG2、IG3に分類し、それぞれに適した推奨対策が記載されています。これらのIGの定義やIG別の保護手段の数についても、バージョン8.1では変更はされていません。

バージョン8.0の主な構成要素や考え方については、バージョン8.1でも継続されているということが分かります。そのため、従来のバージョン8.0を利用して、社内のリスクアセスメント等を行っている場合でも大幅に実施内容を変える必要はないと考えられます。

CIS Controls バージョン8.1の改訂ポイント

今回のバージョンアップで、バージョン8.0から大きく変更された箇所は以下の3点です。

- セキュリティ機能「ガバナンス」の追加と全ての保護手段に対するマッピングの調整

- 「資産区分」の追加と全ての保護手段に対するマッピングの調整

- 2に伴う用語集の拡充

セキュリティ機能「ガバナンス」は、NIST CSF2.0の公開にあわせてセキュリティの観点として新たに追加されました。「資産区分」はCIS Controlsで取り扱う資産一覧を図にまとめたもので、各保護手段が組織のどの資産に適用されるのかを明確化するために追加されました。これらがどのように変更されたのか、その詳細について解説します。

セキュリティ機能「ガバナンス」の追加

1つ目のポイントはセキュリティ機能である「ガバナンス」の追加です。CIS Controls バージョン8.0の全ての保護手段は、「セキュリティ機能」というカテゴリが付与されており、そのカテゴリが更新されました。これには2024年2月26日に公開された、NIST Cyber Security Framework(CSF)2.0が関係しています。

CIS ControlsとCSFの関係性

CIS Controlsは情報セキュリティに関する他のフレームワークと整合性をとるため、様々なフレームワークとのマッピングが行われています。その中でもCSFとのマッピングを特に重要視しており、CSFにて定義されたセキュリティ機能と保護手段が全て紐づけられています。米国CISのWebサイトでも、CSFとCIS Controlsのマッピング資料が公開されています。

2018年に公開されたCSF1.1では「識別」、「防御」、「検知」、「対応」、「復旧」という5つのセキュリティ機能が定義されており、CIS Controls バージョン8.0ではこれらと保護手段のマッピングが行われていました。2024年にCSF2.0が公開され、セキュリティ機能である「ガバナンス」が新たに追加されたことにより、CIS Controlsにも「ガバナンス」機能が追加されました。

CSF2.0において、ガバナンスとは「サイバーセキュリティリスクマネジメントの戦略や期待、ポリシーが確立、伝達、監視されているか」を意味するとされています。また、他の5つのセキュリティ機能をどのように実装するのかをサポートするものとして位置付けられています。CIS Controls バージョン8.1では、この「ガバナンス」も含めた6つのセキュリティ機能がどの保護手段と関係するかのマッピングの調整が行われました。

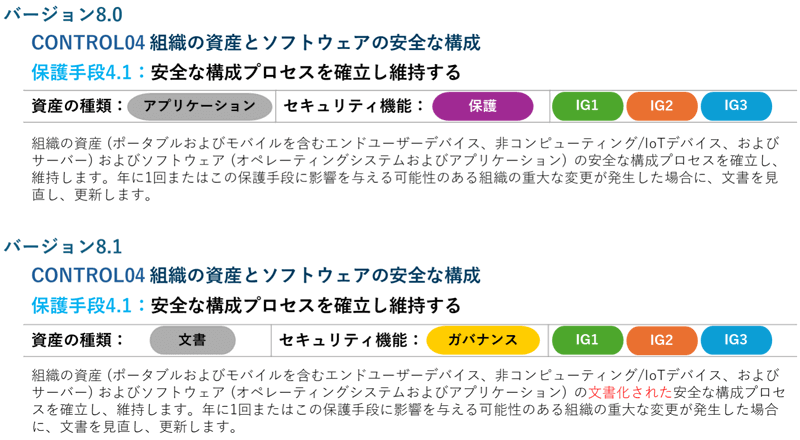

具体例として、保護手段4.1「安全な構成プロセスを確立し維持する」では、セキュリティ機能が「保護」から「ガバナンス」に変更されました。それに伴い、資産の種類もより適切になるように「アプリケーション」から「文書」へと変更されました。また、保護手段の説明に「文書化された」という表現が追加されており、規程やガイドラインとして文書化することの重要性が従来よりも強調されています。

資産区分の追加

2つ目のポイントは「資産区分の追加」です。従来のCIS Controls バージョン8.0での全ての保護手段は、「資産の種類」というカテゴリが付与されており、そのカテゴリが追加・更新されました。

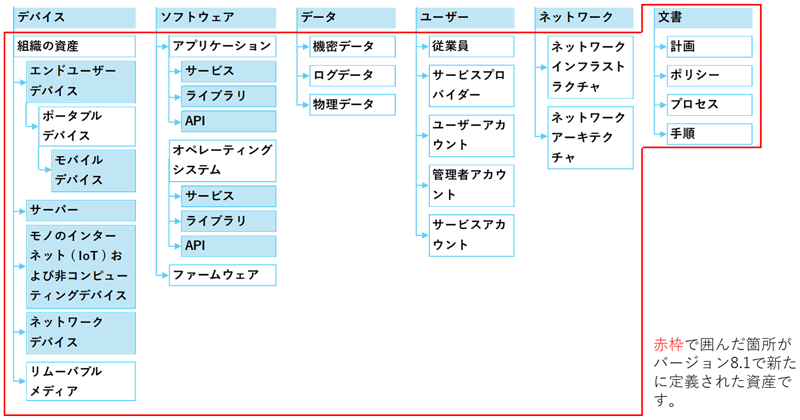

バージョン8.0では「デバイス」、「ソフトウェア」、「データ」、「ユーザー」、「ネットワーク」という5つの資産の種類が定義されており、保護手段とのマッピングが行われていました。バージョン8.1ではそれらに加えて新たに「文書」という資産が定義されました。また、「文書」が追加されたことにより、保護手段とのマッピングも見直されました。さらに、これら6つの資産をより具体化したものについても新たに定義され、CIS Controls内で取り扱う資産の一覧が、「資産区分」として図にまとめられました。

これにより、保護手段をどのように組織の資産に実装するのかについて、バージョン8.0と比較してより理解しやすくなりました。また、新たな資産の追加により、用語集も拡充しています。

以上がバージョン8.1の改訂ポイントです。また、バージョン8.1ではCIS Controlsの今後についても言及しています。CISは昨今の技術の進化にあわせ、AIやAR(拡張現実)などの観点も取り入れたCIS Controls バージョン9.0を検討していくと述べています。次回の改訂は大きな変更になる可能性もあるため、今後の動向についても注目です。

CIS Controls バージョン8.1の活用

次に、CIS Controls バージョン8.1の活用方法について紹介します。

自社のセキュリティ対策状況の確認

昨今はランサムウェア感染によるシステム停止など、サイバー攻撃による被害が大きくなってきています。サイバー攻撃から身を守るためには、まず自社の規模や特性にあったセキュリティ対策が実施できているか確認することが重要です。そこで、CIS Controlsを活用し、組織の規模でレベル分けされたIGの保護手段を選択して対策状況の総点検を行うことで、自社で適切なセキュリティ対策が講じられているかを確認できます。

また、CIS Controlsは比較的新しいフレームワークであるため、近年の技術が取り入れられた内容です。ゼロトラストの考え方を取り入れたセキュリティ対策や、クラウドサービス利用時のセキュリティ対策等にも対応しているため、より実践的かつ効果的なセキュリティ対策を行えます。

さらに、CIS Controlsはデジタル庁「政府情報システムにおけるセキュリティリスク分析ガイドライン」や、総務省「クラウドサービス利用・提供における適切な設定のためのガイドライン」などでも言及されており、国内でも年々知名度が向上して活用の幅が広がっています。

ラックにおけるCIS Controls活用事例

ラックでもこのCIS Controlsを用いたセキュリティアセスメントを毎年実施しています。アセスメントでは、CIS Controls バージョン8.0をベースに、ラック独自の対策例を加えたチェックシートを使用しています。そのチェックシートを用いたヒアリングを行うことで、自社のセキュリティ対策の成熟度を評価しました。

評価結果から課題を明らかにしたことで、適切なツールやサービスの導入による対策の自動化が進み、より効果的なセキュリティ対策が可能となりました。CIS Controlsを活用して自社のアセスメントを実施した結果から得られたメリットの詳細は、以下の記事を参照ください。

CIS Controlsアセスメントサービスの紹介

ラックではCIS Controlsを用いたセキュリティ対策の成熟度評価である、「CIS Controlsアセスメントサービス」を提供しています。また、自社でCIS Controlsを利用したセルフアセスメントを実施してみたいという企業には、実施支援も行っています。現在はバージョン8.0に対応したアセスメントサービスですが、2024年11月からバージョン8.1に対応したアセスメントサービスの提供を予定しています。

さらに、CIS Controlsの内容に沿ったセキュリティ対策が実施されているかの確認だけではなく、近年の脅威動向から想定される対策が実施できているかの確認を行う「リスク分析オプション」も今後リリース予定です。

おわりに

今回紹介したCIS Controlsは、中小企業から大企業まで、組織の規模に合ったセキュリティ対策が整理されているため、自社の現状を把握する第一歩として活用できます。また、世界共通の基準であり、具体的な対策が明記されていることから、国内でもCIS Controlsを利用したセキュリティ対策の成熟度を評価する事例が金融業界やグローバル企業を中心に増加しています。

CIS Controlsの活用方法やセキュリティアセスメントにご興味のある方は、ぜひラックにご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR