-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

私たちCIS Controlsアセスメントチームは、2022年8月にCIS Controlsアセスメントサービスをリリースし、既にいくつかのお客様にサービスを提供しています。さらに2021年から3年間、ラック社内でCIS Controlsを活用したアセスメントにも継続して取り組んできました。

この取り組みの成果として、社内のセキュリティ対策がどのように改善したか、またアセスメントを通して得た気づきを紹介します。

CIS Controlsアセスメントの継続的な取り組み

CIS Controlsは、米国CIS(Center for Internet Security)が発行している、組織規模に応じたサイバーセキュリティ対策を示したグローバルなガイドラインです。

2020年に公開された最新版v8の日本語翻訳をラックが担当したことをきっかけに、2021年からCIS Controlsを用いた社内向けセキュリティアセスメントを継続して行ってきました。その実績をもとにアセスメント方法などをブラッシュアップし、2022年からCIS Controlsアセスメントサービスを提供しています。

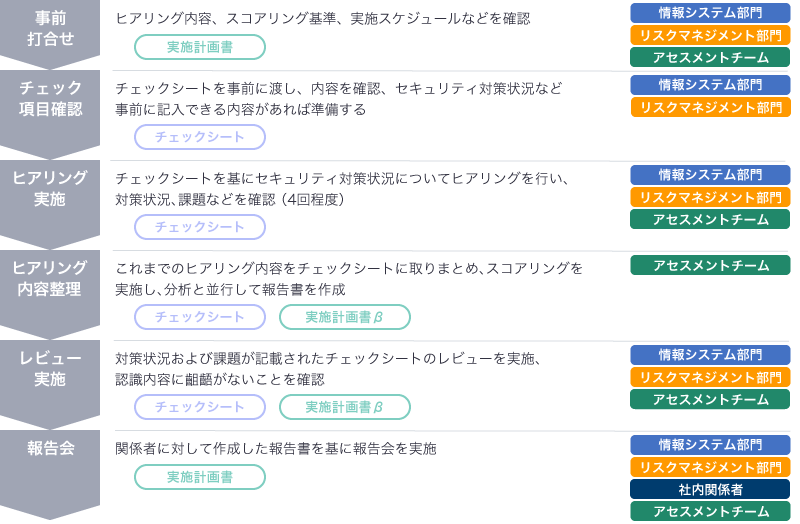

アセスメントの実施方法

CIS Controlsアセスメントサービスでは、ヒアリングなどを通じて対象組織のシステムを把握し、ラックがカスタマイズしたCIS Controlsのチェックシートでセキュリティ対策状況を分析します。

社内向けアセスメントも1年目は同じ手順で実施していましたが、2年目以降は情報システム部門に前年度のセキュリティ対策状況との差分を事前に記載してもらい、重点的にヒアリングすることで打ち合わせ時間の短縮を図りました。

さらに、情報システム部門だけでなくリスクマネジメント部門にも参加してもらうことで、技術的な対策だけでなくルールや規程の整備状況なども詳細に確認でき、より包括的なセキュリティ評価を行えました。

CIS Controlsでは、あらゆる規模の組織が適切な優先順位でセキュリティ対策を実施できるよう、評価対象となる組織を3つのグループ、IG1・IG2・IG3に分類しています。ラックはその業務特性から、最も高いレベルの「IG3」に適用される基準を用いてアセスメントを実施しました。

アセスメントをきっかけに改善されたポイント

過去3年間に実施したアセスメントで明らかになった課題と、それらに対して情報システム部門が行った対策の一部を紹介します。

| Control | 保護手段 | 抽出された課題 | 実施した改善方法 |

|---|---|---|---|

| 1.1 | 詳細な組織の資産のインベントリを作成し維持する | 一部のレンタルPCが事業部管理となっており、ライフサイクルに情報システム部門が関与していない。 | 全てのレンタルPC管理に情報システム部門が関与するプロセスを整備した。 |

| 1.2 | 未承認資産へ対処する | 未承認デバイスを社内資産に接続した場合に拒否する仕組みがない。 | Microsoft Intuneが導入されている端末のみ社内資産にアクセスできるよう、Microsoft Entra ID(旧Azure AD)で条件付きアクセスを設定した。 |

| 2.1 | ソフトウェアのインベントリを作成し維持する | 貸与スマートフォンでアプリ間のデータ転移があっても検知できない。 | スマートフォンのアプリ間データ転移等を制御できるようにMAMを導入した。 |

| 4.2 | ネットワークインフラストラクチャの安全な設定プロセスを確立し維持する | 社内ネットワーク機器の運用作業が属人的となっている箇所があり、文書化が追い付いていない。 | 運用作業の手順書整備を推進した。 |

| 4.3 | 組織資産の自動セッションロックを設定する | 貸与スマートフォンの自動ロック設定時間がCIS Controlsで示された時間以内に設定されていない。 | CIS Controlsで示された時間以下になるようIntuneで自動ロックの設定を行った。 |

| 7.5 | 内部の組織の資産に対する自動化された脆弱性スキャンを実施する | 社内向けサーバについて毎月脆弱性スキャンを実施していない。 | 自動脆弱性スキャンツールで定期実施する運用を開始した。 |

| Control 1.1 | |

|---|---|

| 保護手段 | 詳細な組織の資産のインベントリを作成し維持する |

| 抽出された 課題 |

一部のレンタルPCが事業部管理となっており、ライフサイクルに情報システム部門が関与していない。 |

| 実施した 改善方法 |

全てのレンタルPC管理に情報システム部門が関与するプロセスを整備した。 |

| Control 1.2 | |

| 保護手段 | 未承認資産へ対処する |

| 抽出された 課題 |

未承認デバイスを社内資産に接続した場合に拒否する仕組みがない。 |

| 実施した 改善方法 |

Microsoft Intuneが導入されている端末のみ社内資産にアクセスできるよう、Microsoft Entra ID(旧Azure AD)で条件付きアクセスを設定した。 |

| Control 2.1 | |

| 保護手段 | ソフトウェアのインベントリを作成し維持する |

| 抽出された 課題 |

貸与スマートフォンでアプリ間のデータ転移があっても検知できない。 |

| 実施した 改善方法 |

スマートフォンのアプリ間データ転移等を制御できるようにMAMを導入した。 |

| Control 4.2 | |

| 保護手段 | ネットワークインフラストラクチャの安全な設定プロセスを確立し維持する |

| 抽出された 課題 |

社内ネットワーク機器の運用作業が属人的となっている箇所があり、文書化が追い付いていない。 |

| 実施した 改善方法 |

運用作業の手順書整備を推進した。 |

| Control 4.3 | |

| 保護手段 | 組織資産の自動セッションロックを設定する |

| 抽出された 課題 |

貸与スマートフォンの自動ロック設定時間がCIS Controlsで示された時間以内に設定されていない。 |

| 実施した 改善方法 |

CIS Controlsで示された時間以下になるようIntuneで自動ロックの設定を行った。 |

| Control 7.5 | |

| 保護手段 | 内部の組織の資産に対する自動化された脆弱性スキャンを実施する |

| 抽出された 課題 |

社内向けサーバについて毎月脆弱性スキャンを実施していない。 |

| 実施した 改善方法 |

自動脆弱性スキャンツールで定期実施する運用を開始した。 |

主にツールやサービスの導入により管理の自動化が進み、スコアが改善する結果となりました。

特に、デバイス統合管理ツールであるMicrosoft Intuneの本格運用が開始され、管理下の端末に対するセキュリティ対策が加速した印象があります。併せて貸与スマートフォンも管理が強化され、スコアアップに大きく寄与していました。

セキュリティ関連の社内ルールの改善については、リスクマネジメント部門の参加により議論が活発になり、少しずつ方針が明確になっていく様子が見受けられました。一朝一夕では実現しないことではあるものの、全社的な取り組みとして前進しているように感じます。

情シス担当者からのコメント

これまで実施してきたCIS Controlsを用いたアセスメントについて、情報システム部門の担当者からのコメントを紹介します。

- 社内ではあるものの、第三者がセキュリティ対策状況を評価することで対策の実効性が確認できた。

- CIS Controlsで示された対策の適用範囲を確認する項目もあり、回答するためにはカバレッジを数値で示す必要があるので、端末がシステム的に管理されていることが前提だと感じた。

- 情報システム部門だけでは回答できない項目があり、本アセスメントがきっかけで他の管理部門との連携が進んだ。部門ごとの役割分担を明確にでき、セキュリティ対策を次のステップに進めることができた。

CIS Controlsを用いたアセスメントは、客観的な評価が数値という明瞭な形で示されることや、単なる技術的な対策状況に留まらず、実施方針の根拠となる規程類まで確認するので、セキュリティの改善を進める上で効果を発揮しています。

CIS Controlsアセスメントサービスのメリット

ラックが提供する「CIS Controlsアセスメントサービス」では、CIS Controlsをベースとした客観的な現状評価と分析に加え、ラック独自の知見による改善策を提案しています。

社内向けのアセスメントを通じて、CIS Controlsの使いやすさやCIS Controlsアセスメントサービスの有用性を再確認できたので、サービス導入の主なメリットを3つ紹介します。

組織の特性に応じたアセスメント

CIS Controlsでは、組織の規模や業務特性に応じたセキュリティレベルを設定し、現在の対策レベルを確認できます。人員やコストの問題で、最低限のセキュリティ対策をとりたい組織へ過剰な対策を要求することもありません。

一方で、ラックのように高度なセキュリティ対策が必要な組織には対策項目が追加されるため、より強固なセキュリティ水準を目指せます。全体の対策傾向だけでなく、必要最低限の対策がどれだけできているかを知ることもできるため、取り組むべき基礎的な対策に重点を置けます。

セキュリティ対策状況の強み・弱みを把握

CIS Controlsをベースに、ベストプラクティスとのギャップ分析を行いスコアリングするため、セキュリティ対策状況の強みや弱みを数値化・可視化できます。これをもとに対策状況を分析することで、CIS Controlsで示されている最低限のセキュリティ対策を踏まえ、優先すべき対策が明瞭になります。

加えて、アセスメントサービスでは多角的に評価を行うため、規程類の整備といった俯瞰的な状況も把握でき、長期的なセキュリティ計画を立案する上でのインプットとしても活用できます。

また、継続してアセスメントを実施し過去のスコアとの比較・分析を行うことで、実施範囲の拡大や自動化の推進といった取り組みの効果を把握できます。対策の成熟度を客観的に評価・分析するため、セキュリティ対策のPDCAを次のサイクルへ進めることにもつながります。

最新のセキュリティ情勢にもとづくアドバイス

他社の対策事例だけでなく、セキュリティ企業のパイオニアであるラック社内における対策事例など、一般的な対策から先進的な対策まで幅広い知見でのアドバイスが可能です。

また、CIS Controls v8は2021年に発行された新しいフレームワークであり、近年の防御手法や技術が取り入れられています。リモートワークやクラウドサービスの利用といった近年のOA環境を意識した内容となっており、ゼロトラストアーキテクチャの考え方にも対応しているため、高度なセキュリティ対策への対応を進める上での足掛かりとしても活用できます。

おわりに

日々、サイバー攻撃は高度化しており、とるべき対策も複雑化しています。しかし、全ての対策を行おうとすると、新たなツールを導入する予算が不足してしまうことや、改善するための作業工数がかかるといった課題があります。そのため、どこから手を付けてよいのか判断が難しいというケースがよく見られます。

このような状況を解決するには、組織規模に合わせた対策レベルをあらかじめ示しているCIS Controlsを活用したアセスメントが有効です。また継続してアセスメントを実施することで、組織のセキュリティ対策を抜け漏れなく向上させることができます。

セキュリティ対策の整理や優先順位の判断にお困りでしたら、ぜひラックへご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR