-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

今年4月から9月にかけて放送されているテレビ東京系列の連続ドラマ「CODE:Mコードネームミラージュ」(*1) において、パソコン所作担当としてハッキングシーンの現場指導等をしました。本作へ協力することになった経緯については、以前の投稿をご覧ください。

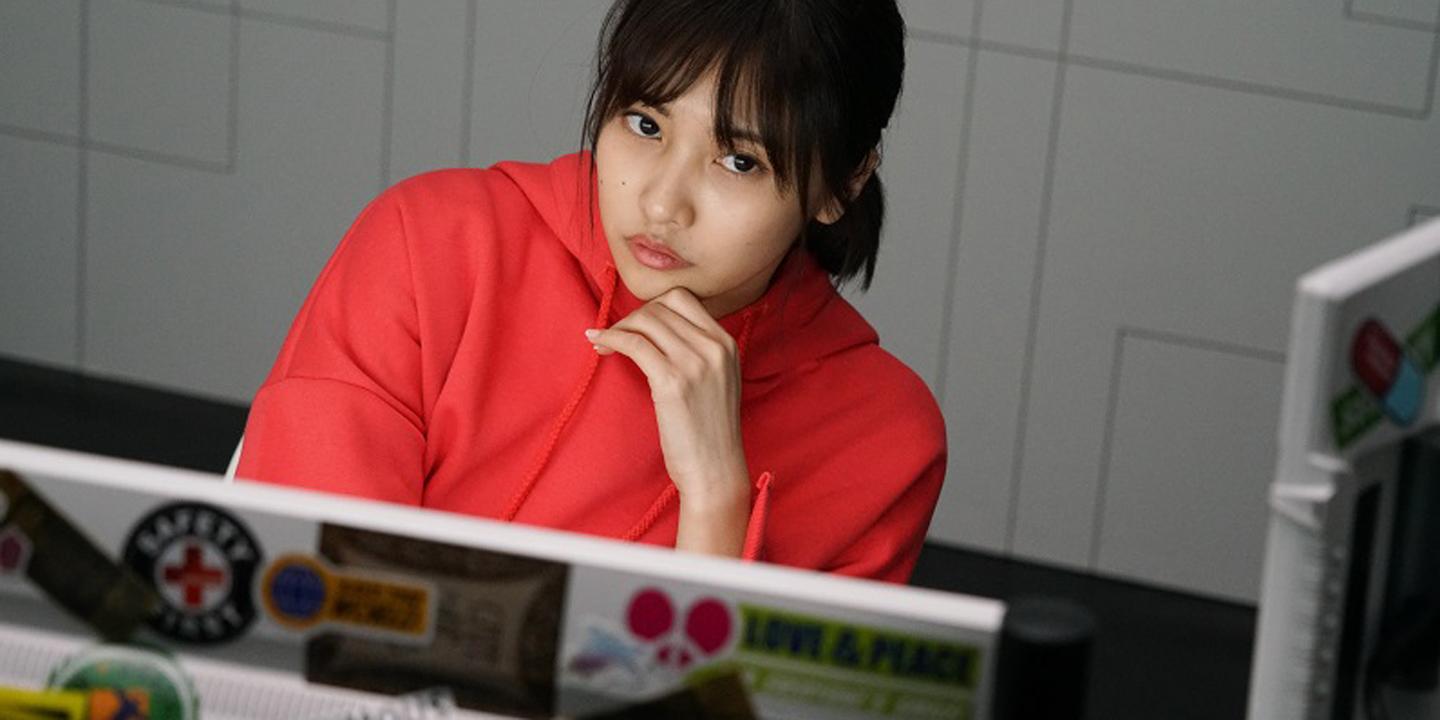

本作には、小暮美佳子(コードネーム:ドブネズミ)という女性の天才ハッカーが登場し、主人公の任務遂行を遠方から支援するために様々なハッキングを試みます。脚本は、サイバー技術監修である株式会社サイバーディフェンス研究所によりリアルなシナリオが描かれ、私はそこからタイピングするであろうコマンドやスクリプトを考え、ドブネズミを演じる佐野ひなこさんに指導していました。

©広井王子/「コードネームミラージュ」製作委員会

台本の文脈をみて、タイピングの案出し

台本には、よく以下のような言葉が書かれていました。

御崎「ドブネズミ、○○に関する情報を洗い出せ」

D「OK、余裕だし」

D、猛速でキーボードを操作する。

台本の前後の文脈から、この○○の情報を探すために自分であれば、まずどこにアクセスするかを考え、タイピング案を出していきました。例えば、第10話で「標的はホームページを公開している」が、「標的の施設内にはハッキングできるものがなにもない」という場面がありました。ホームページはWebホスティングサービスを利用していて、そのサービス提供会社の契約者情報を元にいくつかのISPで回線契約情報を探っていくものの、該当するものがない!というタイピングを想定しました。データベースの検索であればどんなSQL文を実行するか、監視カメラをハッキングして映像を表示するためにはどんなコマンドを実行するか、また演者の佐野ひなこさんがタイピングし易く、且つ、見栄えの観点からTab補完や↑キーによるヒストリ利用を少なめにする等、いくつかの点を考慮しました。

映像からは実際にどんなコマンドを実行しているかは見えにくくされています。だからと言って適当に指示して「適当」と言われるよりは、考えた結果「適当」と言われる方が良いと判断し、第2話以降からはタイピング内容を事前に準備することにしました。結果的に、佐野ひなこさんも迷い無くタイピングをすることができ、作品に良い影響があったのではと感じています。子供が寝た後に台本とにらめっこして妄想した甲斐があったというものです。せっかくなので、今回はタイトルに「舞台裏」と書いている通り、実際にハッキングシーンで私がどんな事を想定していたのかを少しご紹介します。

ハッキングシーンで想定したこと

第4話「石戸が業務用端末で閲覧していたHP、SNS等を見つける」

- 組織内のプロキシサーバにハッキングをして石戸のWeb閲覧ログを探す

- 組織内のActive Directory経由で石戸の端末にハッキングをしてブラウザの履歴を探る

この場合、1.と2.の2パターンがあると考えたうち、2.でPath-the-Hashやmimikatz等を利用して石戸の端末にログオンする...というのを想定した上で、時間の関係上ログオン操作以降をタイピングしてもらいました。

第12話「監視カメラの傍受を調べる」

拘置所の通信を外部と遮断した上で、ドブネズミだけ支援のためにリモートアクセスできる環境にする必要がありました。サイバーディフェンス研究所の方との話し合いで、拘置所のMDF室で配線をK13ネットワークと物理的に直結することで、ドブネズミがK13ネットワーク経由で拘置所の監視カメラにアクセスするということになりました。そこに、敵側のハッカー夢歌が監視カメラ映像を傍受するために、K13ネットワークに不正侵入し、K13の端末を踏み台にしてアクセスして来ているという想定です。ドブネズミはK13ネットワークのセキュリティは管理していない想定で、自分以外のログイン中のユーザを確認し、該当する夢歌のIPアドレス(K13ネットワークからなのでプライベートIP)を発見してiptablesで遮断しています。

第15話「AIカーのハッキング」

第14話でAIカーであるロビンを物理的にハッキングできなかったため、この話ではネットワーク経由でのハッキングが主題となっています。第12話で登場した敵側のハッカー夢歌が、ロビンのファームウェアアップデートを悪用してマルウェア(RAT)に感染させるというものです。これは、2015年にカーナビのファームウェアハックとして既に海外で発表されている手法です。最終的にドブネズミは夢歌のマルウェアを発見してプロセスを停止し、更に夢歌に対しては偽のカウントダウンプログラムを表示するという細工まで施します。マルウェアは現在進行形で稼働中のため、マルウェア自体を改変するのではなく、マルウェアが実行しているメモリを書き換えて偽カウンタを表示させるという事を想定し、デバッガ操作のタイピングとしました。ちなみに、ロビンはQNX環境を想定していました。

私は現在セキュリティコンサルタントとして、お客様のシステム環境における脅威や侵入経路を想定し、現状のセキュリティ対策状況から潜在しているリスクを洗い出すというリスクアセスメントの業務もしています。今回の経験は、こういった実際の業務にも紐づく部分があり、非常に良い経験となりました。

また、「女性ハッカー」というご縁でCTF for GIRLS(*2)運営メンバーとして撮影協力し、CTF for GIRLSでは高い技術力を持つ女性ハッカーの発掘・育成に励んでいます!今年度は、日本発の情報セキュリティ国際会議「CODE BLUE」(*3)にて併催する形で、女性向けの初国際CTF大会を開催する予定です。

今年も問題提供側として参加しますので、興味がある方はぜひ挑戦してみてください!

(*1)「CODE:Mコードネームミラージュ」(http://code-mirage.jp/)

(*2)CTF for GIRLS とは、日本ネットワークセキュリティ協会(JNSA)の中で組織されたSECCON実行委員会の支援を基に発足した企画(組織)です。

(*3)「CODE BLUE」(https://codeblue.jp/2017/)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR