-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

Apache Struts 2のRESTプラグインをご利用の方は、至急アップデートすることを

お勧めします。

なお、S2-037はS2-033と類似の脆弱性です。S2-033についてDMIの無効化により

対策していたとしてもS2-037の脆弱性は攻撃が成功しますのでご注意ください。

注意喚起情報は、ラックメールマガジン(臨時号)にて、いち早く皆様にお知らせしています。

配信をご希望の方はこちらからご登録いただけます。

米国時間の6月17日に公式サイトでアナウンスされたS2-037の脆弱性について、弊社では、WindowsおよびLinux上で動作するApache Struts 2(以降、Struts 2と呼ぶ)で有効な攻撃コードを確認しています。また、一部の攻撃コードは中国でも公開されています。

この脆弱性は、RESTプラグインを使用している場合に影響を受けます。

攻撃により、アプリケーションサーバの実行権限で、リモートから任意のOSコマンドを実行されてしまう恐れがあります。本件はS2-033の脆弱性と類似していますが、S2-033の回避策である「DMIの無効化」を実施している環境においても攻撃が成功することを確認しています。Struts 2をご利用の方は、至急アップデートすることをお勧めします。

なお、本事象については、6月10日に公的機関であるIPAおよびJPCERT/CCに情報共有を行いました。また、6月14日にIPAを経由して開発者であるApache Software Foundationにも通知しましたが、開発者からは、通知時点で問題を把握していると回答をいただいていました。

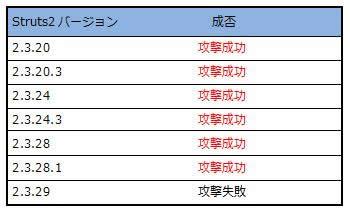

影響を受けるバージョン

Apache Struts 2.3.20 から 2.3.28.1 まで

再現確認をした環境

弊社において、攻撃が成功した環境は下記の通りです。

アプリケーションは公式で配布している「struts2-rest-showcase」を使用しています。

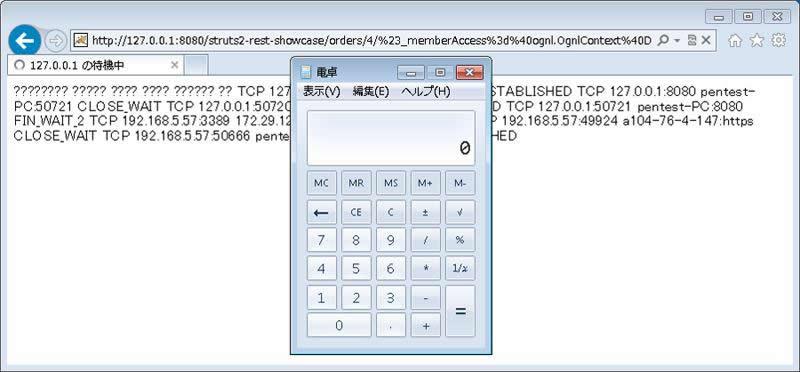

攻撃により、電卓プログラムを実行

対策方法

対策済みのバージョンStruts 2.3.29にアップデートしてください。

アップデートまでの暫定回避策として下記をご検討ください。なお、あくまで暫定ですので抜け漏れや誤検知が発生する可能性があります。

暫定回避策

特定文字列を含むリクエストを拒否する

Apache HTTP Serverのmod_rewriteの設定例

RewriteEngine on

RewriteRule [^a-zA-Z0-9]OgnlContext[^a-zA-Z0-9] - [F]

想定される質問

Q:Struts 1への影響はありますか?

A:Struts 1にはOGNLの機能やRESTプラグインが存在しないため、本脆弱性の影響は受けません。

参考情報

Apacheソフトウェア財団のセキュリティ情報 S2-037

共通脆弱性識別子 CVE-2016-4438(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-4438)

Apacheソフトウェア財団のセキュリティ情報 S2-033

共通脆弱性識別子 CVE-2016-3087

「Apache Struts」において任意のコードを実行可能な脆弱性対策について(JVN#07710476):IPA 独立行政法人 情報処理推進機構

(https://warp.ndl.go.jp/info:ndljp/pid/11376004/www.ipa.go.jp/security/ciadr/vul/20160620-jvn.html)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR