-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

JSOCでセキュリティアナリスト グループリーダーをつとめている賀川です。

2年前の2014年ゴールデンウィーク前に大騒ぎしたStrutsの脆弱性を覚えていますか?

2016年も同じこのタイミングで、ウェブアプリケーションフレームワークであるApache Struts 2の新しい脆弱性が発見され、JSOCでは多くのウェブサーバに対してこの脆弱性を狙った攻撃が発生していることを確認しました。

この攻撃によってウェブサーバが被害を受けると、システムの停止、情報漏えいなどの被害につながる可能性があるため、注意が必要です。

ゴールデンウィークという対応が手薄になる時期に被害を受けることがないよう、皆様のウェブサーバにおけるApache Struts 2の利用状況をご確認ください。

現在、セキュリティ専門家の多くが本脆弱性に関する情報の収集や解析を行っており、今後新しい情報や新しい攻撃手法が公開される可能性もあります。脆弱性対応が終了するまでは情報収集を怠らないようにしてください。

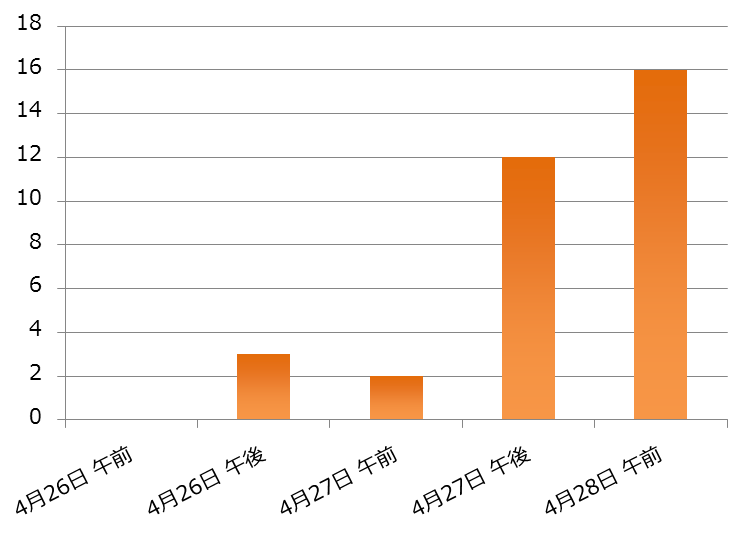

JSOCインシデント通知件数の推移

JSOCでは、4月26日午後から攻撃が始まったことを観測しています。

また、4月27日には攻撃が成功した事例を観測しました。現在も攻撃が継続しているため、注意が必要です。

攻撃手法

Apache Struts 2 には、 Dynamic Method Invocation(DMI)と呼ばれる機能に脆弱性が存在し、外部から任意のコードが実行可能な脆弱性があります。本脆弱性の悪用を目的とした特別なリクエストを受け取った場合、バックドアの設置など様々な被害を受ける可能性があります。

影響を受ける可能性のあるバージョン

・Apache Struts 2.3.20~2.3.28(Apache Struts 2.3.20.3、2.3.24.3を除く)

推奨する対策方法

組織の中にあるサーバにおけるApache Struts 2の利用状況を確認してください。サーバの中に struts2-core-X.X.X.jar というファイルがあればApache Struts 2が使われている可能性があります。X.X.Xの部分はバージョン番号が含まれるため、検索する際は省略してください。

Apache Struts 2を使用している場合、DMI機能が有効化されているか確認してください。設定ファイルである struts.xml に以下のような記載がある場合、DMI機能が有効になっています。

<constant name="struts.enable.DynamicMethodInvocation" value="true" />

影響を受ける環境である場合、バージョンアップまたはDMI機能の停止を検討してください。

ウェブサーバの構成を変更することが難しい場合、IPSやWAFによる防御を検討してください

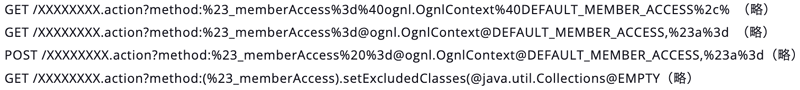

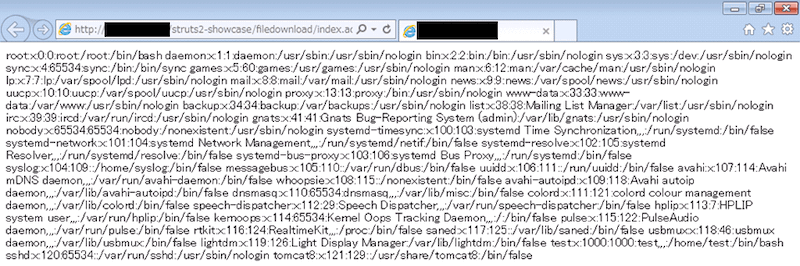

攻撃の痕跡の確認

一般的な攻撃の痕跡の確認(不審なユーザの存在や不審なプロセスの確認)に加え、ウェブサーバのログに以下のような文字列が含まれていないか確認してください。

※ POSTリクエストはログが残らない可能性があります

※ XXXXXXXXは任意のファイル名が入ります

参考URL

S2-032

Apache Struts2 の脆弱性対策について(CVE-2016-3081)(S2-032):IPA 独立行政法人 情報処理推進機構

(https://warp.ndl.go.jp/info:ndljp/pid/11376004/www.ipa.go.jp/security/ciadr/vul/20160427-struts.html)

警察庁セキュリティポータルサイト@police

ニュース - Struts 2の脆弱性狙う攻撃が国内でも発生、至急回避策を:ITpro

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR