-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

LAC Advisory No.141

デジタルペンテスト部の飯田です。

米オートデスク社が提供するソフトウェア「Autodesk Installer」に権限昇格の脆弱性を発見しました。この脆弱性を悪用された場合、一般ユーザーからSYSTEM権限で任意コードを実行される恐れがあるため、早急な対策を行う必要があります。

当該ソフトウェアは、同社が提供する別ソフトウェアをインストールする際に、自動的にインストールされる常駐サービスです。ユーザーが意図していなくてもバックグラウンドで動作し続け、インストールされているだけで攻撃が可能な状態となります。脆弱性を抱えたまま運用しているケースも想定されるため、本脆弱性の影響を受けないか確認することを推奨します。

影響を受けるソフトウェア

- Autodesk Installer 2.18以下のバージョン

影響有無の確認方法

エクスプローラーによる確認

C:¥Program Files¥Autodesk¥AdODIS¥V1 をエクスプローラーで開き、RemoveODIS.exeを右クリックしてプロパティの詳細から製品バージョンを確認します。

下図に示す例では、バージョンが2.19であるため影響を受けません。

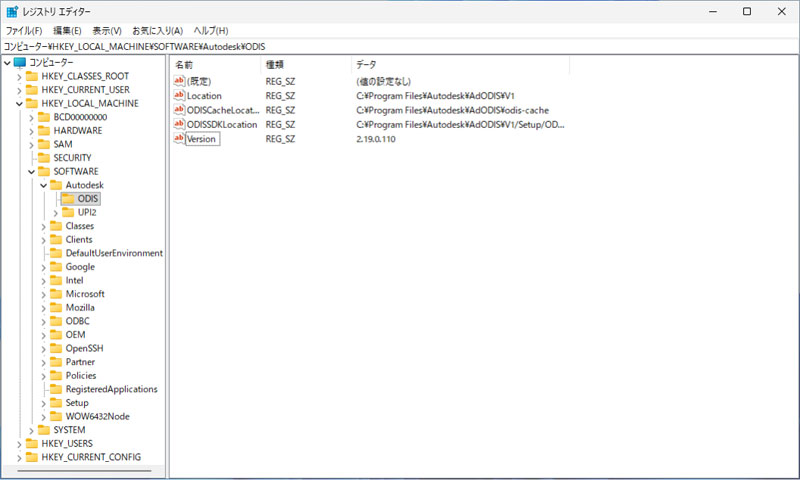

レジストリによる確認

HKEY_LOCAL_MACHINE¥SOFTWARE¥Autodesk¥ODIS¥Version の値からバージョンを確認します。下図に示す例では、バージョンが2.19であるため影響を受けません。

解説

当該ソフトウェアは、製品開発者が提供する別ソフトウェアのインストールに使用される常駐サービスです。CVE-2025-10885は当該ソフトウェアの常駐サービスに対して細工されたファイルを実行するように指示を送ることで、一般ユーザーがSYSTEM権限で任意コードを実行することが可能な脆弱性です。

対策方法

製品開発者が提供する情報※をもとに、当該ソフトウェアを最新版のバージョンにアップデートしてください。

※ Security Advisories | Autodesk | adsk-sa-2025-0022

発見者

飯田 雅裕(株式会社ラック デジタルペンテスト部)

公表までの経緯

本脆弱性は、ラックからZero Day Initiative(ZDI)に報告し、ZDIによって開発者との調整が行われました。

CVE番号

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR