-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

「Apache Log4j」

ご相談フォーム

本脆弱性のご対応でお困り事があれば相談ください。

【Apache Log4jの脆弱性(CVE-2021-44228)】対応ご相談フォーム(株式会社ラック提供)

Log4jの脆弱性解説動画:

JSOCアナリストです。

2021年12月9日に公開された、Javaのログ出力ライブラリ「Apache Log4j」に存在するリモートから悪用可能な脆弱性(CVE-2021-44228)について、12月10日頃に概念実証コード(PoC)が公開されています。この脆弱性が悪用されると、外部から任意のコードを実行されるおそれがあります。

JSOCでは、前述のPoCを用いた検証の結果、当該脆弱性が容易に悪用可能であることを確認しました。また、脆弱性の悪用をスレットインテリジェンス基盤にて確認していたことから、JSOCオリジナルシグネチャ(JSIG)を緊急リリースしました。

その後、JSIGにて多数の攻撃通信を検知しており、当該攻撃の影響を受けた可能性があるホストから外部ホストへの不審な通信も検知したため、注意を喚起します。

脆弱性の概要

Apache Log4jには、任意のコマンド実行が可能な脆弱性(CVE-2021-44228)があります。

本脆弱性の悪用を目的とした特別なリクエストを受け取った場合に、コマンドが実行され、様々な被害を受ける可能性があります。

脆弱性の影響を受ける可能性のあるバージョンは以下の通りです。

- Apache Log4j 2.0 以上、2.15.0-rc1 およびそれ以前

また、同製品を利用している「Apache Struts2」、「Apache Solr」、「Apache Druid」、「Apache Flink」などJavaで実装されている製品だけでなく、クラウドサービスなども影響を受けます。

Apache Log4j 1.xはライフサイクルが終了しており、Apache Foundationによる当該脆弱性の検証は行われておらず、脆弱性が存在する可能性が否定できません。また、Apache Log4j 1.xは脆弱性が存在する場合でも、修正したバージョンはリリースされないため、早急な最新バージョンのソフトウェアへのアップデートを強く推奨いたします。

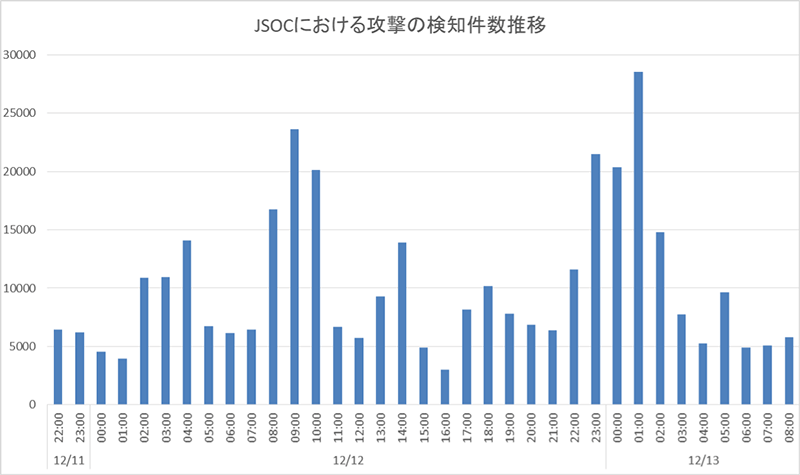

攻撃の検知状況

JSOCでは図のとおり、多数の攻撃通信を検知しています。

上記は多数の送信元IPアドレスからの攻撃通信を検知しています。また、攻撃対象ホストから以下のあて先へアクセスさせる意図の攻撃を確認しています。なお、各あて先と使用される通信方法は、DNS、LDAP、RMIを確認しています。

あて先ドメイン/IPアドレス(*は任意の文字列)

- *.interact[.]sh

- *.interactsh[.]com

- *.leakix[.]net

- *.kryptoslogic-cve-2021-44228[.]com

- *.log4j.binaryedge[.]io

- 45[.]83[.]193[.]150

- 45[.]130[.]229[.]168

- 45[.]155[.]205[.]233

- 52[.]49[.]23[.]124

なお、JSOCのスレットインテリジェンス基盤では、世界各国で同様の攻撃通信を観測しているため、海外の関係会社などを含め対策を実施することが必要です。

対策

脆弱なバージョンのApache Log4jおよびそれを含むJava製品を利用していないか調査することを推奨します。ただし、多数のベンダーの製品やクラウドサービスが影響を受けており、ベンダーによる影響の調査が完了していないものが多数あるため、これからも随時情報が提供されることが予想されます。各ベンダーからの情報の収集は引き続き必要です。

脆弱なバージョンを利用している場合、速やかに最新バージョンへアップデートすることを強く推奨します。また、すでに攻撃の影響を受けている可能性があるため、以下の観点で調査を行うことを推奨します。

- 脆弱であった環境に不審なファイルやプロセスが存在しないか

- 前述のあて先ドメインの名前解決を試みたログがないか

- ファイアウォールのログで意図しないLDAPまたはRMIあての通信ログがないか

上記のログに関する観点は、管理外のホストなどでApache Log4jが利用されている可能性がある場合でも、FWやプロキシサーバなどを調査することにより、攻撃および被害を発見できる場合があります。

また、最新バージョンへの速やかなアップデートが困難な場合、The Apache Software Foundationやベンダーが公開している暫定回避策の実施やWAFの導入などによる外部からの攻撃通信の遮断や、内部システムから外部へのアクセス制限の強化などの対策を実施いただくことを推奨します。

参考URL

Log4j - Apache Log4j Security Vulnerabilities(https://logging.apache.org/log4j/2.x/security.html)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR