-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルペンテストサービス部の仲上です。

iPhoneやiPadに搭載されている標準メールアプリにおいて、メールを受信しただけで保存されているメールが漏洩したり、意図しないコードが実行されたりする脆弱性の存在が公表されました。

米国のセキュリティ企業ZecOps社が2020年4月22日(現地時間)にブログで発表した情報によると、最新のiOS(13.4.1)を含むiOS6以降のすべてのバージョンに脆弱性が存在し、この脆弱性が悪用されるとメール内容の漏洩、改ざん、削除が行われる恐れがあります。また、確認されていませんが、他の脆弱性と組み合わせることでデバイスが乗っ取られる可能性があります。

悪用された際の挙動はiOSのバージョンごとに異なり、 特にiOS13(13.4.1)ではバックグラウンドでメールを受信しただけでも攻撃が成功するため、

「0-click(ゼロクリック)」とも呼ばれています。iOS12では、ユーザが不正なメールをクリックすることによってメールアプリがクラッシュする、iPhoneやiPadの全体の動作が遅くなるなどの影響が現れます。

すでに日本を含む複数の企業や個人に対する脆弱性の悪用が確認されており、今回の発表により同種の攻撃が増える可能性が考えられます。

攻撃の内容

メール機能において、テキストだけでなく添付ファイルなどの様々な形式のデータを扱えるようにする仕組みをMIMEと呼びます。今回の脆弱性はiPhoneやiPadのメールアプリが持つMIMEのデータ処理のバグを狙ったものです。

攻撃者は利用者のiPhoneに不正なMIME形式のメールを送ることで攻撃を成立させます。メールを受信したiOS標準のメールアプリは、不正なMIME形式であることを知らずに処理を続けようとします。

その結果、iOS内部の機能を損なわせ、iPhoneやiPadの処理速度低下やメールアプリのクラッシュといった現象の発生や、前述の不正なコードの実行やメールの不正な取得が行われると考えられます。

対策方法

Appleからは、iOS13.4.5として今回の脆弱性を修正したバージョンが提供される予定ですが、本稿執筆時点(*2020年4月24日18時)ではまだリリースされていません。

修正バージョンの配布が行われるまでの間、以下の対応を推奨します。

iOS標準のメールを終了し、別のメールアプリを使用する

または

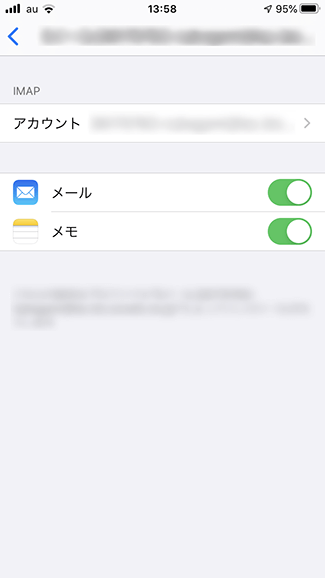

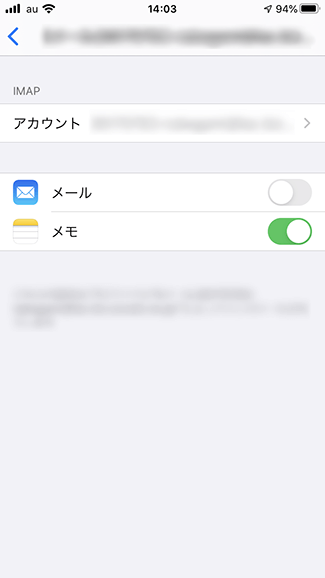

設定>パスワードとアカウント>連携しているアカウントから、「メール」を一時的に「オフ」にする

注意:アカウントの連携をオフにすると、デバイスにのみ保存されているメールは削除される場合があります。必要に応じ、バックアップを取得した上で実行してください。

携帯電話キャリアが提供しているメールアドレスに届くメールは、各キャリアが提供する公式ウェブサイトから閲覧できます。

また、今回の脆弱性はiOS標準のメールアプリでのみ確認されており、GmailやOutlookなど他のメールアプリやMacOSへの影響は確認されていません。

参考情報

You've Got (0-click) Mail! - ZecOps Blog(https://blog.zecops.com/research/youve-got-0-click-mail/)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR