-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

JSOCの森久です。

セキュリティ監視センターJSOCでは、7月末に海外のセキュリティ技術カンファレンスで発表された、Windows のSMBサーバー機能に含まれる脆弱性 「SMBLoris」に関して、攻撃検証コードを使用し攻撃の再現性と深刻度を検証しました。

Windowsには、コンピューター間でファイルの受け渡しを行う機能として、サーバー メッセージ ブロック (SMB)が実装されています。SMBを使用することで、コンピューター上のアプリケーションはファイルの読み込みや書き込みを実行したり、コンピューター ネットワークにあるサーバープログラムに対してサービスを要求したりすることができます。

この機能は、Windows のセットアップを行った時点で有効となっており、ネットワークを有効にした段階で優れた機能を活用することできます。

2017年7月末に、海外のセキュリティ技術カンファレンスにおいて、このSMB機能に存在する脆弱性の悪用方法が公開されました。この脆弱性は「SMBLoris」と呼ばれています。

ラックは、世界中で発表される危険と見られる脆弱性に関してその影響範囲や深刻度を検証しており、「SMBLoris」の検証も行いましたところ、既にマイクロソフトのサポートが終了しているWindows Vista、Windows サーバー製品などで再現が確認されました。

- Windows Server 2016

- Windows Vista

- Debian 5

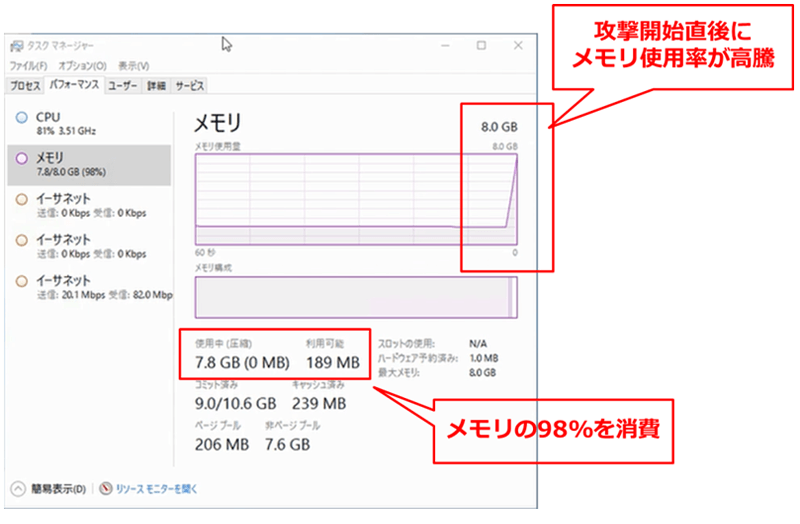

テスト環境により脆弱性を悪用してみると、Windows およびLinuxともに大量なメモリ消費が発生し、攻撃にさらされている間はサーバー全体の負荷が高くなり、ハングアップしたかのようになっていました。

「SMBLoris」は、本年5月に話題となり現在も日本国内において問題視されているランサムウェア「WannaCry」と同様に、SMBの用いるポート445番への攻撃を行います。

(その他のポートへの影響は検証していません)

「SMBLoris」を悪用した攻撃を防ぐ対応

Windowsの開発元であるマイクロソフト社からは、本脆弱性に関して現時点までに公表された情報はなく、根本対策となるセキュリティ修正プログラムも提供されていません。そのため本脆弱性の対策を行う場合にはSMBに対して行われる通信を無効化する必要があります。

- インターネットからの攻撃を拒否するため、ルーターやファイアウォールでポート445への接続を拒否する。

- 社内のネットワークセグメントのルーターで、ファイル共有機能などを提供していないサーバーのポート445への接続を拒否する

- クライアントのファイアウォール機能で、ポート445への接続を拒否する

サーバーがファイル共有機能を使用している場合、接続を拒否する設定を行ったことによりファイル共有できなくなることによる業務影響を考慮ください。

使用しているコンピューターに「SMBLoris」の攻撃が到達するか

ラックは、ランサムウェア「WannaCry」の対応のため、インターネット側から攻撃が到達するかを確認するためのツール、「自診くん」を公開しています。確認したいコンピューターのWebブラウザから「自診くん」へアクセスしていただき、インターネット側からポート445へ通信が行えるかを確認ください。

- ラック「自診くん」にWebブラウザから接続します

- 利用規約、よくある質問を確認し、「利用規約に同意して診断する」をチェックしてから「次へ進む」をクリックします

- 次の画面にある「ランサムウェア「WannaCry/GoldenEye」の攻撃耐性を診断する」のチェックしてから、「次へ進む」をクリックします

- 次の画面で、「診断スタート」をクリックすると、診断が開始されます

※ 「自診くん」は2025年4月30日をもってサービスを終了いたしました。

参考情報

- SMBLoris

- Windows SMB Zero Day to Be Disclosed During DEF CON(英語)

- SMBLoris - the new SMB flaw(英語)

- SMBLoris: What You Need To Know(https://blog.rapid7.com/2017/08/02/smbloris-what-you-need-to-know/)(英語)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR