-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

12月17日(現地日付)に米Juniper社より公開されたScreenOSにおける認証回避の脆弱性(CVE-2015-7755)について注意して頂きたく、改めて概要をお伝えいたします。

はじめまして。

JSOCでシニアセキュリティアナリストをつとめている品川です。

私は技術者としてラックが持つセキュリティ監視センター「JSOC」にて分析業務を中心に従事する傍ら、教育事業であるセキュリティアカデミーではセキュリティオペレーション実践コースの講師担当なども行っています。

さて、今回は12月17日(現地日付)に米Juniper社より公開されたScreenOSにおける認証回避の脆弱性についてお伝えさせていただきます。

既に複数のメディア等でも報じられておりますが、本脆弱性は悪用が非常に容易な脆弱性であり、対象が境界防御の最前線であるファイアウォールであることから、極めて重大な被害を起こしかねないものとして注目を集めています。また、本脆弱性が注目を集めているもう一つの大きな理由は、脆弱性を悪用して容易にファイアウォールに侵入することが可能となる文字列が既に広く公開されてしまったことです。

実際に、この文字列が公開された12月21日、JSOCでもすぐに実機を用いて検証を行い、この文字列の情報が事実であることを確認しました。また、JSOCのお客様に対して注意喚起を行ったところ、複数のお客様から「本脆弱性を悪用して侵入を試みられた可能性がある痕跡を発見した」とのフィードバックを受けており、既に実害を伴う攻撃が拡大していることが懸念されます。

- ※脆弱性公開の2015年12月21日から12月25日12時現在までの間、JSOCの監視対象では攻撃や実被害の検知はありません。

Juniper社のScreenOSを搭載したファイアウォールは、日本国内においても相当な台数が現在稼動していると考えられますので、ご利用中の組織は至急対策を取られることをお勧めいたします。また、今回は対象でないバージョンや他の製品をお使いの場合でも、念のため機器の管理アカウントに関するアクセス制御が適切に行われているか、念のためこの機会に確認されることを併せてお勧めいたします。

以下に、検証結果も併せてご紹介いたします。

- ※あくまでJSOCで簡易検証を行った限定的な内容であり、一部環境の違い等により結果が異なる可能性があります。また、本情報を利用したことによるいかなる不利益に対しても保証することはできかねます点について、何卒ご了承ください。

なお、本脆弱性と同時に同じくScreenOSの脆弱性CVE-2015-7756の情報も公開されております。こちらは影響を受ける対象バージョンが異なりますので、併せてご注意ください。

脆弱性のまとめ

| CVE番号 | CVE-2015-7755 |

|---|---|

| 対象バージョン | ScreenOS 6.3.0r17 ~ ScreenOS 6.3.0r20

|

| 影響を受ける条件 | 上記の対象バージョンを利用しており、リモートアクセスを許可している場合 |

| 攻撃可能な経路 |

|

| ポイント |

|

| 被害確認方法 |

|

| 対策等 |

|

| 備考 |

|

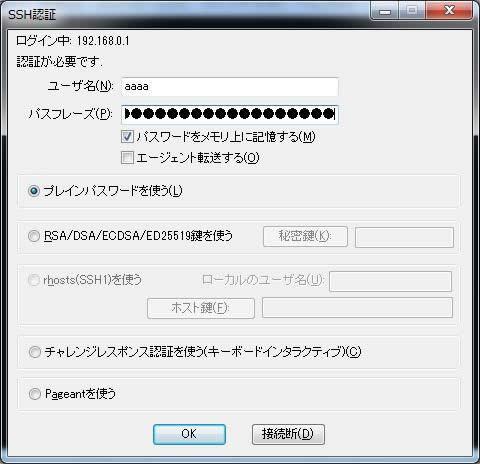

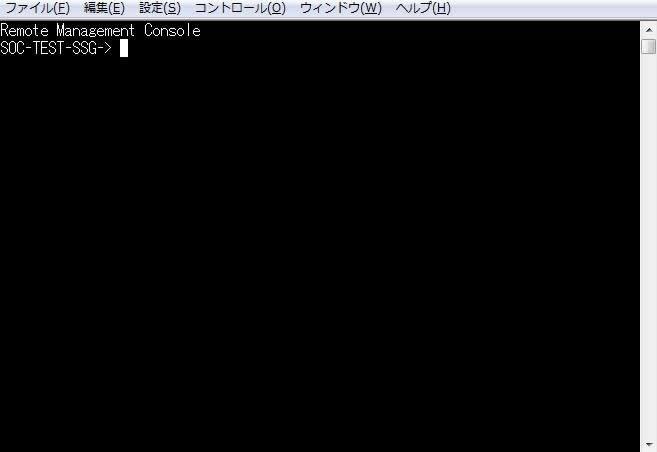

攻撃画面(SSH経由の場合)

- 機器上に存在しないアカウント「aaaa」、パスワードは認証を回避する文字列を入力します。

- パスワード入力後は、特に何の操作もなくログインできることを確認しました。

出力されるSyslogの違い

JSOCの簡易検証の結果、正規ログイン時と攻撃によるログイン時に出力されるSyslogの数や記録内容に違いがありましたのでご参考までにご紹介いたします。いくつかのログイン方法では、攻撃が成功すると使用されたユーザ名に関わらず "system" というアカウント名でログインしているように記録されています。これが特徴と考えられますが、ログの調査を行う場合は、念のため"authentication successful"などの認証成功を示すキーワードでも心当たりの無いIPアドレスからのアクセスが無いか検索されることをお勧めします。

なお、正規ログイン試行時には"netscreen"アカウントを、攻撃試行時には"aaaa"という実機上に存在しないアカウントを使用しました。

| TELNET | 正規ログイン時 | 2015-12-24 19:00:44 system warn 00515 Admin user netscreen has logged on via Telnet from 192.168.0.2:57344 2015-12-24 19:00:44 system info 00519 ADM: Local admin authentication successful for login name netscreen |

|---|---|---|

| 攻撃成功時 | 2015-12-24 19:04:08 system warn 00515 Admin user system has logged on via Telnet from 192.168.0.2:57382 | |

| SSH | 正規ログイン時 | 2015-12-24 19:05:53 system warn 00515 Admin user netscreen has logged on via SSH from 192.168.0.2:57396 2015-12-24 19:05:53 system warn 00528 SSH: Password authentication successful for admin user 'netscreen' |

| 攻撃成功時 | 2015-12-24 19:07:23 system warn 00515 Admin user system has logged on via SSH from 192.168.0.2:57411 2015-12-24 19:07:23 system warn 00528 SSH: Password authentication successful for admin user 'aaaa' at host 192.168.0.2. |

|

| SCP | 正規ログイン時 | 2015-12-24 19:17:35 system warn 00515 Admin user netscreen has logged on via SSH from 192.168.0.2:54838 2015-12-24 19:17:35 system warn 00528 SSH: Password authentication successful for admin user 'netscreen' at host 192.168.0.2. 2015-12-24 19:17:35 system info 00519 ADM: Local admin authentication successful for login name netscreen |

| 攻撃成功時 | 2015-12-24 19:19:58 system warn 00515 Admin user system has logged on via SSH from 192.168.0.2:54875 2015-12-24 19:19:58 system warn 00528 SSH: Password authentication successful for admin user 'aaaa' at host 192.168.0.2. |

|

| コンソール | 正規ログイン時 | 2015-12-24 19:11:24 system warn 00515 Admin user netscreen has logged on via the console 2015-12-24 19:11:24 system info 00519 ADM: Local admin authentication successful for login name netscreen |

| 攻撃成功時 | 2015-12-24 19:10:18 system warn 00515 Admin user |

その他

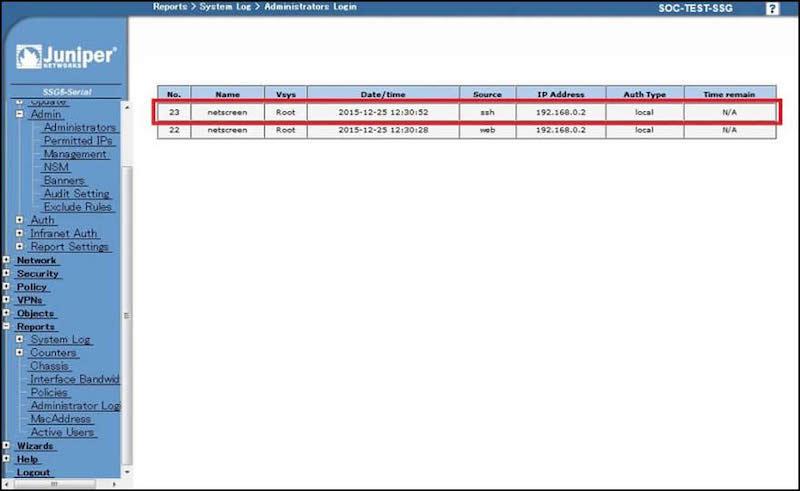

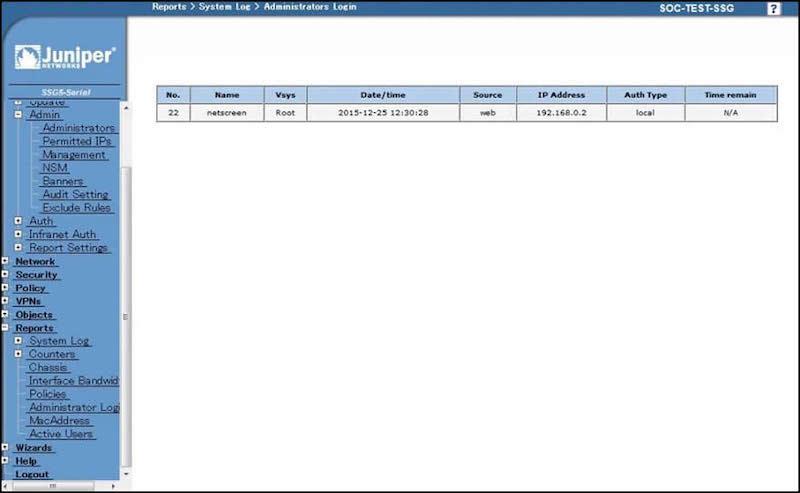

JSOCの簡易検証では、もう一つ特徴が見られました。 ScreenOSには、現在ログイン中のユーザがいる場合にWebUI上でその情報を表示する機能がありますが、攻撃が成功してログインしている場合は、これが表示されないことを確認しています。(SSH/TELNET経由の攻撃の場合)

- SSHで"netscreen"アカウントでログインしている場合、SSHでユーザ"netscreen"がログイン中であることがWebUI上に表示されています。

- 一方、攻撃が成功してSSHでログインしている場合には、何も表示されませんでした。

この内容が少しでも皆様のお役に立てば幸いです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR