-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

2025年末から現在まで、企業代表者の氏名を名乗ってLINEのグループ作成や、Microsoft Teamsのアカウント情報の提供を求める不審なメール、いわゆる「CEO詐欺」や「ニセ社長詐欺」と呼ばれるメールが複数の企業に対して送信されています。当該不審メールの文面として複数のパターンがあることを確認していますが、正規の業務連絡を思わせる文面を用い、実際の企業代表者名が署名として記載されている点が共通しています。

このメールは企業の法人口座情報やアカウント情報を盗むことを目的とする攻撃と見られ、被害が発生した場合、ビジネスに対して重大な影響を及ぼすおそれがあります。本稿では、被害を避けるため、実際に確認されたメールの共通点や手口の特徴を整理するとともに、組織や個人が被害を防ぐために取るべき対策について解説します。

事案の概要

本件で確認されている不審なメールは、2025年12月の中頃から一定期間にわたり継続的に観測されています。送信先は特定の業種や企業規模に限定されておらず、また、メール本文がいくつかの共通したパターンに分類できることなどから、あらかじめ用意された送信リストと文面のテンプレートを用いて広範囲に送信された可能性があります。

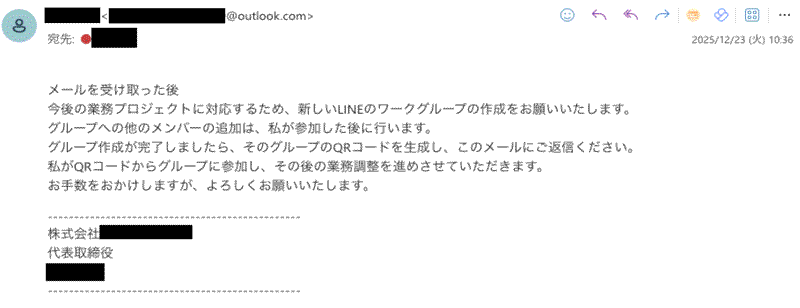

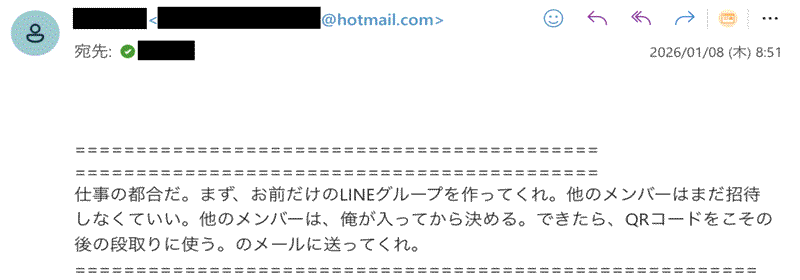

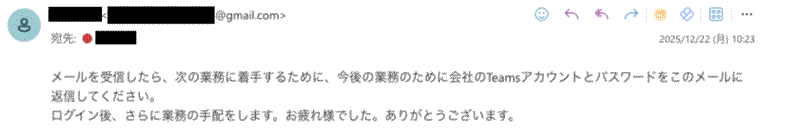

メールの文面

いくつかのパターンに分類できますが、以下の内容が共通しています。

- 現在または過去の代表者や役員の実名を騙っている

- "業務上の必要"や"今後のプロジェクトの進め方のため"として受信者自身しか参加していないLINEのグループ作成を指示

- グループ作成後、当該グループのQRコードを返信するように要求

- グループへの参加者は、偽りの代表者が指定する

メールの文体は、初期はビジネス口調でしたが、年明け後には口語的なものが一定数観測され、従業員と代表者との距離感などに合わせようと文体を変えていることも伺えます。

また、この他にも以下のような要求をするものも観測しました。

- Microsoft Teamsのアカウントとパスワードの返信

- 簡潔な返信

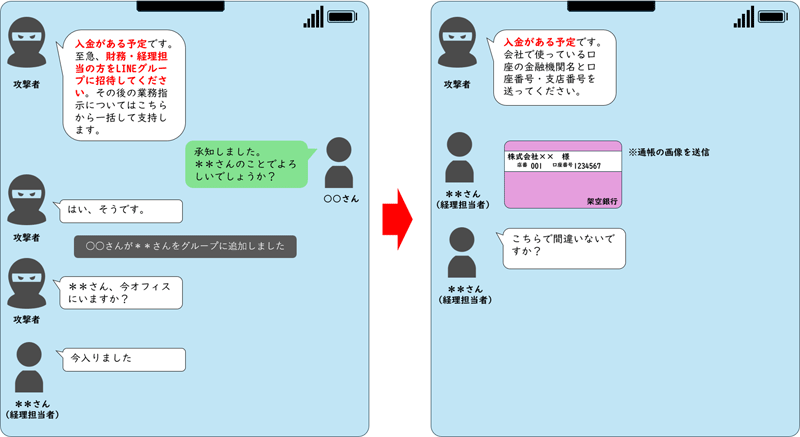

攻撃者に騙されてしまった場合に、何が起きるか

実際に、攻撃者に対して返信してしまったケースについて、関係者から詳細な経緯を伺う機会がありました。以下の図は、LINEグループを作成し、当該LINEグループのQRコードを返信した後の攻撃者とのチャットの様子を再現した模式図です。

なお、このケースでは、通帳の画像送信後に不審さに気づき、直ちに金融機関等への届出を行ったことで金銭的被害は発生していないとのことです。

公開情報およびラックの観測に基づく動向

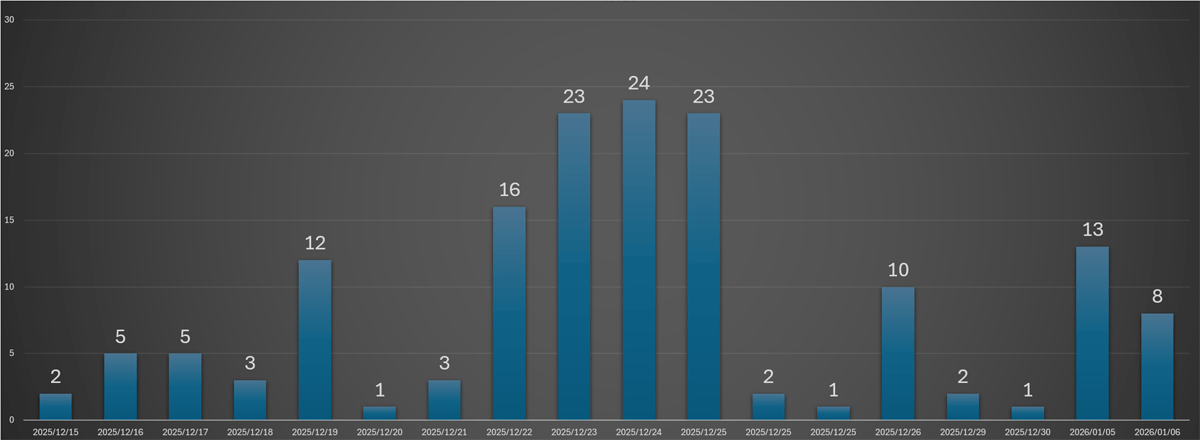

インターネット上に公開されている本件と同種のメールに関する広報について調査したところ、2026年1月7日までに約150件の企業が注意喚起の広報を出していることが判明しました。注意喚起の広報日は12月23日から25日に集中しており、受信から広報までのタイムラグを踏まえると、本件メールは12月の第2週から第3週にかけて大量に送信されたものと思われます。

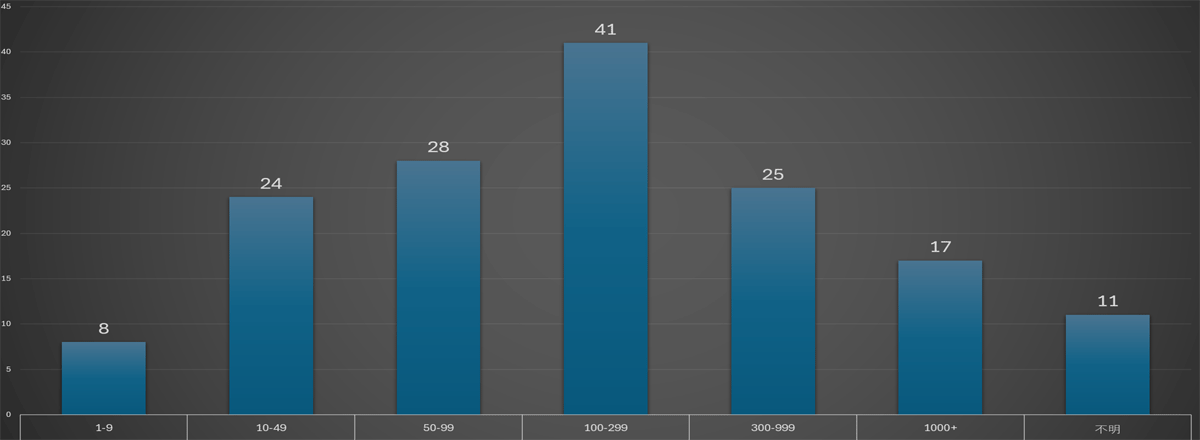

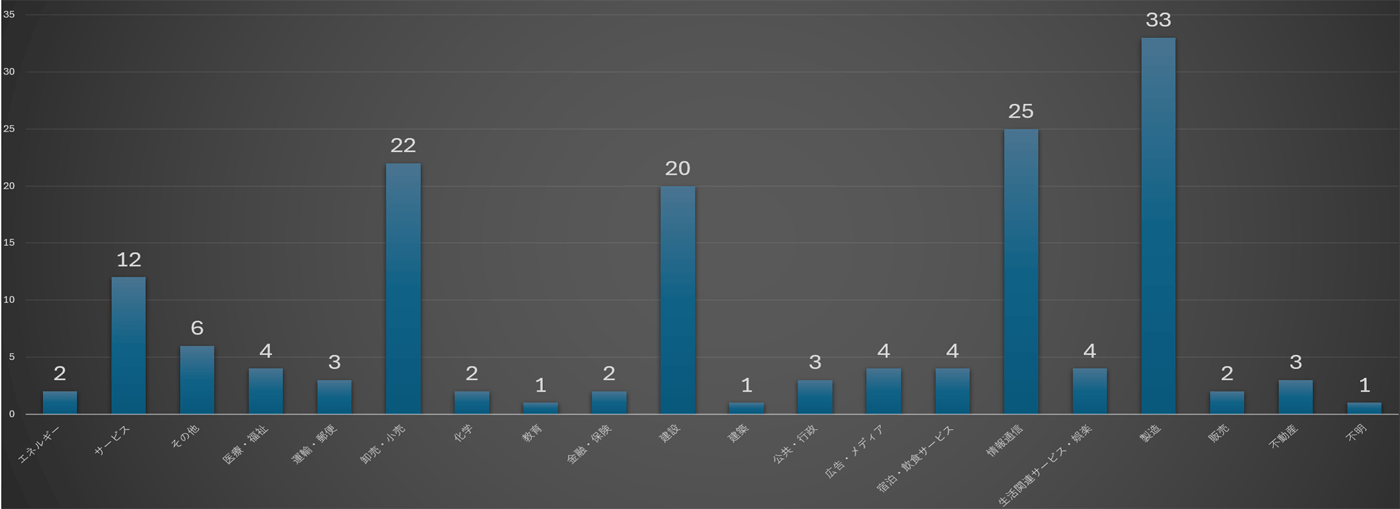

ラックにおいても、国内企業が一般に休暇となる年末期に業務を停止し、仕事始めとなる1月5日以降から受信の再開が観測されるなど、攻撃者は、送信時期を見極めている可能性があります。また、広報した企業の業種および規模を見てみると、規模の大小や業種に特にこだわりはなく、広範囲に無差別的な送信を行っている様子が伺えます。

広報発出日の分布

企業規模の分布

業種の分布

今後の展望と対策

調査により、確認されている不審メールは個別に手作業で送信されたものではなく、あらかじめ用意された文面テンプレートと送信先リスト及び自動化された仕組みにより一斉配信していることが分かっています。また、これまで見てきたとおり、攻撃者は時節による企業の動きに合わせたり、従業員にとってより親しみのある文面に変更したりするなど、執拗に企業へのアプローチを続けています。

今後の展望

今後、2月から3月にかける年度末に向けて、同様の手口を用いたメールが引き続き送信される可能性が考えられます。この時期は、人事異動や決算処理、新年度開始プロジェクトの事前準備などによって外部との連携やアカウント管理に関する連絡が増加する傾向にあります。攻撃者は、こうした状況を踏まえ、より業務に即した文面やタイミングでの送信を試みることが予想されます。

対策

このような手口に対しては、送信元の氏名や文面の自然さ、不自然さ、状況のもっともらしさなどを根拠として安全性を判断しないことが極めて重要です。「突然新しいLINEグループを作るわけがない」「自社では業務にLINEを使用してないから偽物だ」と考えることもできますが、このような前提に頼る判断は危険です。攻撃メール受信のタイミングがLINEのグループ新設や業務への導入を検討しているタイミングと重なった場合、判断を誤って攻撃者を信用してしまう可能性があります。

また、本件のような攻撃は、LINEという特定のサービスに限らず、どのようなサービスでも起こり得る手口です。外部の連絡用ツール利用や業務アカウント情報の提供を求められた場合には、以下の行動を取ってください。

個人ができる対策

- 必ず、メールとは別の手段で事実確認を行う

- メールへの直接返信や、本文中に記載された連絡先の使用を避ける

- メールに添付されたファイルや、本文中に記載されたリンクをクリックしない

組織としては、従業員がこのようなメールを受信した場合に備え、以下の対策を行っておくことが重要です。

組織ができる対策

- 新たな外部ツールの利用・グループ作成に関するルールを定めておく

- アカウント情報をメールで提出する運用を認めないことを検討する

- 不審なメールを受信した場合に、速やかに共有・報告・相談できる体制を整える

- 万が一、不審なメールの指示に従ってしまった場合を想定し、対応手順の整備や訓練を行う

おわりに

本稿で紹介したメール攻撃は、日常業務の隙や受信者の思い込みを利用して成立します。受信者の注意やセキュリティ意識だけでは攻撃を防ぐことは困難です。重要なことは、判断の基準となるルールに即した行動であり、そのために、組織は個人への注意喚起とルールの整備や見直しを事前に行う必要があります。個人の注意と組織ルールの両輪がそろってはじめて、被害を防ぐことができます。

本稿をきっかけとして、日頃の業務連絡の在り方や運用ルールを見直し、同様の被害を未然に防ぐための備えを進めていただければ幸いです。

プロフィール

横尾 智嗣

元福岡県警察官。

2025年4月ラック入社。脅威情報の分析を担当。

2012年にサイバー攻撃特別捜査隊に従事したことを皮切りに、情報技術解析課技官、サイバー犯罪対策課特別捜査班・初動対処係長、一般財団法人日本サイバー犯罪対策センター派遣等のサイバー領域における警察業務を歴任し現職に至る。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR