-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

JSOCアナリストの西部・山坂です。

2020年7月1日にF5 Networks社製BIG-IPシリーズに対して、リモートから任意のコードの実行が可能な脆弱性(CVE-2020-5902)が公開されました。この脆弱性が悪用された場合、認証を経ることなく任意のシステムコマンドやJavaコードの実行、ファイルの生成・削除を実行される可能性があるため、大きな被害につながることが考えられます。

7月5日には、脆弱性を悪用するための攻撃コードがインターネット上に公開されています。この攻撃コードを用いた攻撃は非常に簡単で、当該コードの公開直後からJSOCのお客様の環境に対してこの攻撃コードを使用した通信を検知しており、7月6日の11時ごろからは、JSOCの複数のお客様において検知件数が増加しています。

JSOCで検知している攻撃のほとんどは、特定のファイルを参照するもので、脆弱性の有無を調査する目的の通信だと考えられますが、脆弱性があることが攻撃者に露見してしまうと、システムに悪影響を与える攻撃へと発展する可能性があります。

影響を受ける環境

脆弱性の影響を受けるバージョンは以下の通りです。

- BIG-IP 11.6.1 ~ 11.6.5.1

- BIG-IP 12.1.0 ~ 12.1.5.1

- BIG-IP 13.1.0 ~ 13.1.3.3

- BIG-IP 14.1.0 ~ 14.1.2.5

- BIG-IP 15.0.0 ~ 15.1.0.3

この脆弱性はコントロールプレーンに対してのみ有効で、データプレーンは影響を受けません。しかしながら、コントロールプレーンが意図せず外部からアクセス可能になっている場合や、内部のネットワークを経由してアクセスが試みられる可能性もあるため、可能な限り迅速なアップデートまたは回避策の導入を推奨いたします。

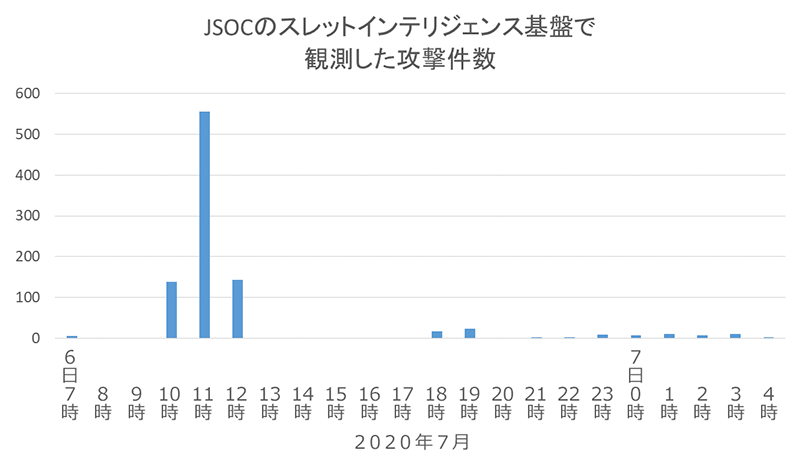

JSOCで確認した攻撃件数の推移

JSOCが運用するスレットインテリジェンス基盤で検知した攻撃の検知件数は、図のように推移しています。7月6日11時前後に大量に検知していますが、特定の送信元より多量のスキャン通信が発生していたためです。それ以外の時間帯でも断続的に脆弱性の有無を調査する目的の通信を観測しています。

まだ記憶に新しいところでは、今年1月に騒がれたCitrix社製品の脆弱性(CVE-2019-19781)では、今回と同じく脆弱性の公開直後から攻撃が始まり、当社サイバー救急センターに多くの被害相談が寄せられました。組織に侵入する入口として、オンプレミス・クラウド問わずゲートウェイ製品が多く狙われる傾向があります。

今回の脆弱性についても現時点において脆弱なまま管理画面がインターネットに公開されている場合、既に攻撃の影響を受けていることが考えられますので、暫定回避策やアップデートはもとより、侵害の可能性を考慮した対応が必要です。

対策方法

脆弱なバージョンを利用している場合は、対策済みのバージョンへアップデートしてください。すぐにアップデートができない場合は、ベンダより案内されている回避策を行ってください。

Article: K52145254 - TMUI RCE vulnerability CVE-2020-5902

参考URL

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR