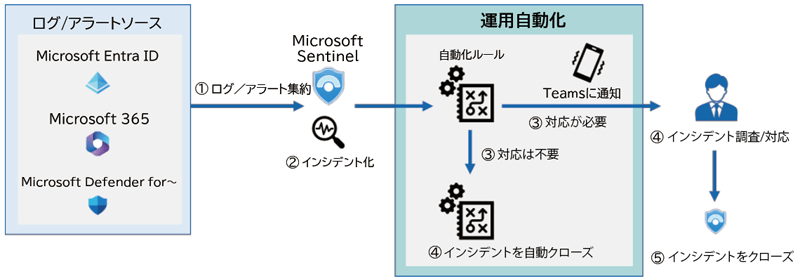

自動化ルール

自動化ルール(オートメーションルール)を設定することで、特定のインシデントが発生した場合にTeamsでの通知や、インシデントの自動クローズなどが行なえます。

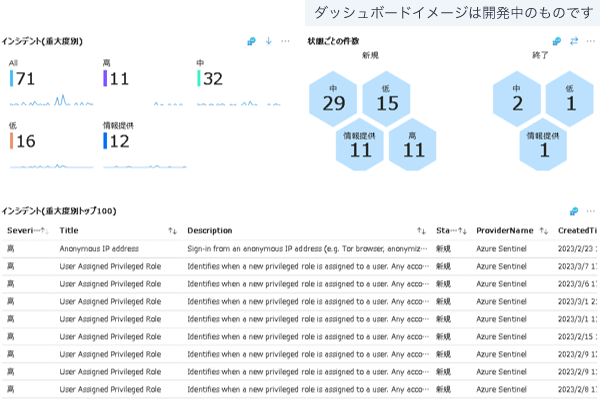

ダッシュボード

ラックが提供するダッシュボードは、次の特徴を持っています。

- 標準では複数のページに分散して提供されている情報や、Microsoft 365 DefenderやMicrosoft Entra IDなど、他のポータルを参照しないと表示されない情報を、まとめて表示できます。

- インシデント、アラート、認証情報、ログの取得状況等の情報を1ページのダッシュボードにまとめることで、重要な情報をすばやく把握できます。

※ ダッシュボードの内容は予告なく変更される可能性があります。

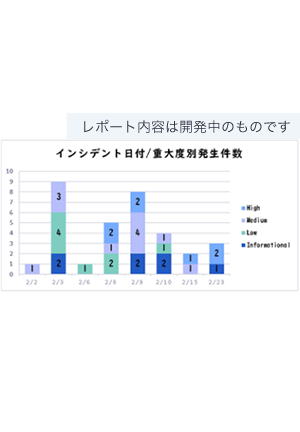

レポートサンプル

お客様のMicrosoft Sentinelからの情報を取得し、一定期間の統計データとしてレポートにまとめております。トレンドを把握することで、次のアクションの参考になる情報をご提供します。

※ レポートの内容は予告なく変更される可能性があります。

Microsoft Sentinelとは

Microsoft Sentinelは、Microsoft社が提供するセキュリティ情報イベント管理(SIEM)とセキュリティオーケストレーション(SOAR)のソリューションです。Microsoft Sentinelは、様々なデータソースからの情報を集約し、脅威検知、対応、レポーティングなどを行うことができます。

Microsoft Sentinelは、クラウドベースのソリューションであり、インフラストラクチャ、アプリケーション、デバイスからの情報を統合することで、脅威のレポーティング、可視性、分析を改善することができます。このソリューションは、マシンラーニングや人工知能などの技術を活用して、脅威検知を効率的に行うことができます。

結果として、Microsoft Sentinelは、組織が複数のデータソースからのセキュリティ情報を統合し、脅威を検知し、対応を自動化できるように支援します。

SIEM(セキュリティ情報イベント管理)

SIEM(Security Information and Event Management)は、情報セキュリティに関連するイベントとログを統合的に管理・分析するためのシステムです。SIEMは、組織のネットワーク上のセキュリティイベントを監視し、セキュリティリスクを検出し、攻撃を予防することを目的としています。また、イベントの詳細な報告や分析結果を提供することによって、組織のセキュリティ状況を評価し改善することを可能にします。

SOAR(セキュリティオーケストレーション自動応答)

SOAR(Security Orchestration, Automation and Response)は、セキュリティインシデントのレスポンス自動化のためのプラットフォームです。SOARは、複数のセキュリティツールとテクノロジーを統合して、自動化と効率的な対応を可能にすることを目的としています。

SOARは、セキュリティインシデントを検出した後に、様々なアクションを自動的に実行することができます。例えば、インシデントに対する調査やトラブルシューティング、脅威の検出と報告、自動的な対応措置の実行などがあります。これによって、セキュリティチームはより効率的な対応を行うことができます。

Microsoft Sentinelが実現できるセキュリティ機能

セキュリティログの収集

セキュリティデータは「ログ」として蓄積されています。SIEMで分析対象にするログは、主にセキュリティ機器が検知したアラートログおよびファイアウォールなどの外部ネットワークとの通信ログなどになります。

接続できるログの種類について、3つのジャンルにわけて紹介します。ここで取り上げたもの以外にも、接続できるサービスは豊富です。また、オンプレミスのシステムであってもログ収集エージェントを使うことで収集ができます。

マイクロソフトに関するログ

- Microsoft Defender for Cloud Apps(CASB)

- Microsoft Defender for Identity

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365ほか多数

ネットワークセキュリティのログ

- Palo Alto Networks

- Fortinet

- Zscaler

- Trend Micro Deep Security

エンドポイントセキュリティ

- Trend Micro

- Symantec

- McAfee

脅威の検出

標的型攻撃などを含む脅威を迅速に検出し、セキュリティ被害を防ぎます。技術の進歩に伴いセキュリティ攻撃の頻度は増え、手口の巧妙化がみられます。Microsoftは、長年にわたりサイバー攻撃に向きあってきました。Microsoft Sentinelでは、Microsoftの豊富な実績を脅威の検出に役立てています。

脅威の検出方法

Microsoft Sentinelでは様々な方法を使って脅威を検出します。

既存の検知エンジン

- アラートルール

- マイクロソフトが収集した脅威情報との突き合わせ

- 相関分析

- 機械学習

これらを組み合わせてセキュリティログから脅威を探し出します。Microsoftから提供されるテンプレートもありますが、セキュリティ管理者が自身の組織に合わせたカスタムのアラートルールを作って運用することもできます。機械学習(AI)は不審なログインなど異常な行動を検知したりすることができます。

インシデントの調査

本来「インシデント」とは、アクシデントや事故のような意味で使われます。ただし、Microsoft Sentinelにおけるインシデントとは「関連するアラートをまとめたグループ」です。脅威の対応を割り当てられたオーナーやステータス、重要度を管理可能です。

また、インシデントに紐付くアラートログがMicrosoft Sentinel内に蓄積されているため、過去のログを遡って脅威が侵入していないか調査ができます。さらに、アラートの関連性を詳しく調査することで脅威の本質を把握できるため、対処方法を見つけやすくなります。

インシデントへの自動対処

インシデントへ自動対処するにはSOAR機能である「Logic Apps」を使います。Logic Appsは、クラウドサービスと企業内に設置されたリソースの違いを問わず、システム同士を連携可能なツールです。インシデントに対処するためのタスクを自動的に作成し、事例は限られますが既存のテンプレートも利用可能です。

よくあるご質問

- Microsoft Sentinel活用支援サービスを導入すると何が改善されますか?

- 現状の把握やトレンドの分析が可能になります。

Microsoftソリューションのログを効率よく可視化できるようになるため、それらの情報をご活用いただくことで運用の改善にも取り組めます。 - 本サービスを利用するとMicrosoft Sentinelのワークスペースに取り込んだデータが、別のワークスペース等の外部に転送されることはありませんか?

- いいえ。お客様のデータはそのままお客様のワークスペース内で管理されます。

Azure Lighthouseを利用して本サービス用の弊社アカウントに権限を付与していただくことでサービスをご提供します。 - 本サービスを申し込んでから利用開始までどのくらいの時間がかかりますか?

- お客様のMicrosoft Sentinelのご利用状況により異なりますが、最短で2週間程度で利用開始できます。

価格

個別にお見積もりいたします。お気軽にお問い合わせください。