アーカイブ

遠隔操作ウイルスの制御にDNSプロトコルを使用する事案への注意喚起

2016年2月1日 | 注意喚起

複数の企業の緊急対応調査で、ある特定の遠隔操作ウイルス(RAT:リモートアクセスツール)が、攻撃者からの指令を伝達する指令サーバ(C2サーバやC&Cサーバとも呼ばれます)との通信に、DNS(Domain Name System)プロトコル(通信手順)を悪用していることを確認しました。

本注意喚起をお読みになった方は、自組織のDNSサーバの動作状況もしくはネットワーク上で送受信されているDNSパケットの確認を行っていただくことをお勧めします。

経緯と概要

当社が運営する緊急対応サービス「サイバー119」は、昨年の後半より複数の大手企業様より遠隔操作ウイルスに関連する対応要請を受け、調査を行ってまいりました。

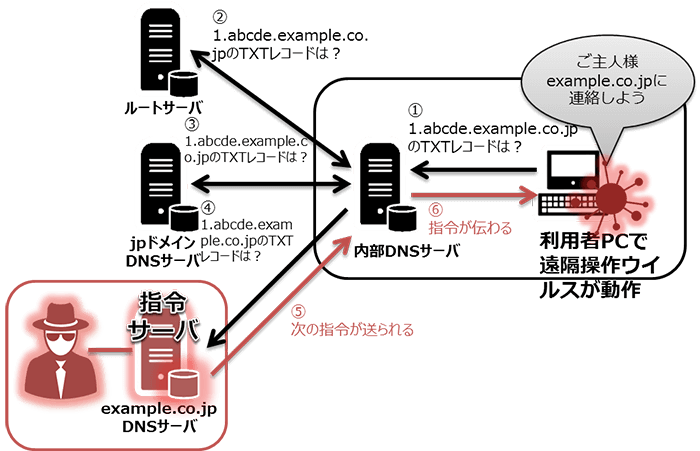

これらの事案で発見された遠隔操作ウイルスを調査したところ、攻撃者がインターネット側から企業内ネットワークで動作する遠隔操作ウイルスを操る際に、DNSプロトコルを使用するDNSトンネリングとも言われる手口を利用していることが確認されました。

これまでの代表的な遠隔操作ウイルスにおいては、Web閲覧で用いられるHTTP(S)プロトコルを使用し、Webサーバを模した指令サーバを使用しています。しかしながら今回はDNSサーバを模した指令サーバを構築していることが確認されました。

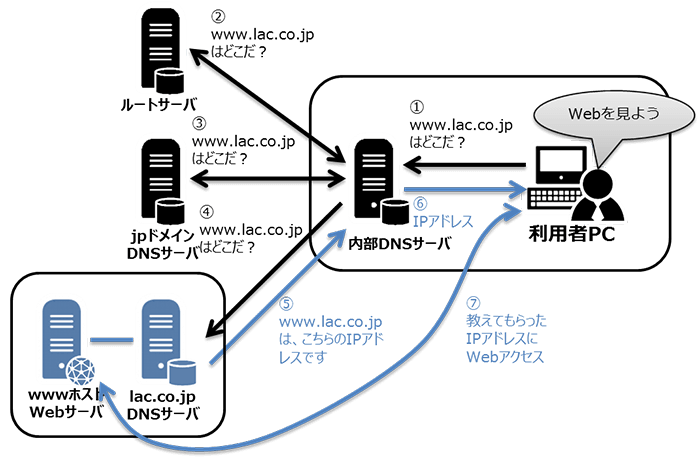

DNSプロトコルはインターネットにおいて、ドメイン名(FQDN)からIPアドレスなどの情報を得るためにDNSサーバとの通信に使用されるプロトコルで、ほとんどの企業でこのプロトコルの制限は行っていません。また、反応速度を重視し、DNS問い合わせの記録(アクセスログ)の保持を行っていない企業がほとんどであり、攻撃者と遠隔操作ウイルスの交信状況を把握することが困難です。

攻撃者は、各企業におけるDNSの運用状況を十分に把握しており、DNSパケットを使用してインターネットと企業内部のネットワーク間での指令のやり取りを秘密裏に行う手口を用いていると考えられます。

この脅威は、多くの企業にとって従来のセキュリティ対策における盲点といえます。当社としては、広くその危険性を理解していただき、何らかの対応をお願いするために本日、一般公開いたしました。

DNSを用いた指令サーバとの通信

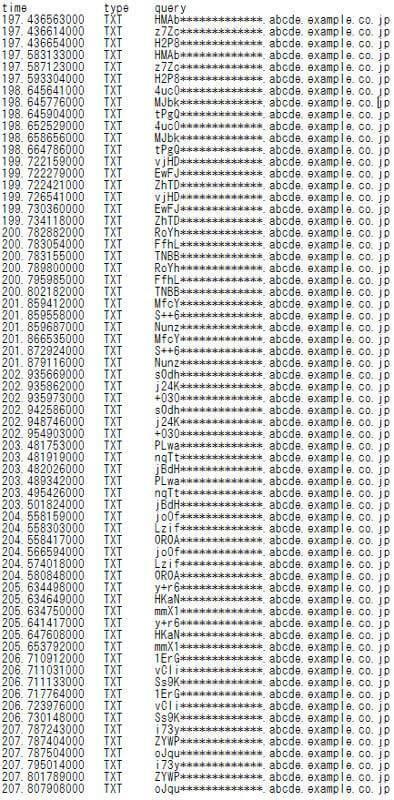

当社が調査した事案においては、何らかのサイバー攻撃により遠隔操作ウイルスが仕込まれたクライアントコンピュータから、通常のものとは考えられないDNSパケットが送出されていることが確認されました。

攻撃者が用意したと見られるDNSサーバに対して、遠隔操作ウイルスが次のようなDNS問い合わせ(FQDNを含むDNSクエリ)を模したパケットを送出しています。

timeはキャプチャされたパケットの相対的な時間(秒)を表し、typeはDNSレコードの種類、queryがDNSクエリを表します。

クエリに含まれるドメイン名(example.co.jp)、サブドメイン名(abcde)、ホスト名部分は、実際の情報ではなく例示用に書き換えています。

サブドメイン名(abcde)は標的を特定する文字列か作戦名を表していると推察され、当社にて解析したマルウェアが使用しているドメインには、他に4つのサブドメインが存在することが確認されています。したがって、同じマルウェアは、複数の他の組織にも使用されている可能性があります。

実際のDNSリクエストでは、10秒程度の短い時間の間に、指令サーバとの通信と考えられるDNSクエリを送信しています。FQDNのホスト名部分には、暗号化されていると考えられる30文字以上の文字列が埋め込まれています。

指令サーバであるDNSサーバが稼動していれば、これらのTXTレコードのクエリを送信したクライアントPCに対して応答を行われると考えられますが、検体の解析を行った時点では該当DNSサーバは既に存在せず、遠隔操作ウイルスへの指令の内容などは確認できませんでした。指令サーバが稼動していた場合は、命令が暗号化された上で、送信されるものと推察できます。

なお、DNSパケットの内容や送信頻度などの情報は、あくまでも当社が調査した事案で確認されたものです。そのためDNSレコードの種類、送信頻度、ホスト名の長さや文字列は、変化する可能性があります。

この脅威が深刻である理由

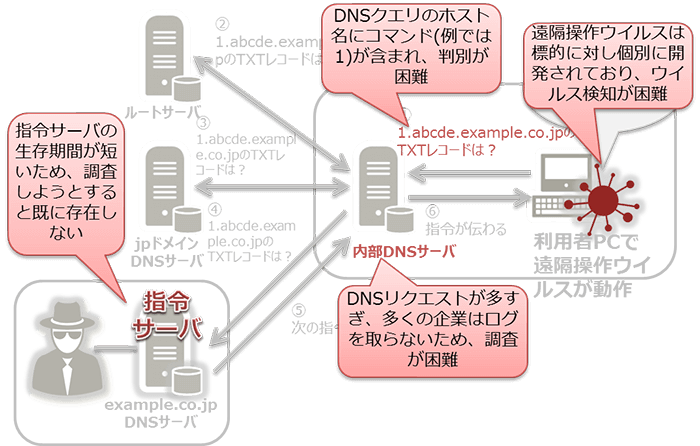

今回の注意喚起で明らかにした「DNSサーバを模した指令サーバとの通信」という脅威は、以下の理由で企業にとっては深刻な問題となります。

- 使用されているDNS通信単体では、特に異常があるわけではない。そのため、次世代型FWやプロキシ、IDSなどで検知することは困難。

- DNSリクエストがシステムに及ぼす負荷を懸念して、多くのDNSではログを収集していない。そのため、不正なリクエストが行われたか否かを確認することは困難。

- 指令サーバは生存期間が短いため、事後に調査しても何が行われたかを詳細に把握することは困難。

- 遠隔操作ウイルスは攻撃対象に対してカスタマイズされているため、ウイルス対策ソフトでは検知が困難。

推奨する対応方法

本注意喚起で指摘した脅威は、DNSプロトコルを悪用したものです。DNSはインターネットの根幹を支えるシステムであることから、DNSへのアクセスを停止したり、ドメイン名やDNSサーバを頻繁に切り替えることが出来るため、ブラックリストによるブロックで防ぐことも難しいのが現実です。

本脅威への対応例としては、次のような策が考えられます。

1. 現在のDNSサーバへのアクセス状況を確認する

前項「DNSを用いた指令サーバとの通信」にあるような、不正なDNS通信を発見するため、次のような作業を行います。

1.1 内部DNSのアクセスログから不正なリクエストを発見する

DNSへの要求は、インターネット通信が行われるたびなされるため、非常に大量にアクセスログが記録されます。このログの記録がDNSの動作負荷の増大につながる可能性があります。そのため、サーバの負担を確認しながらログの取得を行ってください。

その後、取得したログから、前項「DNSを用いた指令サーバとの通信」にあるような不正なDNSリクエストの有無を確認します。

1.2 ネットワークパケットを収集し不正なリクエストを発見する

DNSサーバはインターネットアクセスの根幹を構成する重要なサービスです。ログ取得の悪影響を考慮する場合、DNSサーバへのUDP/53およびTCP/53に対するパケットをキャプチャし、調査する方法もあります。その後、取得したログから、前項「DNSを用いた指令サーバとの通信」にあるような不正なDNSリクエストの有無を確認します。

収集したネットワークパケットの調査に関しては、当社の情報漏えいチェックサービスが対応可能です。

2. 指令サーバとして稼動しているDNS通信(UDP/53,TCP/53)を拒否する

不正なDNSリクエストが確認された場合、DNSのフォワード制限、もしくはファイアウォールなどにより指令サーバへのDNS通信を拒否するよう設定してください。

3. DNSアクセスの制限と、プロキシサーバの活用

可能であれば、内部DNSでの名前解決は企業内部ネットワークのみに制限して社外のDNSサーバにフォワードしない設定とし、Webなどインターネットのサイトへのアクセスはプロキシサーバ経由でのアクセスに制限します。

4. 不正なパケットを送出しているクライアントを特定する

不正なパケットを送出しているIPアドレスは、ログやパケットキャプチャの内容から判断します。また、インターネットアクセスを想定していないシステム(特に制御システムや重要な情報を扱うシステム)に設置する内部DNSサーバの接続状況を確認し、インターネットに対して通信する必要がない場合はその内部DNSサーバは隔離します。

5. 遠隔操作ウイルスの隔離

遠隔操作ウイルスは、標的型攻撃で用いられるように標的となる組織に特化して開発されていることが多く、ウイルス対策ソフトでは発見できない場合もあります。遠隔操作ウイルスを発見した場合は、感染機器をネットワークから隔離すると共に、ウイルスの検体ファイルは削除せず、ご利用のウイルス対策ソフトベンダに検体提供し、パターンファイルの更新などを行ってください。また、ウイルス検体の特定、侵入による被害状況の確認が必要となる場合は、当社の緊急対応サービス「サイバー119」など、調査サービスを活用されることをお勧めします。

本件に関するお問い合わせ

本件に関するお問い合わせは、次の問い合わせ窓口までお願いいたします。

ラックお問い合わせメールアドレス: information@lac.co.jp

Webフォームからのお問い合わせ: https://www.lac.co.jp/contact.html

報道関係の方からのお問い合わせ: pr@lac.co.jp

参考情報

Tunneling Data and Commands Over DNS to Bypass Firewalls(https://zeltser.com/c2-dns-tunneling/)

Detecting DNS Tunneling(http://www.sans.org/reading-room/whitepapers/dns/detecting-dns-tunneling-34152)

以上

当社の注意喚起情報に関するよく寄せられる質問は、こちらをご参照ください。