アーカイブ

攻撃件数の増加について

2012年9月18日 | 注意喚起

2012年9月24日更新

JSOCマネージド・セキュリティ・サービス(MSS)において、セキュリティインシデント数が9月中旬より増加しており、その中でも中国からの攻撃件数が増加していることが分かりました。

Webサービスに対する攻撃が増加しており、脆弱なサイトを探査している可能性が考えられます。そのため、今後侵入や改ざんなど、より深刻な被害につながる可能性がありますので、再度セキュリティ対策状況のチェックをお願い致します。

9月のセキュリティインシデント

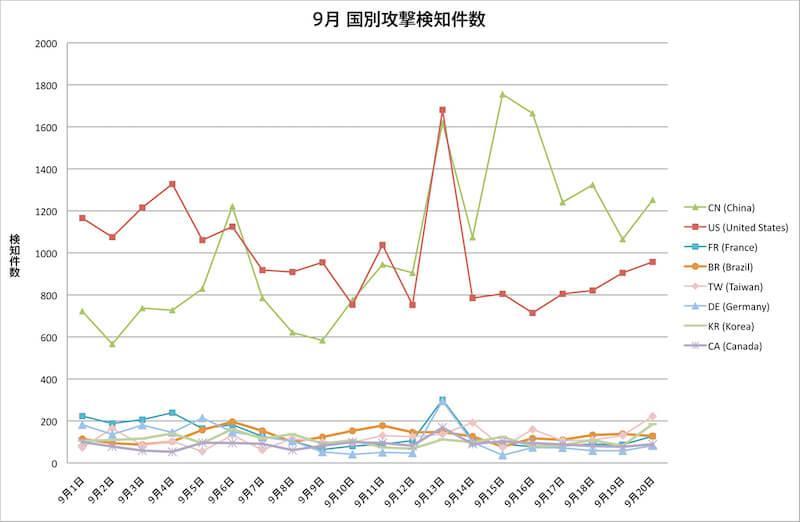

以下のグラフは、9月に入ってからJSOCにおいて検知された攻撃件数の推移です。9月中旬より中国からの攻撃が増加していることが分かります。

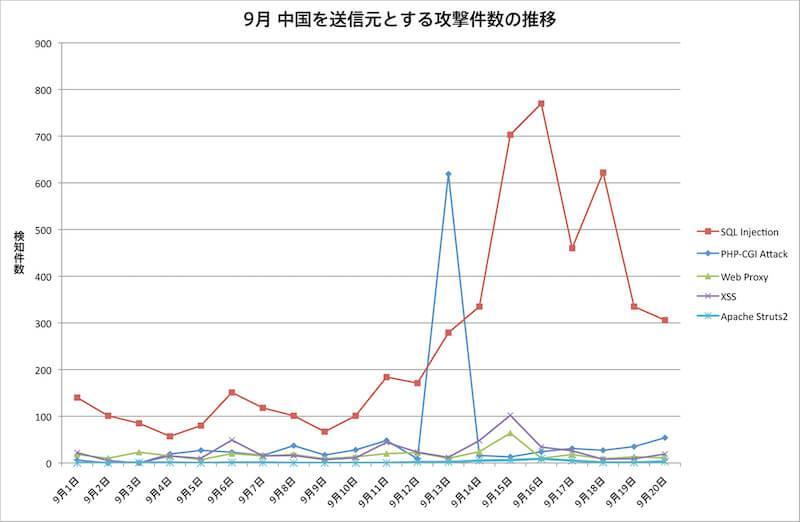

SQL Injection : Webアプリケーションに対するSQLインジェクション攻撃(調査行為含む)

PHP-CGI Attack : CGI環境で動作しているPHPの脆弱性を狙った攻撃(CVE-2012-1823, CVE-2012-2311)

Web Proxy : Webサーバに対するProxyサーバとして使用可能かどうかを調査する試み

XSS : Webアプリケーションに対するクロスサイトスクリプティング攻撃

ApacheStruts2 : Apache Struts2 の脆弱性(CVE-2010-1870)を狙った攻撃

推奨する対応策

1) Webアプリケーションの脆弱性対策

Webサービスへの攻撃の中ではSQLインジェクションの脆弱性を調査する攻撃が最も増加しています。SQLインジェクション攻撃は成功するとWebページの改ざん、情報漏えい、データの破壊等、甚大な被害につながる可能性があります。

根本対策は脆弱なWebアプリケーションを洗い出し修正することですが、対策には時間を要します。まず、Webアプリケーションの脆弱性の診断を行い、問題が見つかった場合には応急措置としてIPSやWAFで攻撃通信を遮断することを推奨します。

2) ミドルウェアの対策

増加したWebサービスへの攻撃の中にはミドルウェアの脆弱性を狙った攻撃が含まれています。適切なパッチ適用や最新版へのアップデートがされている場合でも、設定や権限設定の不備により外部からファイルのアップロードが可能(改ざんやバックドアの設置が可能)な状態である場合があります。この攻撃手法は、弊社の緊急対応サービスにおける事例としても多発しております。

特に以下のミドルウェアについて、脆弱性診断を行い、問題がある場合はパッチ適用や最新版へのアップデートを実施するとともに、権限設定の不備が無いことを確認してください。

- Apache、IIS等のWebサーバのアクセス権(PUT メソッドの無効化)

- Apache Tomcat

- Apache Struts

- JBoss

- Adobe ColdFusion

- IBM WebSphere

- Oracle WebLogic

3) 攻撃対象になっていないかどうかの確認

攻撃者は脆弱なアプリケーションやファイルが存在しないかを検索エンジンを使用して調査することがあります。

そのため、以下のような検索キーワードにてGoogle検索をし、検索結果が表示されるかどうか確認してください。検索結果が表示される場合は、攻撃対象として狙われる可能性があります。

検索キーワード例(対象サイト:www.example.com)

site:www.example.com inurl:passwd.asp

site:www.example.com inurl:passwd.txt

site:www.example.com inurl:passwd.jp

site:www.example.com inurl:ftp.jsp

site:www.example.com inurl:ftp.php

site:www.example.com inurl:ftp.txt

site:www.example.com inurl:ftp.asp

site:www.example.com allinurl:conn.asp

site:www.example.com inurl:ewebeditor

site:www.example.com inurl:edit.asp

site:www.example.com inurl:edit

site:www.example.com inurl:Imagebig_honor.asp

site:www.example.com inurl:news.asp?id=

site:www.example.com inurl:fckeditor

site:www.example.com inurl:asp?id=

site:www.example.com inurl:action filetype:action

site:www.example.com inurl:php?nid=

注1.www.example.comは管理対象サイトに置き換えて検索をしてください。

注2.検索結果には、すでに改ざんの被害を受けた危険なサイトを含む可能性があるため、不用意にアクセスしないことを推奨します。

4) 攻撃の被害を受けていないかどうかの確認

- Webサーバのログに不審なログが対象に出力されていないかどうかを確認

Webサーバのログに通常は出力されないパターンや大量のログが出力されていた場合、何らかの攻撃を受けている可能性があります。Webサーバのログに異常なパターンがないかどうかの確認については、専門的なスキルを要することから、まずは以下のようなツールを使用した簡易チェックを推奨します。

ウェブサイト攻撃の検出ツール iLogScanner V3.0

https://www.ipa.go.jp/security/vuln/iLogScanner/index.html - Webサーバ上のコンテンツに異常がないかどうかを確認

サーバ上にアップロードされているファイルが、コンテンツ更新をしていないにも関わらず、最近の日付に更新されている場合、もしくは身に覚えのないファイルが存在している場合は、改ざん被害が発生している可能性があります。

今後の対策を考える上での参考情報として、弊社で用意している効果的な対策と思われるサービスについて触れておきます。

公開サーバの台数が多い場合や、サーバの修正プログラムの適用、設定変更後の動作検証が困難な場合は、弊社の「JSOCマネージドセキュリティサービス」等を活用し、IDS/IPS(侵入検知装置/侵入防止装置)等のセンサーを24時間365日監視することで、攻撃を検知、遮断することを推奨します。

参考URL:https://www.lac.co.jp/operation/jsoc_mss.html

既に攻撃の被害が疑われる場合には緊急の対応が必要となるため、弊社「サイバー救急センター」に相談し、被害が疑われるホストやネットワークを詳細調査することを推奨します。

参考URL:https://www.lac.co.jp/consulting/cyber119.html

以上