アーカイブ

スパイウェアの感染により外部への通信を捕捉した事案

2014年9月26日 | 注意喚起

脅威の種類

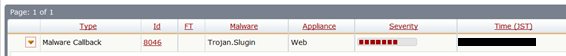

ラック社内ネットワークより発せられたmalware-callback(マルウェア名:Trojan.Slugin)を検知しました。

脅威の検出経路

FireEye NXシリーズによる検知

脅威の概要と調査結果

「malware-callback」は、マルウェアがPCに感染し、その後C&Cサーバなどの攻撃者が用意する外部ホストに向けた不正通信が発生したことを示すイベントです。FireEyeが本脅威を検知する以前には、FireEyeおよびウイルス対策ソフトからは一切の検知報告はなく、予兆なく突然マルウェア感染を示すイベントが発生した状態でした。

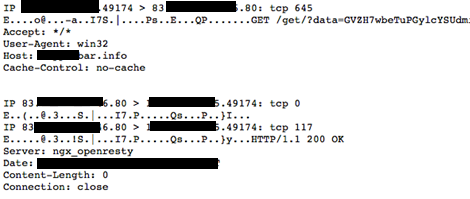

この脅威は、バックドア機能を有するトロイの木馬型のウイルスに感染したことにより発せられたもので、イベントの詳細を確認すると、User-Agentが「Win32」、Host名が「***bar.info」で、国外IPアドレスに向けたHTTP GET通信であることを確認しました。この状況から、何らかのプログラムがPC内にインストールされていると判断し、直ちに情報システム部へ送信元IPアドレスを通達し、当該PCの特定と状況確認を依頼しました。

感染したとみられる当該IPアドレスは、有線LAN環境のDHCPのセグメントのため、PCの特定方法が少し複雑です。DHCPサーバで利用MACアドレスの確認を行い、さらにそこから物理的な場所を特定するために、該当するL2スイッチでMACアドレスが流れているポートを特定してフロアを絞り込み、そのフロアのL2スイッチのポートから利用者のいるデスクから利用者PCを特定します。

この作業を経て、PCの状況を調べてみた結果、「SaveitKeep」というアドウェアと思われるプログラムがインストールされており、インストールされた時刻と本イベントの検知時刻がほぼ同時刻にあることを確認しました。

この感染PCの動作を確認しましたが、その他の悪影響は確認できなかったため、「SaveitKeep」のアンインストール後、ウイルス対策ソフトのフルスキャンを実施し、今回の対応は終了しました。

インシデント対応の要点

今回は、被害PCの特定から原因特定までをスムーズに進めることができ、大事に至らないで済みました。マルウェアによるインシデント対応時においては、影響範囲の特定は迅速に完遂できることが、被害の抑制に最重要だと考えられます。状況によっては、ログが不十分なため、被害PCが特定できない、いつから被害を受けていたのか判断できる情報が見つからない、ということがあるかもしれません。また、企業内ネットワーク環境の把握が不十分で、被害PCの発見に遅れが生じてしまうといったことも考えられます。大きい組織になればなるほど、影響範囲の特定は重要です。

マルウェアが侵入した経路と、情報の窃取などで悪用される出口経路の確認、また各セキュリティシステムで検知・防御する目的と範囲、また追跡時に必要なログや関係者を整理して、組織内でインシデントが発生時した場合にどのように被害PCや影響範囲を特定するのかを、手順として再確認し課題や改善項目あれば見直すということが必要となります。

なお、今回は有線LANを利用していましたが、弊社では、無線LANの場合、無線LANコントローラを使用して利用者の証明書名が確認できるため、対象者が誰なのかは有線LANよりも特定が容易です。VPNやスマートフォンを加え、通信手段が多様な中で対応方法も変化するため、様々な角度からの検討が必要と言えます。