アーカイブ

Apache Struts2 の脆弱性(S2-016)を悪用した攻撃の急増について

2013年7月18日 | 注意喚起

当社が運営しておりますセキュリティ監視サービス「JSOC マネージド・セキュリティ・サービス」において、Webアプリケーションを構築するためのフレームワークであるApache Struts2における脆弱性(S2-016)を悪用した攻撃が多数確認されました。

当社は、本件を緊急事案と受け止め、注意喚起を配信いたします。

2013年7月19日追記:

昨日18日はさらに攻撃の頻度が増加しております。

Apache Struts2を使用されている方は、十分注意をしてください。

概要

2013年7月16日に公開された、Webアプリケーションを構築するためのフレームワークであるApache Struts2における脆弱性(S2-016)を悪用した攻撃が、2013年7月17日から急増しております。

本件を深刻にしているのは、7月16日にセキュリティアップデートが公開され、翌日には攻撃が具現化している点です。Apache Struts2を使用されているサイトの多くは、セキュリティアップデートの適用によるWebアプリケーションへの互換性問題が懸念されるため、互換性検証作業を行う都合で対策が遅れる可能性を懸念しています。

公開アプリケーションにてApache Struts2を利用している場合には、外部からの攻撃の影響を受ける可能性が高いと考えられます。当社では、すでに攻撃成功が疑われるインシデントを観測しており、深刻な事態につながらないよう注意喚起いたします。

攻撃件数の推移

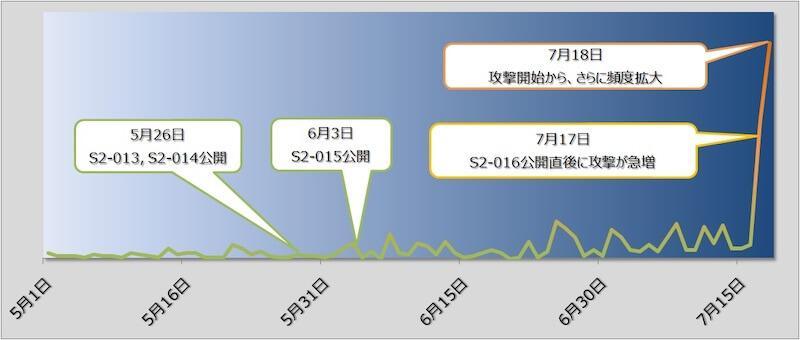

下図は2013年5月以降におけるApache Struts2の脆弱性を悪用した攻撃件数の推移です。

これまでもApache Struts2に関する脆弱性情報が公開される前後で攻撃が増加する傾向がありましたが、今回の脆弱性(S2-016)が公開された直後の7月17日に、攻撃件数が急増しており、これまで以上の攻撃の規模であることが確認されました。

攻撃手法と影響

特別なHTTPリクエストをApache Struts2上で動作しているWebアプリケーションに対して送信することで、任意のJavaコードが実行され、結果的に攻撃者により任意のOSコマンドや不正なプログラムをリモートから実行される可能性があります。

影響を受ける可能性のあるバージョン

Apache Struts 2.0.0~2.3.15

攻撃や被害を受けているかどうかの確認方法

以下のキーワードで、Webサーバのログを検索してください。

"action:"

"redirect:"

"redirectAction:"

該当するログがある場合には、攻撃を受けている可能性がありますため、そのリクエスト内容の正当性(通常のリクエストかどうか)を確認してください。

セキュリティアップデートを適用していないApache Struts2を、特段セキュアな設定をせずに使用している場合には、被害を受けている可能性があります。サーバ上に不審なファイルが作成されていないかなどの詳細調査を実施することをお勧めします。

推奨する対策方法

当該脆弱性が修正された最新版Apache Struts 2.3.15.1にアップデートする事を推奨いたします。

Webアプリケーションへの互換性などの影響を懸念し、最新バージョンにアップデートすることが速やかにできない場合には、以下の回避策についてご検討ください。ただし、バージョンアップや以下のような回避策を実施することで、Webアプリケーションの動作に影響を及ぼす可能性がありますため、ステージング環境での十分な検証など、慎重な作業をお願いいたします。

[回避策]

- ①Webアプリケーションに対するリクエストにおけるパラメータやメソッドについて、Webアプリケーションが使用しているパラメータ名などを元に、あらかじめ許可した文字列や値のみを受け取るように制限することで、攻撃を受けた際の影響を緩和することが可能です。

- ②実際の攻撃におけるリクエスト内容では、以下のプレフィックスが使用されるため、Webアプリケーションにて以下のプレフィックスを含んだリクエストを受け取る必要がない場合には、これを制限することで、攻撃を受けた際の影響を緩和することが可能です。

"action:"

"redirect:"

"redirectAction:"

- ③実際の攻撃におけるリクエストは、400バイト前後のものが多く観測されており、Webアプリケーションで受け取るリクエストの長さを400バイト未満で可能な限り短く制限することで、攻撃を受けた際の影響を緩和することが可能です。

- ④一部を除いたIPS製品では攻撃の遮断が可能であることが確認されていますので、IPSの導入も有効です。

各 IDS/IPS のシグネチャリリース状況 (2013年7月18日 9:00 時点)

【シグネチャ有り】(JSOCオリジナルシグネチャを含む)

- IBM Security Network Intrusion Prevention System (Proventia)

- McAfee Network Security Platform

- Cisco IDS/IPS

JSOCにおけるインシデント発生状況 (2013年7月18日 9:00 時点)

検知事例:有

被害事例:有

参考URL

Apache Struts 2 Version Notes 2.3.15.1(http://struts.apache.org/release/2.3.x/docs/version-notes-23151.html)

Apache Struts 2 Documentation S2-016(http://struts.apache.org/release/2.3.x/docs/s2-016.html)

Apache Struts 2 Documentation S2-017(http://struts.apache.org/release/2.3.x/docs/s2-017.html)