アーカイブ

【緊急注意喚起】改ざんされたWebサイト閲覧による組織内へのボット潜入被害について[12/24更新]

2008年12月22日 | 注意喚起

訂正とお詫び

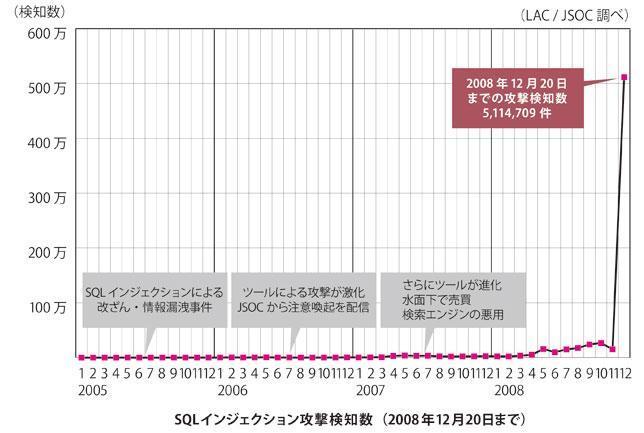

2008年12月20日時点での12月SQLインジェクション攻撃検知数の数字を当初「1,819.311件」と発表しておりましたが、再集計を行った結果「5,114,709件」だったことが判りました。修正された正しいグラフを掲載すると共に、謹んでお詫び申し上げます。

2008年12月24日 15:00 追加情報

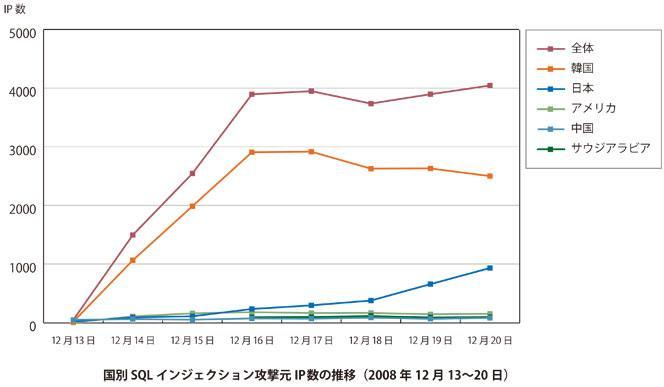

上記グラフは、12月13日~20日におけるSQLインジェクション攻撃における攻撃元IPの国別に分類したものです。14日から韓国のボットネットを使って攻撃が始まり、19日付近からボット感染した日本国内のPCからの攻撃が増加していることが推測されます。

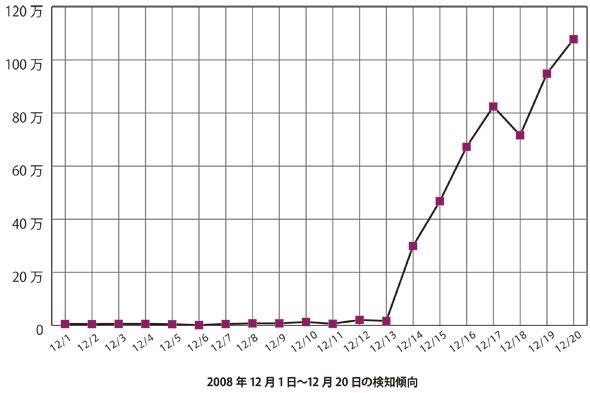

株式会社ラック(本社:東京都港区、代表取締役社長:齋藤理、以下ラック)のセキュリティ監視センターJSOC(Japan Security Operation Center)とコンピュータセキュリティ研究所では、以前から多発しているSQLインジェクションによるWebサイトの改ざん行為が2008年12月15日より再び爆発的な増加を検知し、同時に、同行為により改ざんされた多数の日本のWebサイトを確認しております。さらに、12月19日以降、閲覧したことが原因と見られるボット(不正プログラム)が、組織内に潜入するという被害の急増も確認しております。

今回の改ざん内容

1.改ざんにより誘導されるサイト

s.cawjb.com

s1.cawjb.com

jpdog.3322.org

jpsb.meibu.com

※ 決してアクセスしないでください。

2.改ざんの確認方法

IIS/ASP/SQLサーバにて開発を行っているサイトは、データベースのカラム内に、上記サイトなどへの誘導スクリプトやiframeタグが埋め込まれていないかを検索します。SQLサーバの文字列カラムに不正なタグが更新されていないかを確認する方法は、2008年8月6日に発表したDBSLレポート「緊急対応から見たWebサイト用データベースセキュリティ対策~継続するSQLインジェクションの脅威~」の8ページ「データベースを確認する」の項目を参考にしてください。

◎DBSLレポート 緊急対応から見たWebサイト用データベースセキュリティ対策

3.改ざんが確認されたサイトでの対策

1. サイト利用者に不正プログラムを感染させる恐れがあるため、動的ページの表示を止めて被害拡大防止をはかります。

2. 外部からのASPファイルへのアクセスを止め、新たな攻撃を受けないようにします。

3. ログやディスクを解析し、原因究明をはかると共に、関連した他の被害が出ていないかどうかの確認を行います。(WebサーバへのバックドアやDBサーバへのルートキットなどの調査を含む)

4. 再開プロセスは、以下のとおりです。

- データベースに埋め込まれた誘導スクリプトなどをすべてクリーニングします。

- 欠陥のあるWebプログラムを修正し、確認する。もしくはWAF(Web Application Firewall)などを導入するか、データベース側で対応するなどの欠陥が発露しない方策を採ります。

- バックドアやルートキットなどが埋め込まれている可能性がある場合は対策を取ります。

- 被害状況により、利用者・取引先・関係機関・メディアなどとのコミュニケーションをはかります。

改ざんされたWebサイトを閲覧すると送り込まれる不正プログラム

1.悪用されている脆弱性

MS06-014、MS08-078、Adobe Flash Playerが確認できています。

2.不正プログラムの動作

まず、上記の脆弱性が存在すると、ダウンローダが動作して別の不正プログラム【1】への感染を試みます。【1】に感染すると、ネットワークゲームのアカウント情報の詐取、インターネット上の他のサイトへSQLインジェクションによる攻撃などを実施します。

3.攻撃対象

攻撃対象の検索には、検索サイト「百度」(http://www.baidu.jp/)が使用されています。ランダムに生成したと思われる漢字2文字を含むページ(IIS/ASPで開発されたASPプログラムにより生成)を対象としています。

4.感染するウイルスの名前

ダウンローダは、トレンドマイクロ社の検出パターンファイル5.725.00において「TROJ_AGENT.AGTU」として検知できます。

http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=TROJ%5FAGENT%2EAGTU

なお、以下の「ウイルストータル」サイトで、各ウイルス対策ソフトでダウンローダがどのように検知されるかを確認できます。2008年12月19日時点では、未対応のウイルス対策ソフトが存在するため、注意が必要です。

http://www.virustotal.com/jp/analisis/8843b3a697f3342fbd8616ea98449c2e

5.不正プログラムの影響

ダウンローダによって感染する不正プログラム【1】は、アクセスする時刻によってアップデートが行われ、別の不正プログラムに変化することが確認されています。そのため影響範囲がはっきりしませんが、ネットワークゲームのアカウント情報の詐取、インターネット上の他サイトへの攻撃、組織内部の他の機器への感染活動、外部から制御されることにより組織内の情報詐取などが予想されます。

当社が確認した不正プログラム【1】は、トレンドマイクロ社の検出パターンファイル5.725.00では「TSPY_ONLING.HI」として検知できます。

http://www.trendmicro.co.jp/vinfo/grayware/ve_graywareDetails.asp?GNAME=TSPY%5FONLING%2EHI

ただし、前述のとおりアクセスする時刻によってアップデートが行われるため、必ずしも検知できない場合があるので注意が必要です。

6.感染しているかどうかの発見方法

ダウンロードされるすべての不正プログラムを検出する方法は現時点では不明です。

一方、間接的な方法となりますが、不正プログラムの活動を監視することで、例として以下のような方法で存在を推測することが可能です。

1. 外部への感染活動を行うことが確認できているため、外部サイトへのSQLインジェクション攻撃を検出する。

2. 検索サイト「百度」(http://www.baidu.jp/)へのアクセスを検出し対応を行う。

3. 内部ネットワークから外部への不審なアクセスを検出あるいは制限を行う。

駆除方法

万一、感染が確認できた場合、ウイルス対策ソフトで対応できる不正プログラムは、当社で確認できているものだけです。アップデートされた不正プログラムに関しては不明です。

すべての不正プログラム除去を行いたい場合は、機器の初期化からの再インストールを実施するか、専門機関に相談することをお勧めいたします。

関係機関とのコミュニケーション

被害内容によりタイムリーに関係機関との適切なコミュニケーションをはかることは重要です。

この緊急注意喚起に沿って、組織内にボットが潜入していないかを確認し、迅速な対応を取られることを強く願っています。

以上