ランサムウェア攻撃対策特設サイト

ランサムウェア攻撃対策特設サイト

ランサムウェア攻撃は増加の一途をたどり、被害規模は世界的に拡大している。データを「人質」として身代金を要求するランサムウェア攻撃は、犯罪者が手掛ける闇ビジネスの起点として、あらゆる企業や組織に矛先を向けており、来るデジタル社会において大きな脅威になる。私たちは、ランサムウェアにどう対峙し、これを退治すればいいのか。悪質化、巧妙化するランサムウェア攻撃の現状と対策について解説する。

- ランサムウェアとは

- IPA 情報セキュリティ10大脅威によると組織に対しての脅威レベルは1位

- 報道に見る国内のランサムウェア被害事例

- ランサムウェア攻撃による被害の防止対策

- ランサムウェア攻撃を意識した運用

- ランサムウェア被害への対応方法

- ランサム攻撃と対峙し、情報漏えいなどの被害を阻止する

ランサムウェア対策簡易チェック

無料Webサービス「ランサムウェア対策簡易チェック」で、自社のランサムウェア対策に見落としが無いか、現状を可視化してみませんか?アンケート形式の質問に回答することで、自組織のランサムウェア対策の充足度を簡単に確認できます。

ランサムウェアとは

ランサムウェアとは「ランサム(身代金)」と「ソフトウエア」を組み合わせた造語である。一般的なコンピュータウイルスと技術的な構成は同じだが、対象となる組織の情報資産を暗号化し、データを「人質」にとるための機能が備わっている。

ランサムウェアの仕組み

ランサムウェアは、一般的なコンピュータウイルスと同様に、コンピュータ内部に侵入することから攻撃を本格化させる。コンピュータに侵入したランサムウェアは、自身を実行することでコンピュータのローカルストレージ(ハードディスクドライブ)やドライブマウントや同期設定されたクラウドストレージ(OneDriveやDropbox、Google Drive等)のファイルを暗号化する。

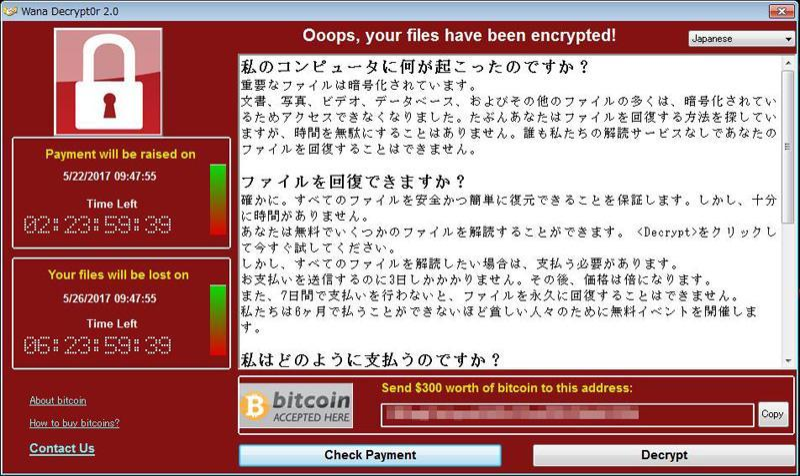

暗号化は、独自の暗号機能を有するものから、公開鍵暗号式を利用するものまで数多くのバリエーションがある。暗号化によりデータを「人質」化した後は、ランサムウェアは「スケアウェア」としての振る舞いを開始する。スケアウェアとは、スケア(恐怖心)を与えるマルウェアの総称で、脅迫により恐怖を感じさせる攻撃を指す。ランサムウェアの場合、コンピュータの利用者、管理者に対し、重要なデータの暗号化の事実告知と、それによる被害(データの利用不能、サービスの利用不能、データの窃盗、データの公表など)を示し脅迫する。また、暗号化データを復号するための手段を、有料で提供するなどの回避策を提示することが、攻撃者の狙いとなっている。

ランサムウェアの感染経路や手口

ランサムウェアの主な感染経路は、日々拡大している。

電子メールに記載されたリンクや添付ファイルからの感染

最も古典的かつ、現在も継続して行われている手段であり、電子メールを無差別もしくは標的を絞って送信し、メール本文に掲載されたWebサイトへのリンクや、添付ファイルを実行することでランサムウェアの起動を促す。

脆弱性を悪用した侵入

ランサムウェアにより異なるが、VPN機器に残された脆弱性を悪用することで社内ネットワークに侵入、またはWindowsなどOS標準のネットワークサービスの脆弱性を悪用して、コンピュータ内に侵入するなどで、被害発生への足掛かりを作る方法。

リモートアクセス機能を悪用した侵入

コンピュータを遠隔から操作するいわゆるリモートデスクトップ(RDP)機能を悪用し、攻撃者が利用するネットワークで共有されているアカウント、パスワードリストを用いて、侵入を試みる方法。

不正なWebサイトへ誘導した感染

先の電子メールでのWebサイトへの誘導だけではなく、正規なWebサイトの改ざんや、SNSからの誘引など、ネットワーク利用者が訪れそうな場所に、ランサムウェアへの誘導を促す罠を配置する方法。

外部ストレージによる感染

外部ストレージ(USBやハードディスクドライブ)に、ランサムウェアが格納されており、接続したコンピュータで実行することで感染する手段。

IPA 情報セキュリティ10大脅威によると組織に対しての脅威レベルは1位

ランサムウェアは、独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024 [組織]」において、9年連続9回目のランクインとなり、4年連続の1位となっている。組織に対する最大の脅威と位置付けられている。IPAが発表する10大脅威は、国内の100名以上の識者がその年の被害状況をもとに評価した内容を、IPAが精査し公表しているものだ。

IPAの10大脅威に初めてランサムウェアが取り上げられたのは2016年のことである。ランサムウェアをインストールさせるフィッシングメールやWebサイトの日本語の品質が上がったことがきっかけとなった。流ちょうな日本語を駆使し、慣れた手法で人々をだましにくるので厄介だ。その年のランキングでは、個人に対する脅威が2位、組織に対しては7位という評価であった。2017年には、世界で23万台以上が感染し今も被害が続く「WannaCry」が登場し、ランサムウェアの脅威を世に知らしめた。

出典:ランサムウェア「WannaCry」対策ガイド rev.1

WannaCryは、Windowsの脆弱性対策をしていないコンピュータを探し出し、無差別に侵入を繰り返す「ワーム型」のランサムウェアだった。近年はこの類いのランサムウェアは影を潜め、特定の組織を攻撃対象とする「標的型」のランサムウェアが主流となってきている。

2021年には、ある特定の組織(業種)に対しての被害が多発し、組織に対しての脅威レベルは1位となった。ランサムウェアによる金銭目的の犯罪は、個人を対象とするものから組織を対象としたものに変化したのだ。

| 個人への脅威 | 組織への脅威 | |

|---|---|---|

| 2016年 (初出) |

2位 | 7位 |

| 2017年 | 2位 | 2位 |

| 2018年 | 2位 | 2位 |

| 2019年 | 9位 | 3位 |

| 2020年 | 圏外 | 5位 |

| 2021年 | 圏外 | 1位 |

| 2022年 | 圏外 | 1位 |

| 2023年 | 圏外 | 1位 |

| 2024年 | 圏外 | 1位 |

企業を標的にする以上、ランサムウェアは企業内ネットワークへの侵入を最初に目指す。警察庁の発表※によると、ランサムウェアの主な侵入経路は、VPN機器やリモートデスクトップが全体の81%を占めている。これはランサムウェアを扱う攻撃者が、セキュリティ面での脆弱な箇所を常に調査しており、隙があれば標的にするからである。

※ 令和5年におけるサイバー空間をめぐる脅威の情勢等について(令和6年3月14日、警察庁)

つまり、ランサムウェア攻撃はIPAの10大脅威の、第2位である「サプライチェーンに対する攻撃」、第4位である標的型攻撃とも絡み合い、企業や組織にとって複合的な脅威となっている。

ランサムウェア攻撃を大別すると次のようになる。

1)ばらまき型ランサムウェア攻撃

不特定多数にメールを送信したり、同一ネットワーク上のPCに自動的に感染を広げたりするタイプのランサムウェア攻撃。2017年に大流行した「WannaCry」がこれに該当する。

2)標的型ランサムウェア攻撃

標的とする特定の企業や組織のネットワークに侵入し、各種サーバやPCへの感染を広げる。ゲーム会社を狙った「Ragnar Locker」などがこれに該当する。

3)二重脅迫型ランサムウェア攻撃

データを窃取した後に暗号化し、身代金を要求する。支払いに応じなければ、窃取したデータをWebサイト上の不特定多数に暴露すると脅迫するランサムウェア。暗号化したデータを復元するために金銭を要求するのが1つ目、金銭の支払いに応じない場合に、内部情報を公表するとして金銭を要求するのが2つ目の脅迫となる。「Maze」「Netwalker」などがこれに該当する。

出典:2021年も増加傾向のランサムウェア、被害に関する共通点とは

さらには、ランサムウェアの開発と提供をビジネスとして行う、RaaS(Ransomware as a Service)と呼ばれるサイバー攻撃の組織化も問題視されている。RaaSは、ランサムウェア攻撃を行うための攻撃コードと暗号鍵を提供する犯罪ビジネスであり、ランサムウェア開発者がマーチャンダイザーと連携して行われている。

報道に見る国内のランサムウェア被害事例

日本においてもランサムウェア攻撃による被害が多数報道されており、被害を受けた組織は無視できない規模のダメージを負っている。被害は大企業のみならず中小企業にも及んでいる。ここ数年に発生し、報道で取り上げられた被害事例を紹介する。

ソフトウエア開発会社の事例

2020年に国内のソフトウエア開発会社がランサムウェア「Ragnar Locker」に感染した事例。海外拠点にある旧型のVPN機器の脆弱性を悪用し、社内ネットワークに不正侵入した。攻撃者は社内ネットワークに侵入した後で、ランサムウェアの感染を広げることで被害を拡大させた。この事例では相当数の個人情報が漏えいしたと報じられた。

自動車会社の事例

2020年に国内の自動車会社がランサムウェア「EKANS」に感染した事例。感染経路は明かされていないが、被害企業に特化したマルウェアが開発されていた。一部社員のPCが利用できなくなったほか、海外の工場の生産ラインが一時停止するなど、事業への大きな影響が出たという。

食品製造業の事例

2021年に国内の食品製造業が何らかのランサムウェアに感染した事例。感染経路は明かされていないが、社内ネットワーク上における基幹システムを含む膨大なサーバ情報に加えて、バックアップ情報も暗号化されてしまったという。個人情報の一部流出に加え業務遂行が不能となり、決算報告の延期にもつながる被害が出た。

医療機関の事例

2021年に地方の医療機関がランサムウェア「LockBit2.0」に感染した事例。感染経路として、リモートメンテナンス用のVPN機器の脆弱性が悪用された。大規模な感染被害により、電子カルテを始めとした医療データの閲覧が不能となったが、BCP(事業継続計画)に基づく病院スタッフの懸命な努力により、医療サービスの提供を継続できた。

部品製造業の事例

2022年に国内の製造業が何らかのランサムウェアに感染した事例。リモート接続機器の脆弱性を悪用して社内ネットワークに侵入し、複数のサーバとPCがランサムウェアによりデータの暗号化の被害を受けた。この被害により、製品納品先の製造業務が停止する影響が出た。

ランサムウェア攻撃による被害の防止対策

ランサムウェア攻撃対策は、一般的なマルウェア対策に加えて包括的な対策が必要だ。犯罪者自らが、侵入に成功した組織のネットワークで情報を盗み、データを暗号化して、脅迫行為を仕掛ける。このようなケースでは、単一の対策だけでは不十分である。ここでは、ランサムウェア攻撃対策を予防、運用、被害対応というフェーズに分けて説明する。

ランサムウェアの予防

ランサムウェアの脅威に備えるためには、まず環境を整備する必要がある。初期投資や手間が掛かるが、それ以上に大切なことは、経営者が組織として対応する覚悟を持ち、それを社員の共通認識にすることである。

ランサムウェア攻撃対策に関する経営層の覚悟

以前公開した『標的型攻撃 対策指南書』でも指摘したが、ランサムウェア攻撃によるリスクは企業の存亡にかかわるほど大きなものになっている。ランサムウェア攻撃対策は、もはやIT担当者の責任範囲ではなく、経営レベルのリスクと言える。経営者はこのリスクを直視し、全社員にランサムウェアの理解と対策を徹底するよう方針を打ち出す必要がある。企業内セキュリティ推進組織(CSIRT)や、BCPと連動した事故対応体制の整備も必要となる。

ランサムウェア攻撃対策の最重要事項は経営者の理解と参画であり、そのために経営層が準備するべきものは「いざという時に相談できる社外のプロフェッショナルと連携し、協力関係を構築しておくこと」だ。

外部との不審な通信、メールなどのコミュニケーションをブロックする

ランサムウェアは、社内ネットワークに侵入してから被害を拡大する。ドメインコントローラやサーバといった機器へのサイバー攻撃を防ぐには、水際対策は最初に検討すべきだ。ファイアウォールで外部との不審な通信を制限し、スパムメールの判定やメール送信ドメインの検証を行うことによって、不審な通信やメッセージをブロックする。それにより、ランサムウェアが社内ネットワークに侵入することを阻止できる。

不要なサービスの無効化やアクセス制限による要塞化

各種サーバとして利用している機器に関しては、可能な限り不要なサービスの無効化を実施する。特に、ファイル共有時に利用されるSMB(Server Message Block)、リモートメンテナンスで利用されるRDP(Remote Desktop Protocol)など、頻繁にサイバー攻撃に悪用される脆弱性が見つかるサービスは、極力無効化しておきたい。

やむを得ず利用する場合には、アクセス制限を強化するなど「ホストの要塞化」に取り組む必要がある。サーバやネットワーク機器がセキュアに設定されているかどうかは、セキュリティ診断を行うことで確認できる。構築当初はセキュアであっても、運用を続けるうちに設定が変更されてしまうことがあるので、定期的に実施してセキュリティレベルが維持されているかどうかを確認するといいだろう。

ランサムウェア攻撃に効果的なウイルス対策製品やEDRを導入する

日々進化するサイバー攻撃の脅威に対応するため、ウイルス対策製品も常に機能を拡張している。従来のシグネチャ型の検知機能に加え、ソフトウエアの振る舞いを検知する機能、AIを用いていつもと違う動作を検知する機能など、脅威を発見する能力が向上した製品も増えている。

また、防御よりも被害発生時の対応に特化した製品である「EDR(Endpoint Detection and Response)」も成熟し、多くの企業が導入し始めている。EDRは一言でいえば攻撃者の活動を監視(記録)する「監視カメラ」の役割を担う。

ウイルス対策製品はマルウェアファイル自体を検知し、侵入をブロックする「防壁」となるのに対し、EDRは通常のシステム利用とは異なるマルウェアや、攻撃者の行動など未知の脅威を検知する。そのため、システム侵害の兆候を素早く捉え、侵入経路や感染端末、影響範囲を特定することもできる。ウイルス対策製品と併用してEDRを導入することで、より効果の高いセキュリティ対策が可能となる。

テレワークの導入が進んでいる企業においては、社外に持ち出して利用されている端末の監視と保護が課題になる。EDRは利用端末ごとに監視用のエージェントを入れ、クラウド上にデータを集約・解析・検知するため、インターネットにさえつながっていればどんな環境でも統一的なセキュリティ対策が可能だ。

一方でEDRの運用は、アラートが発生した際の対応が難しいという課題がある。アラートが発生した際、正規利用者の操作が攻撃者の挙動に似ていたため過検知したものなのか、それとも攻撃者による実際の攻撃を検知したものなのかを見定めるには、攻撃に対する知見と経験値、そして技術力が必要となるからだ。自社でのEDR運用に課題がある場合には、EDR運用の専門知識を持った事業者にEDR運用サービスを依頼することを検討すると良いだろう。

パスワードポリシーの見直しおよび多要素認証の導入

ワンタイムパスワードや生体認証が増えているとはいえ、引き続き個人を識別し、認証するためにパスワードは利用されている。各種サービスの利用に必要なパスワードが盗難された場合には、すべてのコントロールを犯罪者に握られてしまうリスクをはらんでいる。そこで、パスワードを推測できず、総当たり攻撃にも耐えうる強度とするようにパスワードポリシーを見直す必要がある。また、認知情報、所持情報、生体情報を組み合わせた多要素認証を導入し、総当たり攻撃への対策を強化するなども有効だ。

組織内への侵入に成功した攻撃者は、ネットワーク内のシステムやサーバを移動して(ラテラルムーブメント)、より重要な資産や目的のデータを探索していく。システム内の情報(メールボックスや共有フォルダなど)を利用して権限の昇格や管理者アカウントの搾取を行っていく。

最終的にドメインコントローラのアクセス権を獲得されてしまうと、組織内の全アカウントが攻撃者の支配下に置かれてしまう。ユーザアカウントが管理者権限(Local Adminに所属)だったり、各端末のビルトイン管理者のID・パスワードが共通だったりすると、最初の1台への侵害から一気に組織内に感染が拡大する恐れがある。被害を局所的(感染端末だけ)にするためにもこうした設定についてはシッカリと対策しておきたい。

ランサムウェア攻撃を意識した運用

「セキュリティ対策製品を導入したら完了」ではない。セキュリティ運用は導入よりも大切であり、正しく運用しなければせっかくの投資や努力が水泡に帰すことになる。

社員教育

組織は人で成り立っており、人の認識がすべてのリスク対策の原点になる。ランサムウェアを含むサイバー攻撃についての理解と、情報やサービスの重要性を理解した行動を促すことは、最も重要である。例えば、Webサイトの閲覧やメールの添付ファイルの開封、SNSの利用など、IT利用に潜む脅威を理解し、適切な操作を心掛けるためには、社員教育による定期的な周知が必要となる。

社員教育によりサイバー攻撃に関する知識を向上させるとともに、実際に攻撃を受けた場合に従業員がルールに従って行動できるように訓練することも忘れてはならない。情報システムの安定稼働なしに、日々の業務は立ちいかない現状を踏まえると、BCPで想定する災害の範囲にサイバー攻撃を含めておく必要がある。サイバー攻撃を想定したBCPでは、情報システムが利用できないという最悪の状況下で、必要最低限のサービスをどのように継続するかを考慮しておく。

ファイルやシステムの定期的なバックアップ

バックアップを定期的に実施することで、万一ランサムウェア攻撃による被害に遭遇しても、データの復旧によって最悪の事態を避けられる。バックアップの方針を検討する際には、US-CERT(United States Computer Emergency Readiness Team)が2012年に提唱した「3-2-1ルール」がある。これは重要なデータのバックアップにおいて守るべきルールとして「3つのコピーを」「2種類の異なるメディアに保存」し、「そのうちの1つはオフサイト(別の場所)に保管する」というものである。

とても手間のかかる方式ではあるが、万が一社内ネットワークに侵入されてもランサムウェアの影響を受けない別の場所(オフサイト)にバックアップを保管しておくことには意義がある。ランサムウェア攻撃対策としてバックアップの重要性に注目が集まっており、自社の重要情報のバックアップ体制を改めて見直しておきたい。

資産管理およびOSや機器を最新の状況にする

サイバー攻撃の多くは、システムに含まれる脆弱性や人間の運用ミスを悪用する。システムのアップデートをできるだけ迅速に実施し、PCだけでなく、ネットワーク機器やセキュリティ機器などシステム全体の脆弱性に対応する。

また、クラウドストレージやサーバ環境、ネットワーク機器などに加え、社員が活用するPCやモバイル機器に至るまで、情報システムの資産管理を徹底する必要がある。資産管理システムによるリアルタイムの機器管理や「サイバーハイジーン(衛生管理)」のように、情報システム全体を「健全な状態」に保つことを組織や社員に徹底するセキュリティ意識の醸成も重要となる。

米国のセキュリティ非営利団体であるCIS(Center for Internet Security)が発行している「CIS Controls」は、あらゆる規模の組織が活用できる、サイバーセキュリティ対策の具体的なガイドラインだ。企業がサイバーセキュリティ対策として取り組むべき事柄をまとめている。CIS Controlsでは、サイバーセキュリティ対策における「平時の衛生管理」に重きが置かれている。サイバーセキュリティ対策における平時の衛生管理とは「(PCなどの)アセットの把握と管理」「(利用している)ソフトウエアの把握と管理」「(保持している)データの把握と管理」「(ソフトウエアやサービスの)安全な設定」「アカウントの把握と管理」「アクセス権の把握と管理」などを指す。

CIS Controls Version 8(日本語版)のダウンロード

CIS Controlsには「18のコントロール」と「153の具体的なセーフガード(保護手段)」が記載されている。また対象企業としては、ITおよび、サイバーセキュリティのリソースが限られている中小企業から、高度なセキュリティ専門部門を擁する公的サービスを提供する企業や業界規制の順守が求められる企業までを対象としている。

CISの調査によると、CIS Controlsの対策のうち、CISが「基本的なサイバーハイジーン」と定義する「すべての組織が適用すべきサイバー防御の基本的な保護手段のセット」を実装することで、ランサムウェアに加え、その他マルウェア、Webアプリケーションハッキング、内部特権者の不正と過失、標的型攻撃などの主要なサイバーセキュリティリスクの70%以上を回避できるとされている。このような基本的な対策を着実に実施することが重要だというわけだ。

特に、最近のサイバー攻撃の起点として狙われているのがVPN(Virtual Private Network、仮想プライベートネットワーク)機器だ。特に、VPN機器のファームウェアのバージョンが古いまま放置されているケースが見受けられる。VPN機器は従業員のリモートワークだけではなく、外部のシステム運用保守業者のメンテナンス目的で設置されることも多い。海外拠点(子会社)や業務委託先などとの接続のためにVPN機器が利用されることもある。まずはネットワーク機器の構成や利用用途およびパッチ適用状況を押さえておきたい。組織全体のネットワークから侵入口となりうる場所(Attack Surface)をあぶりだし、可視化することから始めるといいだろう。そして必要のない接続元をブロックするなどの対策も必須だ。

OAネットワークとは別に業務ネットワークを分離していても、相互のネットワークの交差ポイントから侵害を許してしまうケースもある。いわゆる「閉域網」であっても、閉域網内のシステムやネットワーク機器についてもパッチ適用などを適切に実施したい。

不正な通信を監視する

ITは人間と異なり、24時間休みなく稼働し続ける。同様に、サイバー攻撃も世界各地から昼夜を問わず行われることから、運用されているセキュリティ機器が発する攻撃の検知イベントを的確に分析し、対応しなければならない。これらの対策のため、CSIRTを組織したり、セキュリティ監視サービスを利用したりする。

侵入テスト(ペネトレーションテスト)

高度化・多様化するサイバー攻撃への対策の1つが、疑似的な攻撃を行うことでセキュリティ上の問題点を洗い出す「ペネトレーションテスト」だ。実際の攻撃者の視点で調査することで、自組織のシステムやサービスが万が一サイバー攻撃を受けたらどうなるか、という観点で攻撃体制を確認できる。

ペネトレーションテストでは、企業・工場・制御システム等のネットワークやクラウド上の社内システム、IoT家電やコネクティッドカー、車載システムやネットワーク機器、オンラインゲームやWebサービスなど自社の重要資産について「機密情報の窃収」や「重要データの改ざん」など、具体的な攻撃者の「目的」(=ゴール)を定めて、そのゴールを満たすための攻撃シナリオを設定する。そして、そのゴールを達成できるかどうかを確かめるため、ペンテスターが攻撃シナリオに沿って疑似攻撃を仕掛ける。

ランサムウェア被害への対応方法

感染した端末をオフラインにする

ランサムウェアの身代金に関するメッセージや、不正な動きを検知した場合には、感染した端末の電源を止めずにネットワークから切り離し隔離する。また、外部ストレージを利用している場合には、外部ストレージも同様に切断する。

セキュリティ事故調査会社に連絡する

感染の影響が単独のPCの範囲に限るものなのか、ネットワーク全体に広がっているのかが不明確なため、セキュリティ事故の調査会社に連絡し、支援を要請する。

情報セキュリティ事故対応のプロフェッショナル集団であるラックのサイバー救急センターは、ランサムウェアを含む情報セキュリティ事故に24時間365日体制で対応する。サイバー救急センターの目的は「事業へのダメージを最小化」することにある。影響範囲の特定や事業の迅速な復旧を技術面から支援するだけでなく、監督官庁や関係機関への連携、再発防止策の策定・実行の支援までを担う。

サイバー救急センターへの問い合わせは年々増加しており、ランサムウェア対応でも多数の実績がある。被害者が対峙しているのは百戦錬磨の「プロ」の攻撃者である。万が一ランサムウェアの被害に遭った場合には、日々進化する攻撃手法や対応策について研鑽を積んでいる「情報セキュリティ対策のプロ」に相談することを強く推奨する。

緊急対応窓口:

サイバー救急センター®

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

ランサムウェアの種類を特定する

ランサムウェアに感染した機器をネットワークから切り離したのち、ランサムウェアの身代金要求画面に類似した画像を検索することで、感染したランサムウェアを特定する。また、感染時に生成される暗号化されたファイルの拡張子は、ランサムウェアごとに異なるケースが多いため、ファイルを検索することでも特定できる可能性が高い。

また、「No More Ransom」プロジェクトが提供している「Crypto Sheriff」ツールを利用することでも、ランサムウェアの種類が特定できる場合がある。

ランサムウェアの特定 | The No More Ransom Project

ランサムウェアを駆除、もしくはPCを再構築する

ランサムウェアに感染した状況から脱するため、ウイルス対策製品などでの駆除を試みる。しかし、可能な限り機器を再セットアップすることで完全に痕跡をなくすことが推奨される。内部ネットワークへの侵入経路がコンピュータに残っていると、ネットワークへの再侵入を許してしまう。すべてのコンピュータをクリーンな環境で再インストールし、将来の懸念を一掃してしまうことが再発防止に極めて重要である。

データの復旧を試みる

退避させていたバックアップからデータを復元する。感染していないことが確かな機器からバックアップファイルにアクセスする。ただし、多くのランサムウェアはバックアップデータも暗号化しているため注意が必要だ。

ランサムウェア攻撃の被害に遭ってしまった場合、攻撃者以外の第三者が暗号化されたファイルを復元するのは基本的に不可能である。ランサムウェア攻撃者との「交渉」をうたう事業者もあるようだが、交渉相手は犯罪組織であることを理解しておく必要がある。組織を挙げて事前の対策に注力するようにしたい。

ランサム攻撃と対峙し、情報漏えいなどの被害を阻止する

ランサムウェア攻撃は、単純なコンピュータウイルスによる感染とは比較できないほど大きなリスクとなっている。ここで解説した内容は、明日には通用しない可能性もある。

しかし、ラックはランサムウェア攻撃を迎え撃つ際に、その組織を支えるための最新の対策を提供する体制を敷いている。私たちラックは、デジタル社会の最大の脅威といえるランサムウェア攻撃と対峙し、関係機関と協議して退治していくことで「信頼できる社会」を築いていきたいと考えている。