-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

ラックは、2017年5月12日より確認されたランサムウェア「WannaCry(ワナクライ)」(ほかに、Wanna Decryptor、Wana Cryptor 2.0、WanaCrypt、WCryなどの別名があります)による大規模なサイバー攻撃に関して、複数のお客様環境において被害の発生を確認し、また多くの企業よりお問い合わせを受けている現状を踏まえ、本脅威に関する概要と、組織がとるべき対策に関して整理し、対策ガイドとしてまとめました。

WannaCryによる被害を受けやすい企業の特徴として、使用しているIT環境の管理が十分でなかったり、セキュリティアップデートの適用管理が行えていない、ウイルス対策製品の利用が限定的である、コンピュータ機器の持ち出しや持ち込みの管理がなされていないなど、ITガバナンスが十分ではない組織であると考えられます。このような組織の場合、総じて情報システムの選任技術者や情報セキュリティ担当者が不在、もしくは事故対応体制が未整備である場合が考えられます。

以下では、企業がWannaCryに関して最低限理解し、差し当たり実施すべき内容と、恒久的な対策の一例を提案します。

ラックが把握するWannaCryによる脅威の現状

ラックはWannaCryに関して、大量感染が始まったと考えられる5月12日より、マルウェアの感染拡大行為と考えられる通信が増加していることを検知し、その後当社サイバー救急センターでも、複数の企業で感染被害が発生していることを確認しました。感染したクライアント端末数は百数十台にのぼります。5月17日の段階では、WannaCry自体が動作を停止した影響と感染ホストの減少により、感染活動と考えられる通信が減少しています。

サイバー救急センターが提供する緊急対応サービス「サイバー119」には、本ガイド執筆時点で複数件の感染被害の相談があり、現在その対応、調査を進めています。数十台のWindows機器より、感染活動と考えられる通信が発信されている事案も確認しており、その調査と復旧も支援しています。

社内パソコンへの大量感染は、単に情報が暗号化され喪失するという脅威だけでなく、コンピュータなどが使用できなくなり業務が停止する、或いは外部との対応の為に社内が混乱するといった懸念があります。そのため、JSOCの顧客対応窓口には50件を超える問い合わせがあり、さらに当社の営業担当にも約20件の問い合わせが来ています(5月17日現在)です。

WannaCryによる攻撃は、亜種が発生することが予想され今後も継続する懸念があります。

ITを活用する全ての方および組織は、WannaCryの特徴とその攻撃の手法を理解していただき、現状の確認と、恒久的な対策に取り組んでいただきたいと思います。特に、ネットからの隔離、社内ネットワークからの隔離をセキュリティ対策の根幹としている組織は、まずは隔離の前提条件が有効に機能しているかを検証してください。

WannaCryとは

WannaCryは、5月12日頃より感染被害が報告されたランサムウェアと呼ばれる身代金要求型のコンピュータウイルスです。

WannaCryの初期の感染経路は諸説ありますが、インターネットに直接接続された対策の甘いコンピュータにネット越しに直接感染したと推測されます。コンピュータに侵入したWannaCryは、そのコンピュータからアクセス可能な他のコンピュータに対して、自動的に再感染活動を行うことで被害を拡大します。

なお、感染活動については、社内ネットワークの場合、自身の隣近所から順次感染を行うだけでなく、攻撃対象のIPアドレスをランダムに生成します。その為、インターネットでも感染が拡大するほか、生成されたIPアドレスが社内のアクセス可能な他のネットワークセグメントの場合、サブネットを超えて飛び火する懸念があります。

自動的な再感染活動は、マイクロソフト社のWindowsが実装している、LANを通じてファイル共有やプリンタ共有などの実現に使用される通信プロトコルに存在する、「Microsoft Windows SMB サーバのセキュリティ上の脆弱性 MS17-010」を悪用して行われます。Windowsをセットアップして利用している場合、Microsoft Windows SMB サーバ機能は動作しており、本脆弱性に関するセキュリティアップデートを適用していない場合、WannaCryの自動感染活動による被害を受けます。

MS17-010は、Windows XP以降の製品に影響を与えます。

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10

- Windows Server 2003

- Windows Server 2008

- Windows Server 2008 R2

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

この脆弱性に関する情報は2017年3月15日に公表され、サポート対象外のWindowsを除く全製品にセキュリティアップデートが公開されました。WannaCryによる大規模なサイバー攻撃は、脆弱性の公表から約2ヶ月経過してから行われました。

また、「Microsoft Windows SMB サーバのセキュリティ上の脆弱性 MS17-010」は、マイクロソフトがサポートを終了した Windows XPやWindows Server 2003といった、自動更新機能が停止した製品にも含まれており、これらの製品を使用している場合には、マイクロソフトが別途提供しているセキュリティアップデートプログラムによる対応が必要となります。

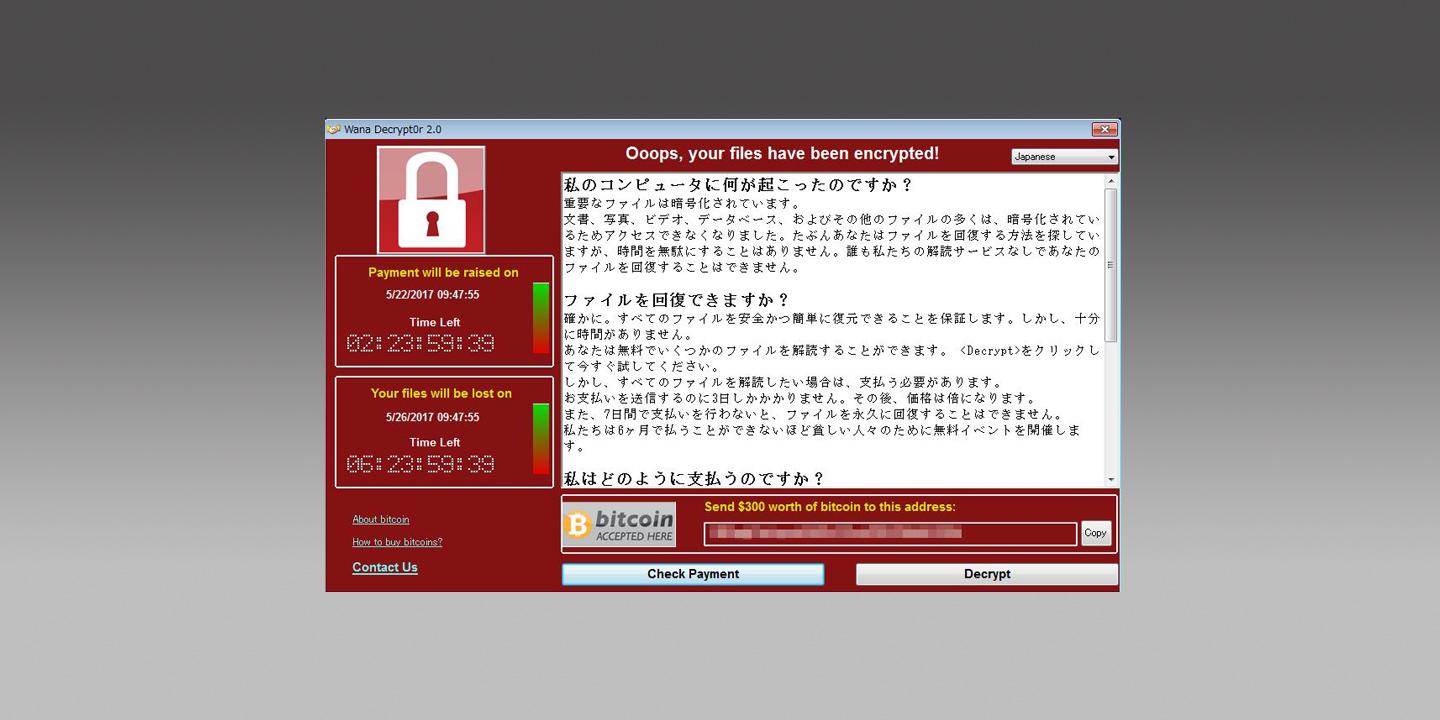

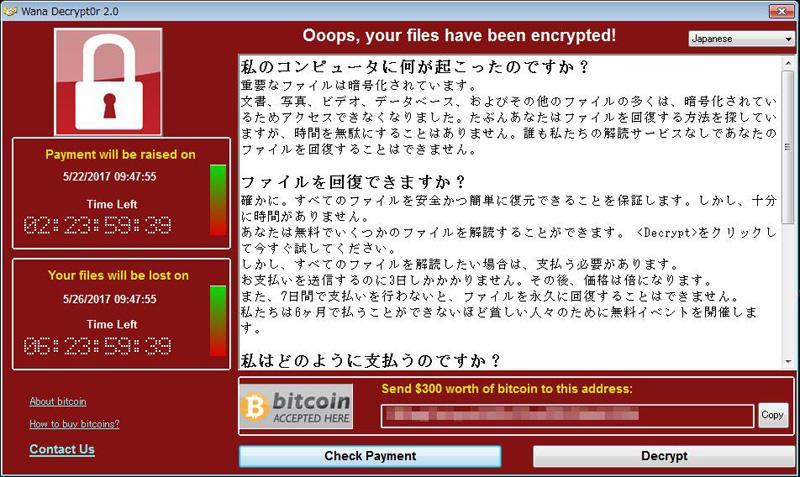

WannaCryに感染すると、コンピュータ上にある170種類以上のデータファイルを読み取りが出来ない形で暗号化します。暗号化されたファイルは「a.jpg.WNCRY」といったように.WNCRYという文字がファイル名の末尾に追加されます。その後、デスクトップの壁紙をWannaCryに感染したことを示すメッセージに差し替えた後、身代金支払いを要求する画面を表示します。

ユーザーは、要求通りの身代金を支払わなければ、そのコンピュータ上に保存されていたデータを閲覧することができなくなります。

また、感染の際にいくつかのサービスも同時に停止され、関連するデータも暗号化されることで、それらを利用する業務ソフトが動かなくなるなど深刻な業務への影響が考えられます。

WannaCryの脅威に対して、不安な方が行うべきこと

ITを活用する組織に深刻な被害をもたらすWannaCryですが、自分の組織の環境に影響があるかどうかを判断するのは簡単なことではありません。ここでは、自組織の環境がWannaCryの影響を受けているかどうかを調べるための手段について説明します。しかし、ここで示す内容が確実な手段とも言い切れませんので、可能であれば専門家の支援を受けることをお勧めします。

なお、これらの説明は、当社が保持するWannaCry検体において検証した内容です。今後、亜種や新種が出現した場合には、記載内容が実態にそぐわない場合もあると予想されます。そのため、常に最新の情報を確認いただきますようお願いします。

組織内の感染有無を通信ログで確認する

当社で検証したWannaCry検体においては、インターネットとのHTTP通信を行う際、機器に設定されているプロキシサーバ設定は利用せず、インターネットと直接通信を行います。この為、WannaCryに感染した機器が存在するかを確認するには、プロキシサーバのログではなく、DNSサーバのクエリログ、FireWallのログなどを確認する必要があります。

DNSサーバのクエリログを取得している場合は、ウイルス対策ソフトベンダなどから報告されているWannaCryに関連するドメイン名がログに記録されていないか確認してください。

また、WannaCryは445/tcpポートを利用し、組織内部だけでなくインターネット上のホストにも接続を試みます。FireWallのログなどで、組織内からインターネット上のランダムなIPアドレスに対する、445/tcp接続が記録されていないかも確認してください。

Killスイッチへのアクセス

WannaCryに関するセキュリティ各社の解析結果では、Killスイッチと呼ばれるドメインへのアクセスが成功した場合、WannaCryが動作を停止することが報告されています。当社の検証結果においても、KillスイッチのドメインへHTTPアクセスが成功した場合は、WannaCryの動作が停止することを確認しています。しかし、実行ファイルなどはそのまま感染機器に残る形となります。

この為、ファイル暗号化などの被害が発生していない場合でも、WannaCryに関連したファイルがそのまま残っている可能性がありますのでご注意ください。

なお、既にKillスイッチが含まれないWannaCryの亜種が確認されています。この場合は、HTTPアクセスの有無によらずランサムウェアが実行されてしまいます。

感染機器の追跡

WannaCryはSMB通信(445/tcp)を利用し、横展開を行う特徴があります。この為、感染機器が発見された場合、感染元となった機器も隔離する必要があります。

当社で検証したWannaCry検体においては、機器A(感染元) → 機器B(感染先)という横展開が行われた場合、機器B(感染先)のセキュリティログには、ログオン成功(ID 4624)・ログオン失敗(ID 4625)のいずれも記録がされないことを確認しています。

また、機器A(感染元)のセキュリティログには、機器B(感染先)に対するログオンの試行を示すログ(ID 4648)も記録されません。

機器B(感染先)のセキュリティログ(ログオン関連イベント)から機器A(感染元)を追跡することは困難なため、通信ログから追跡を行うか、別途ウイルス対策ソフトやパーソナルファイアーウォールのログなどに、通信の記録が残っていないかを確認します。

組織内の機器において、機器B(感染先)から機器A(感染元)の追跡を可能とするログが取得されていない場合は、この機会に取得することを検討してください。

例えば、マイクロソフト社が提供しているSysmonツール(https://technet.microsoft.com/ja-jp/sysinternals/bb545027.aspx)を導入している環境では、Sysmonのログから445/tcp通信を追跡することが可能です。

IOC情報(Indicator Of Compromise:脅威が存在する痕跡)を利用した組織内のスキャン

WannaCryが感染時に作成する既知のファイル名を、資産管理ツールやEDR製品などを利用してスキャンすることで感染機器を発見できる場合があります。

WannaCryに感染した場合、サービスのインストールが発生することから、イベントログ(システム)に、イベントID 7045でサービスのインストールが記録されている場合があります。(例:サービス名: Microsoft Security Center (2.0) Service)

また、各機器上でセキュリティログにイベントID 4688を取得するように設定している場合は、イベントID 4688のレコード内で記録されているプロセス名に、WannaCryに関連したプログラムの実行(C:\WINDOWS\mssecsvc.exeなど)が記録されていないかを確認する方法もあります。イベントID 4688はデフォルトでは記録されない為、設定されていない組織は設定変更を検討してください。Sysmonツールを導入している環境であれば、Sysmonのログからプロセス実行の履歴を確認することも可能です。

組織が行うべき恒久的対策

WannaCryにおいては、通常のウイルス感染とは異なる脅威の要素がありました。

- 閉鎖的なネットワークが全滅し業務が停止すること

- 貴重な情報を人質とした情報犯罪であること

- アップデートが終了したOSも含め、多くのバージョンがターゲットとなったこと

標的型攻撃、遠隔操作ウイルス、ネットワークへの不正アクセス、Webサイトの改ざんなど、様々な脅威への対策は、単独のセキュリティ対策で対応できるほど簡単なものではありません。それぞれのセキュリティ対策の得意な機能を活用し、セキュリティ対策の抜けが無い「多層防御」を実装していただきたいと思います。

ここでは、多層防御の実装を踏まえ、WannaCry特有の脅威にも対応した恒久的な対策を紹介します。現状のセキュリティ対策と照らし合わせ、今後の対策の検討にお役立てください。

なお、恒久的対策については、今後も継続してアップデートしてまいります。

定番情報元からの情報入手

大きなサイバー攻撃の被害などが発生すると、マスメディアなどによる話題の提供が行われ、多くの方の注意を喚起することになりますが、日々発生するセキュリティ被害はあまりにも膨大であり、多くは報道で取り上げられることはありません。しかし、世間的には規模の小さな事故でも、被害にあった組織にとっては非常に深刻であり、可能な限り認知されているサイバー攻撃の状況を把握していただきたいと思います。

情報は主に、次のような経路で入手できます。

- 情報の発信元(ウイルス対策ベンダーやセキュリティ事業者が共有する情報)

- セキュリティ専門のオンラインメディア

- 有志が取り組む情報まとめサイト

これらの情報を参照することにより、情報網を張り巡らせることができます。

データを保護する

データバックアップにより破壊に備える

今回のランサムウェアのように、コンピュータに保存されている情報を暗号化したり、ウイルスによっては削除したりする場合もあります。情報が貴重なものであればあるほど、データをバックアップするなどの手段ですでに退避させていることでしょう。ただし、多くの場合、データの破損といった事象に対するものであり、ウイルスなどが行う広範囲なデータ破壊行為に向けた対策ではないと考えられます。バックアップ先をネットワークで接続された記憶機器にしていたり、ハードディスクの二重化、情報漏えいに備えた暗号化、他社にアクセスされないようにアクセスコントロールをしたりするといった取り組みは、残念ながら今回のランサムウェアによる脅威から情報を保護することは出来ません。

致命的な被害を受ける前に、ネットワークに常時接続されていない記録装置に定期的にバックアップするなどの措置をお願いします。

データを扱うセグメントの分離

インターネットと接続される情報系のシステムと、インターネットや情報系システムとの接続を必要としない業務系のシステムがある場合、これらは可能な限りセグメントを分離してください。以前、大規模な情報漏えい事件が発生した際、業務系と情報系のデータの受け渡しが問題となりましたが、運用のポリシーを徹底し、比較的サイバー攻撃の被害を受けやすい情報系システムのコンピュータは、業務系システムには接続しないなどの分離施策が必要です。

脅威への耐性向上

- 社員へのセキュリティ教育

サイバー攻撃は、今回のWannaCryのように、ネットワークを介して自動的に伝播させたり、正規のWebサイトを巧妙に書き換えて攻撃したり、高度に詐欺的な技術を使ったメールで行われるものばかりではなく、何の変哲もないウイルスをメールに添付して送るだけでも、セキュリティ意識が低い場合は実行してしまいます。

ウイルス対策ソフトはコンピュータの動作を遅くさせるから停止させる、セキュリティアップデートは再起動が伴うので後回しにする、Webサイトへのアクセスに注意を払わない、貴重なデータを軽々しくパソコンに保存しておくなど、コンピュータを利用する方のセキュリティ意識の欠如をどう解消するかは、セキュリティ対策の第一歩です。

そして、ウイルスによる何らかの被害を確認した社員から、隠さずに報告してもらうための教育も重要です。

- 脆弱性有無の定期的な検証

セキュリティ対策は、今回のMS17-010の脆弱性のように運用中に発見される安全上の欠陥や、ウイルス対策ソフトが日々開発されるウイルスを検出するためのシグネチャの更新、セキュリティ上好ましくないソフトの使用や、設定上の問題など、常に最善は変化しています。現状の脅威に対して、3年前に構築されたシステムはどのような弱みを持っているのかを把握することは、セキュリティ対策の第一歩です。常に現状を把握し、それに対して的確な対応をすることが、セキュリティ対策のセオリーです。

特に、持ち出しパソコンは社外の無線LANなど他のネットワークやインターネットに直接接続されるため、脆弱性対策やセキュリティ対策ソフトの利用は必須です。設定ミスや抜け穴が無いかを再確認してください。また、外部からの機器やUSBなどの持ち込み制限をしている組織も多いと思いますが、ルールが形骸化していないかを確認します。特に情報漏えい対策のみを対策の骨子にしている場合、持ち出しは厳しいが逆に持ち込みには甘い場合もあります。

- サイバー攻撃による被害の検証 セキュリティ機器などを組織のIT環境に導入し運用することで、セキュリティ対策に満足してしまう方がいます。とられたセキュリティ対策が実際にどの程度の効力があるのかを把握することは、セキュリティ対策の構成を継続的に改善する重要なきっかけをもたらします。あるウイルスが組織内に侵入した場合に、そのウイルスは企業にどこまでの被害を与えうるのか。その脅威をどのように防ぐべきかをシミュレーションすることは、情報の安全対策をより強固にします。

- 事故発生を想定した訓練 防火対策においては、何らかの組織に所属している場合、消防法により防火管理者を定め、消火、通報、避難訓練を行うことが義務付けられています。情報システムではこのような法的な義務は存在しませんが、情報が組織のライフラインとなっている現状においては、サイバー攻撃発生を前提とした何らかの訓練を実施し、速やかに事故対応を開始し、被害を最小限に食い止める取り組みが必要です。そして、この訓練は、社員のセキュリティ意識を高めることに大変効果的に作用します。

攻撃の無効化

- エンドポイント間でのホストベースのFireWall活用 WannaCryにおいては、ウイルスが組織のネットワーク内に侵入もしくは持ち込まれることで、他のコンピュータに対して自動的に感染する活動を行います。このようなネットワーク接続を悪用した自動感染は、ネットワーク接続を使用する機能を停止するか、接続を無効化する必要があります。MS17-010は、Windowsが実装しているSMBと呼ばれるリソースの共有機能を悪用します。個人が使用しているコンピュータに、ファイルやプリンタの共有を認めているのではなければ、Windowsに搭載されているFireWall機能を使用することにより、アクセスを無効化させることが可能です。

- セキュリティアップデート、もしくは回避策の速やかな実施

WannaCryは、マイクロソフト社が2017年3月に公開したMS17-010という脆弱性を悪用し、自動的に感染を広げる機能を実装しています。WannaCryの危険性が明るみになり、マイクロソフト社は特例としてサポートが終了したWindows XPやWindows Server 2003に対してもセキュリティアップデートを提供しました。

これらのセキュリティアップデートを適用することは、被害の拡大を未然に防ぐもっとも効果的なものです。しかし、セキュリティアップデートによる動作が変わることで、システムが正しく動かなくなると懸念している組織は、適用を見合わせる代わりに回避策を採用してください。たとえばMS17-010に関しては、SMBv1という機能を無効にすることで、脆弱性を悪用できなくなることを公表していました。

- メンテナンスされている製品へのアップグレード 今回WannaCryが残した教訓として、サポートが終了した製品であっても脆弱性が発見される、ということがありました。マイクロソフト社は、非常に長い期間製品のメンテナンスを継続していますが、いつかはサポートを終了する期間がやってきます。せっかく安定稼動しているシステムを、コストと時間をかけ、再度成熟させるまで手間をかけてまでアップグレードすることは大変難しい決断です。しかし、常にサイバー攻撃の手段は変化しており、時代に合わせた機能をもつ製品を使用する必要があります。サポート終了までの期間も見据え、計画的なシステム維持をお願いします。

- ウイルス対策の徹底

標的型攻撃で頻繁に話題となる未知のウイルスへの対策を含め、攻撃者の悪意が詰まったウイルスへの対策は徹底して行ってください。組織のプライベートネットワークとインターネットの境界に、メールやWebなどを介してウイルスが侵入することを防ぐことももちろん、各コンピュータで動作するウイルス対策は確実に実施してください。

ウイルスが開発されるスピードの速さに、ウイルス対策製品は遅れがちです。しかし複数のソリューションを活用することで危険度を下げることは可能です。

被害の有無を確認する

- プロキシサーバを活用する。またログを取得する

多くの組織で、インターネットへのアクセスを集約する、プロキシサーバ(代理)を活用しています。プロキシサーバは、Webサイトへアクセスした際に、データをキャッシュしてアクセススピードを高めるなど、利便性を高める用途のほかに、クライアントをダイレクトにWebサイトに接続させずセキュリティを向上させる用途で活用されています。

情報漏えいを目的としたウイルスの多くは、組織がプロキシサーバを活用している現状を踏まえ、プロキシサーバを経由してデータの送信を行うことから、プロキシサーバの活用状況を確認することで、組織内の不正な行動をしているコンピュータを発見することも可能となります。 - DNSサーバのログをとり、不正なサイトへのアクセスを発見する

ラックは、以前にもDNSプロトコルを介した遠隔操作ウイルスの存在に関して、注意喚起を当社ホームページ上に掲載しました。ウイルスがネットワーク機能を実装している場合、ほぼ確実にインターネット上の特定のホストに対して接続することになりますが、その際に、多くの場合はDNSによる名前解決を行います。たとえば、WannaCryにおいては、ある特定のドメインの存在確認を行う際に、DNSへの名前解決が行われます。この特定のドメインは、Killスイッチと呼ばれていますが、たとえばDNSへのアクセスログを保存している場合には、Killスイッチへのアクセス履歴を検索することで、感染しているホストを探し出すことが出来るということです。DNSログの保存は、ログのボリュームも巨大になり運用に懸念は残りますが、セキュリティ対策においては大変効果的です。 - ネットワークフォレンジックの定常化

ラックが運営するサイバー救急センターは、標的型攻撃による被害が発生した組織の緊急対応を支援していますが、中には2年ほども遠隔操作ウイルスが動作していた事案もあり、企業内に入り込まれたウイルスなどの痕跡を発見することは大変難しい状況です。サイバー攻撃による被害を抑えるため重要なことは、現在の組織の内部ネットワークが信用できる状況か否かを調査することです。プロキシやDNSなどの動作履歴から、不審な行動の紐付けを行い、被害PCの特定や被害の実情を把握したり、ネットワークを流れる全ての情報を収集し棚卸しを行うことも、セキュリティ対策の区切りとして有効です。 - セキュリティ監視サービスによる24時間監視

WannaCryにおいても、過去の情報漏えい事故に関しても、24時間常時セキュリティ機器の監視を行い、不審な動きを発見できる体制を手に入れることは、大変有効です。昨今のサイバー攻撃は大変巧妙になっており、その痕跡を発見し、調査するにはセキュリティの専門技術者の能力が必要です。このような専門家を各組織が雇用するのは現実的ではなく、専門のセキュリティ事業者に支援を依頼することで、不意な有事にも的確に対応することが可能となります。

最後に

本文書を作成するに当たり、WannaCryに関する解析情報は、ラック以外にも多くのセキュリティ事業者が公開しており、新たな情報提供の意義を見出す段階から議論を重ねました。

本文書は、冒頭に述べたように、報道や様々な情報から、言いようのない不安や相談先がないシステム管理者の皆様に対して、最低限の情報として整理をし、皆様のセキュリティ対策のマイルストーンを見出すことを目的としています。

今後も、ランサムウェアにより組織の情報を脅迫の材料にする犯罪者が出てくることが予想され、自動感染型のマルウェアが再び出現するブームになる可能性もあります。さらに、感染済みで発症していない機器群が存在する隔離されたシステム全体を人質にとることもあり得ます。

このような脅威から目をそらすことなく、事業の保護に努めていただければと存じます。

参考情報

WannaCryに関する詳細な情報が掲載された日本語サイト

- ランサムウエア "WannaCrypt" に関する注意喚起(JPCERT/CC)

- 世界中で感染が拡大中のランサムウェアに悪用されているMicrosoft製品の脆弱性対策について(IPA)

(https://warp.da.ndl.go.jp/info:ndljp/pid/12446699/www.ipa.go.jp/security/ciadr/vul/20170514-ransomware.html) - マルウェア解析奮闘記 WannaCryの解析(マクニカネットワークス)

- ランサムウェア「WannaCry/Wcry」のワーム活動を解析:侵入/拡散手法に迫る(トレンドマイクロ)

- 拡大するWannaCryランサムウェアの分析

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR