-

タグ

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- インシデントレスポンス

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR

この連載では、組織が狙われるポイントと被害防止の方法、IT資産の効率的な管理のためのASMについて3回に分けて紹介します。

第1回では、IT資産を取り巻く脅威と基本的な対策について、お話ししました。その中で、「不必要に外部に公開している資産が無いか」を調査する必要性を説明しましたが、この対策を人の手で実施するのは困難です。

しかし、各企業が保有する資産とそれに伴う危険性を把握することは、効果的なセキュリティ対策を進めるうえで極めて重要です。この情報を効率的に調査するツールとして、ASM(Attack Surface Management:攻撃対象領域管理)があります。

第2回となる今回は、ASMとはどのようなセキュリティの概念なのか、ASMを実現する製品がどのような脅威を防げるかについて説明していきます。

ASMとは

ASMという名称は、2023年5月に経済産業省から「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」※が公開されているため、ご存じの方も多いかと思います。

※ ASM (Attack Surface Management)導⼊ガイダンス〜外部から把握出来る情報を⽤いて⾃組織のIT資産を発⾒し管理する〜|経済産業省 商務情報政策局 サイバーセキュリティ課

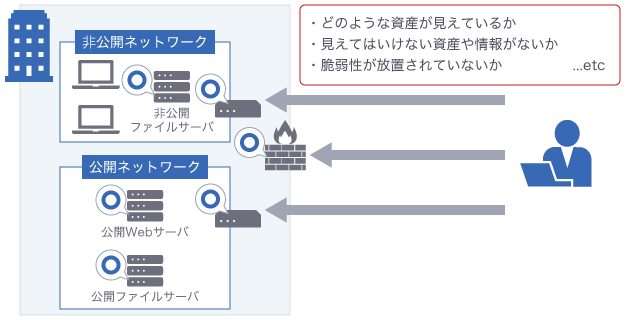

ASMとは、調査対象となる組織のIT資産が攻撃者にどのように見えているかを明らかにし、攻撃を受ける前に対策を行うことで、攻撃の可能性を削減する一連のプロセスを指します。前述のガイダンスでは以下のように定義されています。

組織の外部(インターネット)からアクセス可能なIT資産を発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス

ガイダンスではインターネット上からIT資産を発見できることと定義されており、ネットワークの外部から調査するASMはExternal Attack Surface Management(EASM)と呼ばれています。反対に、組織のネットワーク内部から資産を調査するASMも存在し、Internal Attack Surface Managementと呼ぶことがあります。

本記事では、ガイダンスの記載に合わせ、EASMをASMとして解説します。

ASMの確立に必要な要素

ASMの確立に必要な要素として、ガイダンスでは以下の3点が挙げられています。

- 攻撃⾯の発⾒

対象組織が使用するドメイン名等から、サブドメインやIPアドレス、ホスト名といった情報を収集する。 - 攻撃⾯の情報収集

「攻撃面の発見」の結果を基に使用されているOSやソフトウェア、ソフトウェアのバージョン、オープンなポート番号等を収集する。 - 攻撃⾯のリスク評価

「攻撃面の情報収集」の情報を基に脆弱性や攻撃を受ける可能性等を評価し、リスクを可視化する。

上記の3点はセキュリティ対策を検討する重要な情報ですが、人の手で実施するとなると多くの時間と手間がかかるため現実的ではありません。

例えば「攻撃面の発見」では、主要なドメイン名のIPアドレスを調べるのは容易ですが、サブドメインまで全て調べるとなると時間がかかります。また、組織内の管理情報が正しいかどうかを調べる必要もあり、管理外のサブドメインが無いかを調べるとなると、検索サイトの情報等を基にリストアップしていく他ありません。

次の「攻撃面の情報収集」では、「攻撃面の発見」で取得した情報を基にどのようなサービスやソフトウェア情報が公開されているかを調べますが、セキュリティの知見が無いとどのような手法が必要かを判断できません。また、数多くの資産にポートやソフトウェアの調査を行うには時間がかかります。

このような調査を効率化するためにASM製品が提供されました。

ASM製品を使用してIT資産を可視化

ASM製品を使用することで、インターネットから検出可能な自組織のIT資産を可視化し、IT資産の攻撃対象となりうる脆弱性等のリスクを評価できます。

具体例としては次のようなものが検出できます。

- 情報システムの管理部門が把握していなかったサーバ

- インターネットに公開するつもりが無かったが、公開されているサーバ

- クラウドサービスのアクセス権限の設定不備

- Webサーバのアプリケーションの脆弱性

ASM製品は、「攻撃を待って防御する」手法のIPSや次世代ファイアウォール、EDR等のセキュリティ製品とは異なり、「攻撃が来る前に対策を行い、より攻撃を受けにくい運用を行う」というアグレッシブな対応を行います。そのため、運用方法についても従来の製品とは概念が異なることに注意が必要です。

多くのASM製品では、IT資産情報やリスク情報の収集は自動化されており、日常的に情報を収集・更新しています。そのため、ASM製品の運用としては、常日頃から情報を確認し管理漏れのIT資産が無いか、リスク件数が増加していないかを確認し、リスク件数を減らすための対応を行うサイクルが必要です。

ASM製品の機能

では、実際のASM製品で確認できる情報の一例を紹介します。

復習になりますが、ASM(EASM)は対象組織のIT資産を調査し、資産情報とそこに存在するリスクを可視化します。

この調査活動は、多くのASM製品では製品ベンダによるクラウドサービスとして提供されています。そのため、サーバ等を自分で構築する必要はありません。

また、調査活動は自動化されており、一般的なツールでは日次で最新の情報を取得します。多くのASM製品では一般的なWebブラウザと同様の通信内容のため、すでに導入済みのファイアウォールやIPS等のセキュリティ製品がアラートを発することはありません。

しかし、ASM製品によっては疑似的な攻撃通信を発生させるものもあるため、導入に際してベンダ等に確認することを推奨します。

調査結果から、以下の表のような情報が利用者に提供されます。

| 使用しているドメイン一覧 | 組織が使用するドメイン名やサブドメイン名の一覧 |

|---|---|

| 使用しているIPアドレス一覧 | ドメイン名に紐づくIPアドレスで外部から確認できるIT資産が使用している物の一覧 |

| 組織に紐づく資産の内訳 | 外部から確認できるIT資産を製品の性質で分類した件数(Webサーバやネットワーク機器等) |

| 前回調査時からの資産の変化 | 外部から確認できるIT資産の増減 |

| 確認されたリスク一覧 | Issueとも呼ばれる、IT資産に存在する脆弱性や設定不備の一覧 |

| リスク件数の推移 | リスク件数の増減に関する推移 |

| カテゴリ別の問題件数 | リスクを機器やサービス内容、使用するプロトコル等の観点でカテゴリ分けした際の件数 |

上記の情報を基に、利用者は組織のIT資産に管理漏れが無いか、危険度の高い脆弱性が放置されていないかを確認し、リスクの件数を減らします。

ASM製品と脆弱性診断サービスの違い

組織のIT資産やネットワークに存在する脆弱性を発見するサービスとして、脆弱性診断サービスがあります。これはASM製品の機能と類似していますが、以下のような違いがあります。

| ASM | 脆弱性診断サービス | |

|---|---|---|

| 調査の実施 | 自動 | スポット契約 |

| 調査の頻度 | 毎日(製品や設定による) | 契約毎 |

| 調査内容 | インターネットから攻撃を伴わずにアクセス可能な範囲のIT資産 | 攻撃的な通信を使用しての診断 |

| 既存の セキュリティ製品 への影響 |

ほとんどない | アラートが生じる可能性がある |

| レポート内容 | リスクに関する一般的な説明 | ネットワークや組織の体制を踏まえたリスク評価が可能 |

脆弱性診断サービスとの最大の違いは、ASM製品はクラウドサービスとして自動化されており、ユーザが操作を行わなくてもIT資産情報や脆弱性情報を定期的に収集できる点です。

一方でラックが提供している脆弱性診断サービスでは、ツールだけでなく専門の調査スタッフが調査や豊富な調査実績からのレポート作成を行うため、スポット契約となることがほとんどです。

また、脆弱性診断サービスでは実際の攻撃を想定した調査を行うため、疑似攻撃の通信が発生します。これにより次世代ファイアウォールやIPS等がアラートを発する可能性が高く、事前に情報システム部門等と調整を行う必要があります。ASM製品の場合、ほとんどが疑似攻撃の通信を行わないので、アラートが生じる可能性は低くなっています。

調査結果の報告内容についても違いがあります。ASM製品は自動化されたサービスなので、リスクの報告内容も一般的な内容となり、利用者の組織の性質やネットワーク構成を踏まえたリスク評価等は行われません。脆弱性診断サービスの場合は、サービス内容にもよりますが一般的なリスク評価に加え、ネットワーク構成等を踏まえた指摘をする場合があります。

上記のようにASM製品の場合は「日常的に影響の少ない範囲を調査するもの」、脆弱性診断サービスの場合は「一定期間ごとに詳細な内容を調査するもの」という違いがあるので、必要に応じて使い分けるのをおすすめします。

ASM製品の活用例

ここからは、実際のASM製品の活用方法を説明します。ASM製品は日ごろから自動的にIT資産情報や問題を調査・収集するツールです。

そのため一度調査と対応を行えばよいというものではなく、一連のサイクルとしてリスクの発見と対応ができる運用体制が必要です。そのサイクルを以下の図で示しました。

脆弱性や設定不備といったリスクは、一度解消すれば対策完了となるものではありません。新たに発見されたり、ネットワーク構成が変更されたりすることによって新たにリスクが生じるため、定期的な確認が必要です。

そのため、上記のサイクルを日ごろから実行し、ASM製品上で報告されるリスクを減らしていきましょう。

このサイクルを実行するためには、以下のような運用体制の構築が必要です。

- ①ASM製品が検出するリスクを評価・分析するチームの構築

- ②ASM製品が報告したリスクを評価し、対応優先度や方針を決定する

- ③リスクに対して修正を行う。また、対応が適切であったことを確認する

- ④ASM製品上でリスクが解消されている(減少している)ことを確認する

- ⑤ASM製品上で新たなリスクが発生していないかをモニタリングする

ASMはこれまでのセキュリティ製品とは考え方が異なる製品であり、「攻撃を待つ」製品ではありません。そのため、①で構築するチームは普段からASM製品の情報を確認し、リスク件数が減少するように②から④の対応を繰り返す必要があります。

ASM製品が報告したリスクについて対応を行う際には、脆弱性やサイバー攻撃に関する知識を基に対策方法を検討する必要があります。特に、ASM製品を導入した直後は脅威度の高いリスクが複数報告されることがあるので、対応の優先順位を付けることが重要です。優先順位を決定する際は、脆弱性に関する知見だけでなく、その時々における攻撃のトレンドについても知識が必要です。

また、ASM製品のレポートには、サービス内容やソフトウェアに基づいたコメントがないこともあるので、その際は対策方法について①のチーム内で検討する必要があります。

そのほかにも、ASM製品でも実際には影響のない過検知が出ることがあるため、報告されたリスクが本当に存在しているか確認をする必要もあります。実際にリスクの修正を実施した場合は、修正が適切だったかの評価や確認作業が発生します。

このように、ASM製品を適切に運用するには、運用者側にセキュリティに関する知見が必要となり、人員確保のハードルが高くなってしまいます。特に子会社等を持つ場合は、親会社が子会社に対応を指示するような場合があります。この場合、対策方法の指導や修正後の確認作業の実施等でチームへの負担が大きくなります。

繰り返しになりますが、ASM製品は一度実施すればよいものではなく、継続して対応のサイクルを回す必要があります。そのため、一時的に無理をして対応することは適切ではありません。

しかし、すべての組織で十分なセキュリティ人材が確保できているわけではないのが実情で、この点がASM製品導入のハードルとなっているとの意見をいただいています。このような状況を解決するため、ラックではASM製品の運用をサポートするサービスの提供を開始しました。

おわりに

今回は、ASMの概要や機能と、ASM製品の効果的な運用に必要な体制について解説をしました。

次回はラックがご提供する、ASM製品の運用サポートサービスについて詳しく紹介しますのでお楽しみに。

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- もっと見る +

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- インシデントレスポンス

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR