-

タグ

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR

昨今はWebサーバだけでなく、リモートワークの実現のために様々なサーバを外部に露出していたり、安全な接続のためにネットワーク機器やセキュリティ機器を導入したりすることが多くなっています。

しかし、サーバやネットワーク機器が増加すると運用負荷は増加します。その結果、適切な運用ができなくなり、脆弱性が放置されたことによる被害も生じています。

また、組織の各部門が独自にサーバ等を導入したことで、情報システム部門が把握していない資産が外部に公開されてしまう状況も確認されるようになりました。

本記事では、組織が狙われるポイントと被害防止の方法、IT資産の効率的な管理のためのASMについて、3回に分けてご紹介します。第1回となる今回は、ラックのセキュリティ監視センター「JSOC」が観測した攻撃動向をもとに、安全な資産管理に必要な対策と、適切な資産管理の必要性について説明していきます。

組織が狙われやすいポイント

まず、組織が狙われるポイントはどこでしょうか?

現代では様々な攻撃手法がありますが、その最終的な目的は組織内に侵入し、情報を盗み出すことや破壊することにあります。そのため攻撃者は、組織のネットワークに侵入する入り口を探します。

不用意に開放されているWebサーバのポート、外部に公開すべきではない稼働中のサービス、放置されたネットワーク機器の脆弱性、認証が適切に設定されていないサーバや、外部からのリモートデスクトップ接続が有効な端末といった、特殊なプログラムが無くても調査可能な項目がまず狙われます。

自社で構築・運用しているオンプレミスのサーバやネットワーク機器の場合は、最新パッチやアップデートが公開された際に脆弱性やバグの修正のため速やかにアップデートを行う必要があります。しかし、ネットワーク機器やネットショップを提供しているWebサーバ等は、機器の再起動やサービスへの影響を恐れてアップデートが後回しにされる事例もあり、脆弱性が放置されている場合も見受けられます。

その他に近年では、クラウドサービスの利用が拡大していることから、クラウドサービスの設定不備や認証不備を狙った攻撃も増加傾向にあります。

また、Webサーバやネットワーク機器は意図して公開を行っているものがほとんどですが、中には組織のポリシーを無視して設置されたサーバや、意図しない設定不備により外部公開状態となっているサーバ等も存在し、インターネット経由での攻撃対象となってしまうこともあります。

これらの資産に関して情報システム部門が把握していないと、脆弱性や公開設定の定期確認が行われない状態となり、攻撃に対して極めて脆弱な状態となりやすいです。

インターネットからの不正通信動向

ラックのJSOCが観測した攻撃動向をご紹介します。

外部からの不正通信件数

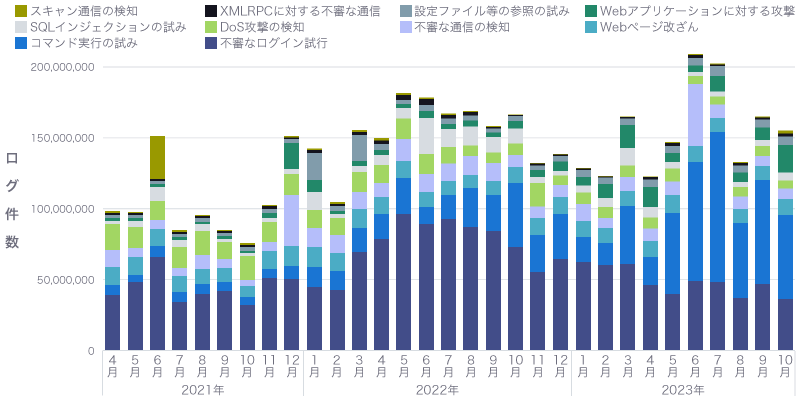

上記は過去3年間において、JSOCが監視サービスを提供しているお客様環境で観測した、外部からの不正通信件数のグラフです。

2022年以降は月当たり1億件から2億件の範囲で推移しています。月ごとに不正通信別の件数も変動していますが、これにはその月に発見された脆弱性や攻撃に使用できるPoCの報告等といった様々な要因が影響しています。

2023年の5月~8月に注目すると、2022年の同月と比較して「コマンド実行の試み」に関する件数が増加しています。「コマンド実行の試み」とは、Webサーバ等に存在する脆弱性を悪用し、本来は外部からは実行できないはずの処理を不正に実行させるものです。この攻撃が成功すると、Webサーバの設定変更や、不正なファイルの作成、情報漏洩等の被害が生じる可能性があります。

不正通信の動向は事前に予測することが難しく、発見された脆弱性等によって変化します。昨年の場合、5月から突如「コマンド実行の試み」の検知が増加していますが、これはルータやIoT機器を標的とした不正通信が活発化したことが原因です。

ネットワーク機器を狙った攻撃件数

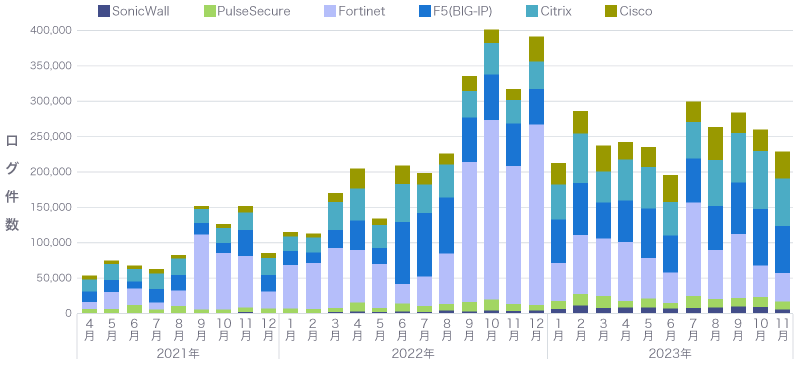

上記は、JSOCが監視サービスを提供しているお客様環境にある、ネットワーク機器を狙った攻撃通信の件数のグラフです。

グラフを見ると、2021年4月と2023年10月では件数が5倍に増えています。この増加の理由としては、感染症によるリモートワーク拡大によりVPN接続を使用する目的で多くのネットワーク機器が設置されたことで、当該機器の設定不備や脆弱性を狙った攻撃が増えていると考えられます。

上記のグラフを見ると、2022年8月から12月の件数が増加していますが、これはあるメーカーの製品に存在した脆弱性が狙われ、攻撃が急増したことが原因です。古い脆弱性を狙った攻撃が急増した背景には、保有していたパッチ未適応のアカウント情報が漏洩したという事件がありました。

サーバや端末だけでなくネットワーク機器においても脆弱性が見つかることは少なからず存在し、あるベンダの製品では2023年中に10件以上の脆弱性が報告された例もあります。脆弱性の報告は特定のベンダに限られた話ではなく、他社のネットワーク製品についても脆弱性の報告が存在しており、今後も脆弱性が発見される可能性があります。

インターネットとの接続に用いられているネットワーク製品はインターネット側からの通信に応答するため、インターネットからの脆弱性調査ができてしまう場合があり、脆弱性を放置していた場合は攻撃者が容易に発見してしまう可能性があります。

実際の被害事例

ラックのサイバー救急センターで確認した実際の被害事例を紹介します。

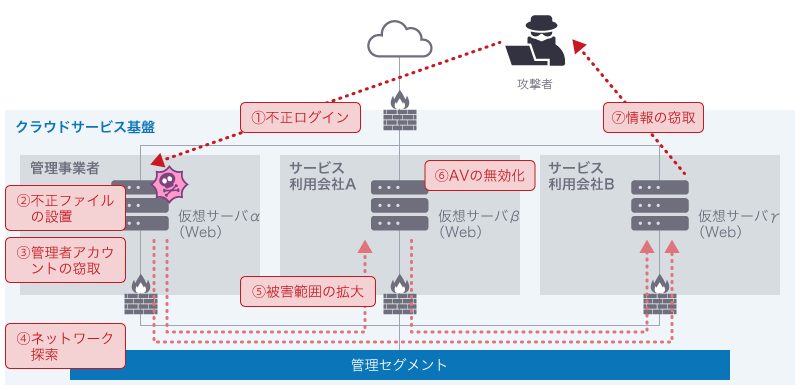

これはあるクラウドサービスベンダにて発生した被害で、最終的にはクラウドサービスを利用していた複数の組織に被害が拡大してしまいました。

Webサーバの管理画面を不用意に外部公開していたため、攻撃者に侵入され、Webshell(バックドア)を設置。

バックドアを使ってラテラルムーブメントを行い情報を窃取。

- ① まず初めにクラウドサービスベンダは、インターネットから攻撃者により構築途中のサーバへの不正侵入を受けました。

この原因は、構築中のサーバの管理画面を誤ってインターネットに公開してしまっていたということでした。

攻撃者はこの管理画面を見つけ、また構築途中だったこともあり簡単なパスワードが設定されていたことで不正アクセスを許してしまったと考えられています。 - ② 次に攻撃者は侵入したサーバで自由に活動するためのツールや継続的にアクセスをするためのファイルを不正に設置しました。

- ③ 攻撃者はさらに管理者としてのコマンドを実行するため、管理者アカウントのパスワード窃取を行いました。

この事例では構築中ということもあり、パスワードが平文でサーバ上に保存されていたとのことです。 - ④⑤ 初期侵入を果たした攻撃者は、サーバを踏み台に組織内の他のサーバを捜索し、侵入拡大を行いました。

- ⑥ 攻撃者は自身の活動を容易にするためにアンチウイルス(AV)を停止し、不正な操作を検知させないようにしました。

- ⑦ 最終的に攻撃者によりクラウドサービスベンダ内の機密情報が盗まれたことで、このクラウドサービスの利用者も情報漏洩の被害を受ける結果となりました。

この事例から分かることは、組織内のサーバが狙われる経路は外部から直接狙われる以外にも、脆弱なサーバを起点とした内部からの不正アクセスの場合もあるということです。その場合はインターネットとの境界に設置したセキュリティ機器は機能せず、攻撃者が管理者権限を窃取していた場合はアンチウイルス等の対策も無効化されてしまいます。

このような攻撃を防止するためにも、インターネットへの意図しないサーバ公開は防止しなくてはなりません。

被害を防ぐための対策

これまでに実際の攻撃動向や攻撃事例をご紹介してきましたが、これらの外部からの攻撃を防ぐためにはどのような対策をすべきかを、以下に記載いたします。

- ①Webサーバで使用しているソフトウェアを常に最新の状態にする

- ②ネットワーク機器やセキュリティ機器のファームウェアを最新の状態にする

- ③組織で使用しているソフトウェアやネットワークに接続している機器に脆弱性が報告されていないか常に調査する

- ④外部に意図しないサーバや機器の管理画面などを公開していないか定期的に調査する

- ⑤外部から参照可能な情報にどのようなものがあるかを管理する

上記が基本的な対策となります。

①と②は組織内の機器管理表などに基づき定期的にアップデート情報を確認することで対策が可能です。③の対策になってくると日々の管理コストが高くなってきます。

また、今回ご説明したように、組織で運用するサーバやネットワーク機器の脆弱性、設定不備を放置することは極めてリスクの高い行為であり、積極的に対応を行うことが望まれます。しかし、実際に④や⑤の対策を実施するとなると、膨大な数のネットワーク機器やサーバの情報を人の手で収集することは現実的には困難といえます。

そこで、④や⑤の対策を実施するためのツールとしてASM(Attack Surface Management:攻撃対象領域管理)が登場しています。このツールを導入することで、直接人が作業することなくインターネットに公開されているサーバの情報や脆弱性を収集できます。

おわりに

今回は、JSOCで観測した攻撃動向を見ていただき、安全な資産管理に必要な対策と、適切な資産管理の必要性についてご説明しました。次回はASMが登場した背景と、活用方法についてご紹介する予定です。

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- もっと見る +

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR