-

タグ

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- インシデントレスポンス

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR

「経済財政運営と改革の基本方針2022(骨太方針2022)」において、「医療DX推進本部(仮称)」を設置することが提示され、医療DXへの関心が高まっています。この政策では、医療情報の基盤整備を進めるとともに、医療機関等情報支援システム(G-MIS)やレセプトデータ等を活用し、病床確保や使用率、オンライン診療実績など医療体制の稼働状況の把握に取り組むとされています。

一方で、医療機関に向けたサイバー攻撃の被害が頻発するなど、コロナ禍で医療体制が疲弊している中でのセキュリティインシデントが懸念されています。IT技術を活用することで医療・介護分野における効率化や質の向上を目指す試みは歓迎すべきものですが、サイバー攻撃への対応の重要さも指摘されています。

このような背景を踏まえ、「医療現場の情報セキュリティ〜変化する医療ITとサイバー攻撃への備え」と題したセミナーを開催しました。セミナーでは、医療DXに先進的に取り組む藤田医科大学病院より小林 敦行氏と、ラックのサイバー救急センター長である関が登壇し、医療現場における医療DXの取り組みと、セキュリティインシデント対応についてお話ししました。

この記事ではその様子をダイジェストでお届けします。

医療機関としての使命

藤田医科大学は、2020年2月に客船ダイヤモンド・プリンセス号の新型コロナウイルス感染症患者を受け入れたことで話題となりました。「国難に際して国に貢献するのは大学の使命である」との藤田医科大学の湯澤学長の号令で、他の病院に先駆けて受け入れを決定した経緯があります。

また、藤田医科大学病院は国内最大の病床数を誇る学内の基幹病院でもあります。「患者中心の医療」というスローガンを掲げ、スマートホスピタル構想を立ち上げています。

このスマートホスピタル構想こそ、医療DX実現への第一歩です。構想実現のために立ち上げたスマートホスピタル推進室では、実現したいこと・改善したいこと・起きている問題について、現場の医師へのアンケートを実施しました。

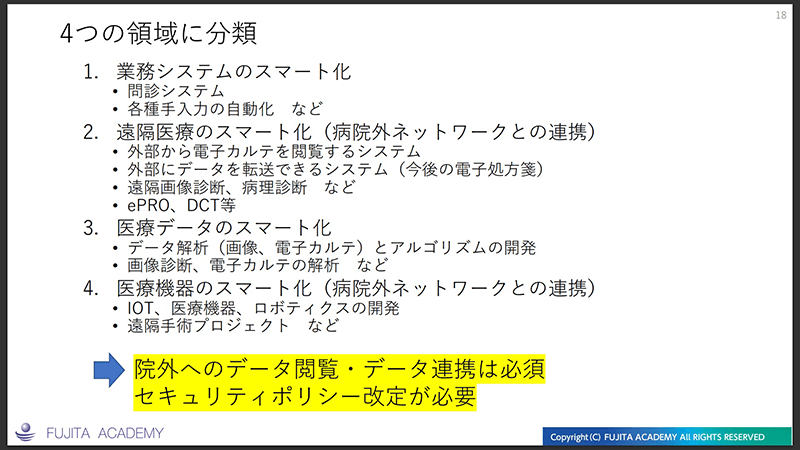

アンケートの結果を4つのサービスモデルに分類したものがこちらです。

ボトムアップで取り組むべき要望を吸い上げ、掲げたミッションに資するかどうかをトップが評価し、トップダウンで実用化案件の選別をします。

セキュリティは最も重要な基盤

藤田医科大学病院の小林氏は、スマートホスピタルの実現は、地域のヘルスケアプラットフォームの構築にもつながると言います。「救急患者は絶対に断らない」という病院のモットーに触れたうえ、緊急医療の電子化にも取り組んでいることを話しました。

スマートホスピタルの取り組みにおける課題の一つが、セキュリティ対策です。小林氏は、医療を下支えする情報システム基盤の重要性と、現実に起きているサイバー攻撃について触れました。

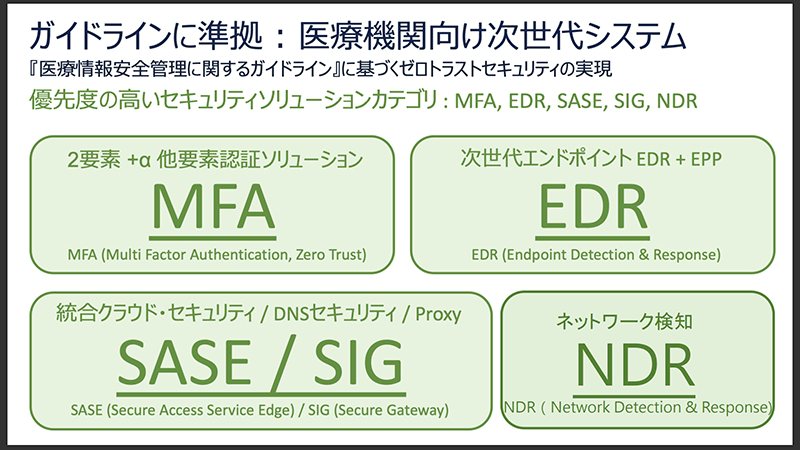

実は、藤田医科大学病院においても、情報系の端末でEmotetによる感染被害が確認されていたのです。幸いに影響は限定的だったようですが、患者さんのためのサービスを提供するには外部とのデータ連携が必須であり、ネットワークの閉鎖など消極的対策は現実的ではありません。院内では組織横断的な検討部会を作り、セキュリティポリシーを改訂し、より実効性の高いセキュリティ対策への変革を推進しています。また、医療情報を適切に管理するために国が定めたガイドライン「医療情報システム安全管理ガイドライン 第5.2版」に準拠して、セキュアなネットワークの構築を進めています。

※ 医療情報システムの安全管理に関するガイドライン 第5.2版(令和4年3月)|厚生労働省

具体的には、院内を「高セキュリティのエリア」「直接外部と接するエリア」「閉鎖エリア」など複数のセキュリティエリアに分け、エリアごとのセキュリティ要件を整理しました。エリアごとにセキュリティポリシーのPoC(Proof of Concept:概念実証)を繰り返すことで技術的な課題だけではなく運用上の課題を洗い出し、セキュリティポリシーの見直しを繰り返しているとのことです。

このように、患者の安心・安全と、現場で働く医療従事者の「リアル」との両方に配慮したセキュリティ対策を実施しています。さらに、オンライン診療、遠隔画像診断、遠隔手術などを提供していく準備も進めています。

サイバー攻撃は常に身近にある

続いて、ラックのサイバー救急センター長である関から、サイバー攻撃の傾向とインシデント対応についての話がありました。

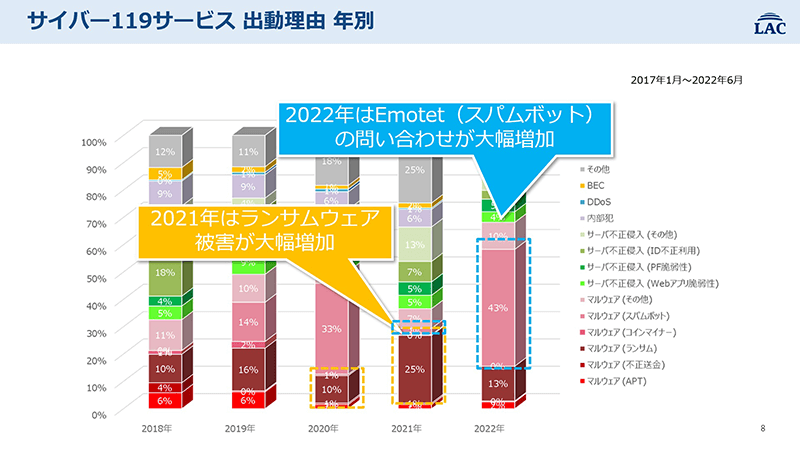

Emotetの感染被害は2022年の大きなトピックとなっています。

2021年はランサムウェア被害が大幅増加、2022年はEmotet(スパムボット)が増大しています。Emotetは2021年には一時期問い合わせ件数が減ったものの、2022年に復活して被害が増えています。ランサムウェアの攻撃により、データの暗号化だけでなく、情報暴露も含めた二重の脅迫事例も増えています。

また、新型コロナウイルス感染症の影響はサイバー攻撃にも表れています。テレワークの普及により急遽設置されたVPN機器や、急遽導入されたSaaSサービスのアカウントが狙われているのです。

ランサム攻撃が増えた理由の一つに、ランサムウェアを提供するサービスRaaS(Ransomware as a Service)が出現したことがあります。攻撃者はサーバやツールを用意しなくても、充実したマニュアルでランサム攻撃を行えます。仮想通貨の普及で、捜査機関に辿られにくく身代金を受け取る方法があることもランサム攻撃増加の一因です。

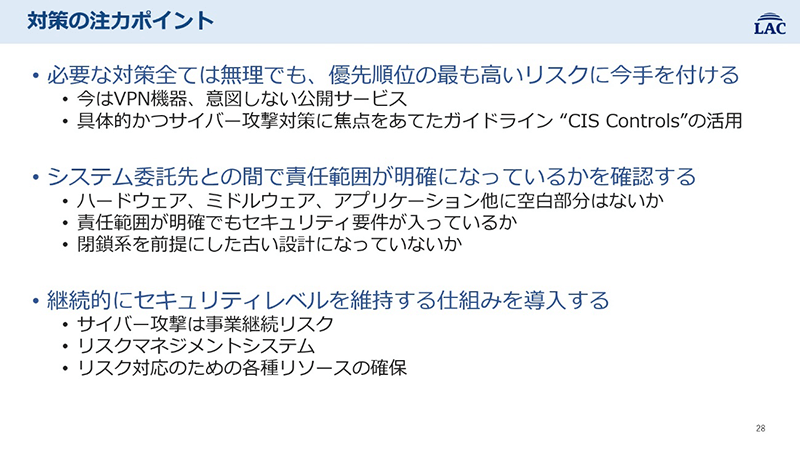

医療DXを見据え、対策すべき事項

ランサム攻撃の対応としては、まずは侵入経路となる可能性のあるネットワーク接続・機器を把握し対策しなければなりません。医療DXにおいても、システム間の連携が増大することが考えられ、必然的に侵入経路になりうるポイントも増えていくことが考えられます。

まずは、ネットワークで使用されている機器に脆弱性が放置されていないかを調べることが重要です。システム部門の管理外の機器(いわゆるシャドーIT)が存在することもあります。また、予備機を含めたVPN機器すべてのアップデートを行う必要があります。

侵入されてしまった後の迅速な対応としてはEDR(Endpoint Detection and Response)の導入が効果的です。ログ保管のコストはかかりますが、常時記録できるタイプがフォレンジック調査の代わりとなり望ましいと言えます。

その他、不要な管理者アカウントがないかを確認する必要があります。アカウント全般に言えることですが、二要素認証の導入は効果的でしょう。万が一、アカウント情報の漏えいを把握したらすぐにパスワードを変更してください。

ランサム攻撃を受けた後に復旧できない事例として、バックアップが正しく取られていないことがありました。ファイル共有を使っているバックアップでは、管理者権限が奪われていると、バックアップファイルも暗号化されてしまいます。バックアップ方式についても検討が必要です。

最後に

小林氏の話には、頻繁に「患者さん」という言葉が出てきます。何かを実現したい、目の前に問題がある時には、必ず「患者さん」の目線が入っています。そして小林氏は、「患者さんのためにできることはリスクがあってもやっていく。医師や医療従事者が患者さんと向き合う際に困っていることをセキュアに解決する。」と語りました。患者さんのためにリスクを最小化して受け入れる場合もありうるという考えに、情報セキュリティのプロである私たちも背筋が伸びました。

一方、セキュリティインシデントは、事業継続を妨げる重大な事象であるにも関わらず、インシデントが発生しなければセキュリティ対策はコストと思われがちです。サイバー救急センター長の関は、セキュリティ対策について「安全に運転するために必須のシートベルトのようなもの」とたとえました。事業を安全に継続するためにも、セキュリティ対策は必須の対策といえるでしょう。

新型コロナウイルス感染症拡大により、医療機関と医療従事者には多大な負担がかかっています。医療DXの取り組みは、患者の利便性向上と医療従事者の効率化に寄与するものであり、果敢なチャレンジが望まれます。一方で、私たちの健康と生命を守る医療機関に対するサイバー攻撃は卑劣なものであり、許されるものではありません。ラックは医療機関へのセキュリティ対策を支援することで、医療DXへの取り組みを支援してまいります。

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- もっと見る +

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- インシデントレスポンス

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR