疑似攻撃を自動化する、ASVツール「Pentera」

ASV(Automated Security Validation:自動セキュリティ検証)ツールは、最新サイバー攻撃手法を用い、お客様の情報システムに疑似攻撃を行うことでセキュリティ対策状況を評価する、「自動化ペネトレーションテスト・プラットフォーム」です。

本サービスで使用しているPentera社が提供するASVツール「Pentera(ペンテラ)」は、あらかじめ指定したIPアドレス範囲に対してネットワークのスキャンや脆弱性チェック、およびそれらの情報を利用した各種の疑似攻撃を自動で実施します。

ASVツール「Pentera」によるペネトレーションテストの自動化

自動化された疑似攻撃による情報システムのセキュリティ対策の評価

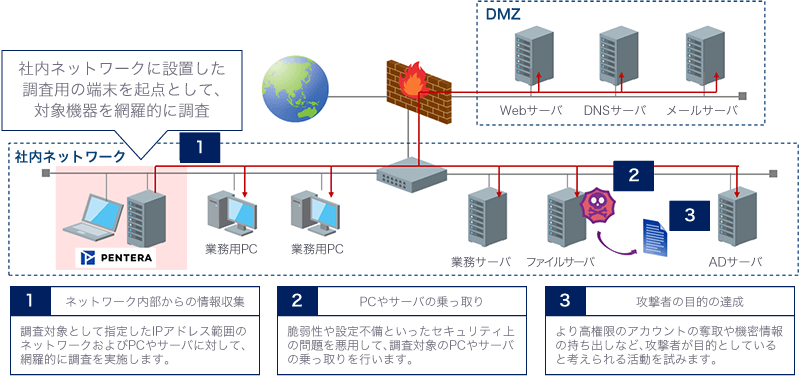

本サービスでは、情報システムのネットワーク上に存在するPCやサーバがマルウェアに感染してしまった場合を想定して、調査対象のネットワークにツールを導入した調査用の端末を設置する方法で調査をします。ツールはオフライン環境でも動作可能なため、インターネットに接続していないクローズドなネットワークにおいても調査ができます。調査は実際のサイバー攻撃と同様に、以下のような流れで実施します。

1.ネットワーク内部からの情報収集

調査対象として指定したIPアドレス範囲に、どのような端末が存在するかを調査するためのネットワークのスキャンを行います。検出されたネットワーク上のPCやサーバについて、脆弱性の有無や認証情報の窃取可否、パスワードクラックといった調査を実施し、それぞれの端末への侵入や権限昇格への糸口を探ります。合わせて、調査対象のネットワーク全体に関する情報を収集し、侵害に悪用可能な設定の不備などの有無を調査します。

2.PCやサーバの「乗っ取り」

調査対象のPCやサーバについて、情報収集によって見つけ出したセキュリティ上の問題点を悪用することで、PCやサーバへの侵入や権限昇格が可能な場合はそれを実行します。このような方法で「乗っ取り」に成功した攻撃者は、乗っ取ったPCやサーバを自在に遠隔操作することが可能です。乗っ取りの過程では、PCやサーバ上で動作しているウイルス対策ソフトのようなエンドポイントセキュリティを回避できるかどうかの調査なども実施します。

3.攻撃者の目的の達成

調査対象のPCやサーバの乗っ取りに成功した場合は、より高権限のアカウントの奪取や機密情報の持ち出しなど、攻撃者が目的としていると考えられる活動を試みます。このような目的の達成にはセキュリティ上の問題点を複数組み合わせて実行することが必要なケースがほとんどであり、本サービスではツールが自動で実行可能な攻撃手法を取捨選択し、それらを自律的に組み合わせて実行します。

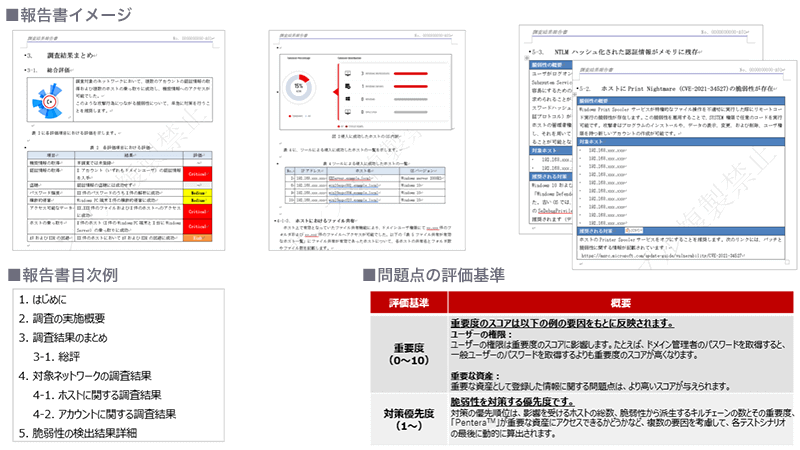

ペネトレーションテストでは疑似攻撃を行うだけでなく、疑似攻撃の結果から企業のセキュリティ対策が適切になされているかを確認することや、もしも対策が不十分な場合は必要なセキュリティ対策を実施することが必要です。本サービスでは、これまでにラックが数多く実施してきたペネトレーションテストで得られた知見に基づいた疑似攻撃結果の分析や、その結果から見出すことができるセキュリティ対策の評価および今後実施すべきセキュリティ対策の検討の支援を行います。

サービスの流れ

| 実施内容 | 期間の目安 | 期間の 目安 |

|---|---|---|

1.事前準備 |

2週間 | |

| 調査実施希望日の2週間前までを目途に、調査対象とするIPアドレスの範囲を選定いただきます。 調査開始までに、調査対象とするIPアドレスの範囲や調査に使用するアカウント情報などを記入した問診票を弊社までご提出ください。 ご提出いただいた問診票をもとに、調査の流れについての認識合わせの打ち合わせを行います。 |

||

2.調査の実施 |

1~2営業日 | |

| 調査は弊社技術者が現地にお伺いしてオンサイトで実施します。ツールを導入した端末(ミニタワーPC1台およびノートPC1台)を調査対象のネットワークに接続し、ツールでの調査を実施します。 | ||

3.報告書の作成・ご提出 |

5営業日 | |

| 調査結果および検出した問題点への対策方法を取りまとめた報告書を弊社にて作成し、ご提出します。 |

報告書

価格

お客様のご要望により、個別にお見積りいたします。お気軽にお問い合わせください。