-

タグ

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- インシデントレスポンス

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR

皆さんの企業では、アプリケーションのアカウントの棚卸をどのように行っていますか?

企業によっては内部監査に合わせて、1年ごとに行っているかもしれません。また、そもそもActive Directory(AD)と連携しているため、わざわざ台帳では管理していないという場合もあるでしょう。

しかし、これらの方法では問題が発生することがあります。例えば、必要な期間を過ぎてもユーザーがログインできてしまったり、外部パートナーなどに例外的にアカウントを付与する場合、管理が曖昧になってしまったりする可能性があります。このような不適切な権限管理は、情報漏えいのリスクにも繋がります。

そこで、今回はOkta Identity Governanceを使用して、権限管理の棚卸を自動化する方法を、実際の画面とともに詳しく紹介します。Okta Identity Governanceを活用すると、より正確で効率的な権限管理ができるので、ぜひ参考にしてみてください。

Identity Governance and Administrationと、Okta Identity Governanceとは

まず、Identity Governance and Administration(IGA)について説明します。

IGAは、ユーザーアカウントのID管理やアクセス権限の管理、承認ワークフロー、アカウントの棚卸、レポーティングなどを一元的に行う製品です。IGAはセキュリティリスクを低減するために重要な役割を果たします。しかし、とても機能が多いため導入や運用には時間とリソースが必要です。

そこで登場したのが、Light(軽い) IGAです。Light IGAは、よくあるニーズを実現する4~6程度の機能に焦点を絞ることで、導入のハードルを下げる工夫がされています。これにより、手軽にセキュリティリスクの低減を実現できます。

今回は、Light IGAの中から、Okta Identity Governance(OIG)を利用して、アカウントの棚卸を行ってみます。

アカウント棚卸の課題

アカウントの棚卸は、多くの企業で後回しにされがちな業務です。私自身も以前、内部監査の立場にいたことがありますが、アカウントの棚卸がきちんと行われていないケースを多く見てきました。

アカウントの棚卸は、各ユーザーがシステムやデータに対してどこまでアクセスできるのかを正確に把握するために重要です。これを怠ると、不適切なアクセス権限が存在したり、情報漏えいのリスクが高まったりする可能性があります。

アカウントの棚卸は手間のかかる作業ですが、セキュリティとコンプライアンスの観点から見れば必要不可欠です。そこで、Okta Identity Governanceを使った定期的な棚卸を行えば、容易にリスクを低減させ、適切なアクセス権限管理を実現できます。

Okta Identity Governanceでの実装

今回、実装するのは、下記の項目です。

- 棚卸フロー(キャンペーン)を作成する

- 棚卸フローは毎月自動で動くように設定する

- 棚卸実施者としてアプリケーション管理者を指定する

- 棚卸実施者はユーザーの棚卸(否認、承認)を行う

前提条件

今回は、OktaとSalesforceのSSO、プロビジョニング設定が完了していること、Salesforceの管理者が「Okta Access Certification Reviews」アプリケーションにアサインされていることを前提としています。

シナリオ

ある企業ではSalesforceを使用しており、機密情報を含むためアクセス制限をかけたいと考えています。日常的に使用する営業部の社員以外にも、一時的にSalesforceを使用する社員には期間限定でアクセス権限が与えられ、期間終了後には管理者がアカウントを無効化する運用が行われています。

しかし、この運用が適切に行われておらず、期間を過ぎてもSalesforceへのアクセス権限が維持されたままのユーザーが存在しています。内部監査でもこの問題が指摘され、改善が求められています。

問題点

Salesforceの棚卸が定期的に行われていないことです。このまま放置しておくと、機密情報の漏えいなど、企業全体のセキュリティリスクを高める可能性があります。

方針

- Okta Identity Governanceを導入し、権限の棚卸依頼を自動化する。

- 毎月、Okta Identity Governanceを用いて全ユーザーの権限情報を確認し、不要な権限削除を行う。

上記に沿って、今回のテストを構成していきます!

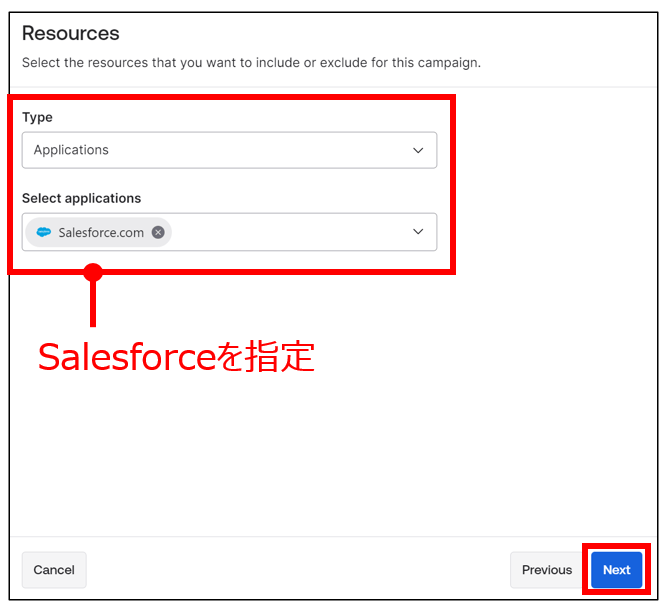

- ①Oktaの管理者が、Salesforceの管理者向けに、毎月棚卸の確認を行うフロー(キャンペーン)をOkta上で作成。

- ②Salesforceの管理者が、Salesforceに登録されているユーザーの情報が正しいか確認。

- ③今回は、ユーザーAの権限を削除し、ユーザーBについてはそのまま権限を存続。

Okta Identity Governanceでの設定

棚卸フロー(キャンペーン)の作成

作業者:Okta管理者

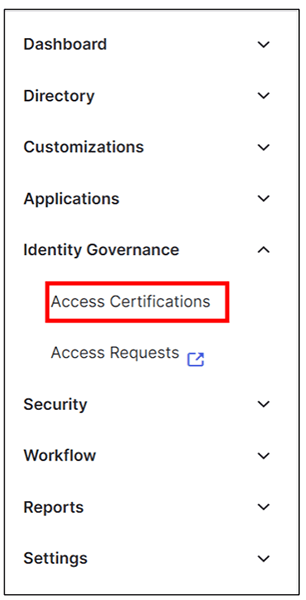

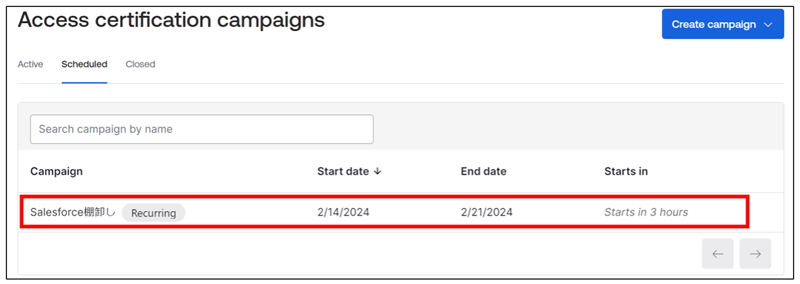

Okta Adminコンソール>Identity Governance>Access Certificationsの設定画面へ移動します。

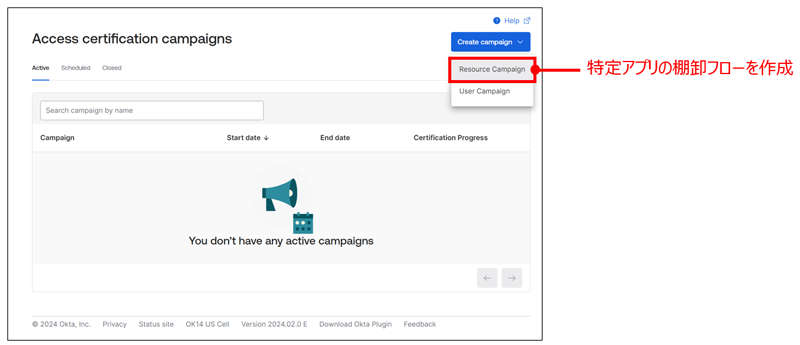

Create campaign>Resource Campaignをクリックし、棚卸フロー(キャンペーン)を作成します。

| Resource Campaign | アプリ、グループを指定し、割り当てられているユーザーの権限管理を行う |

|---|---|

| User Campaign | ユーザー、またはグループを指定し、そのユーザーに割り当てられているアプリやグループの権限管理を行う |

フロー名や、このフローをどの頻度でいつまで定期的に確認を行うか、設定していきます。

今回は一か月ごと、永続的にフローが行われるように設定しました。

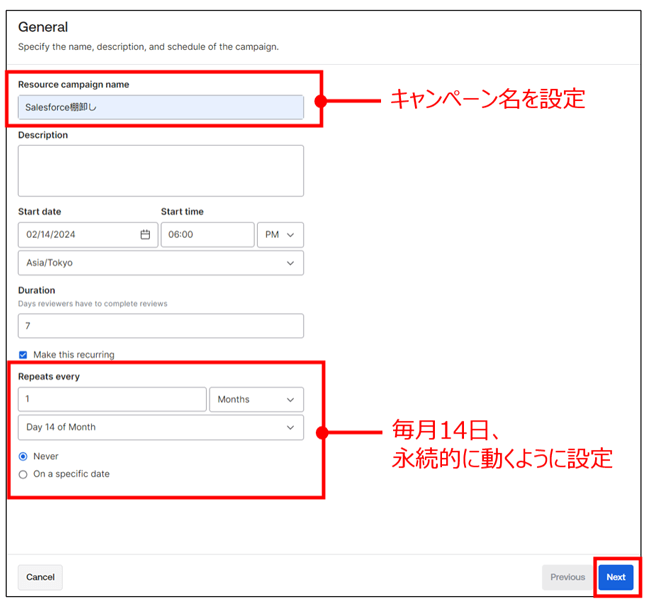

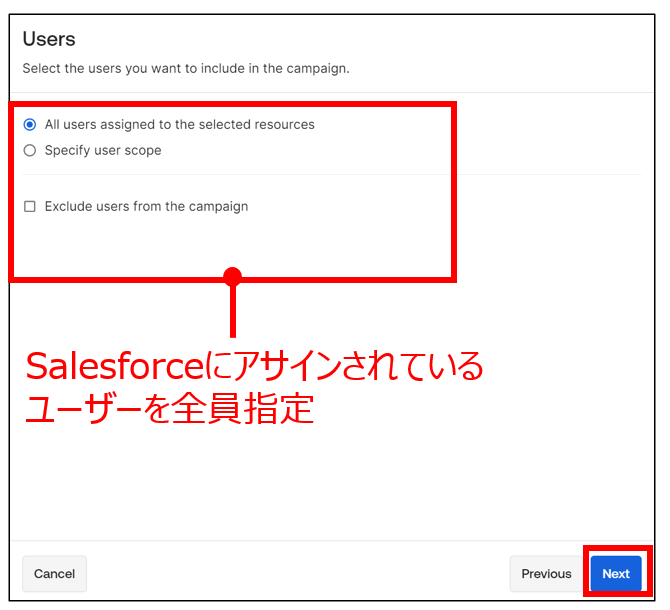

棚卸対象のアプリケーションを選択し、棚卸対象のユーザーを選択します。

今回はSalesforceにアサインされているユーザーすべてを対象としています。ユーザーごとの限定/除外設定なども可能です。

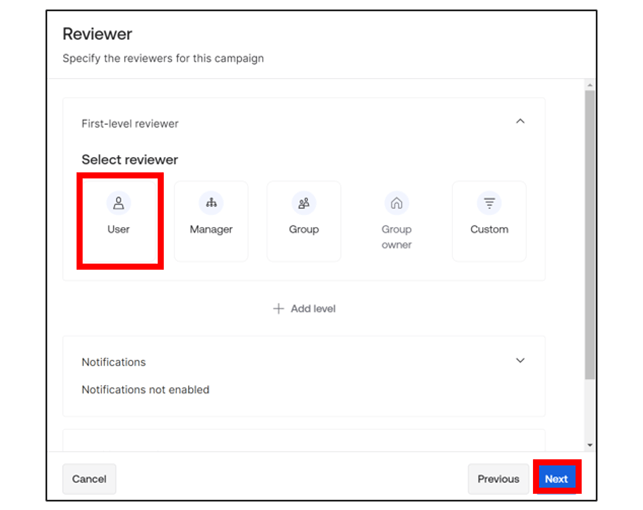

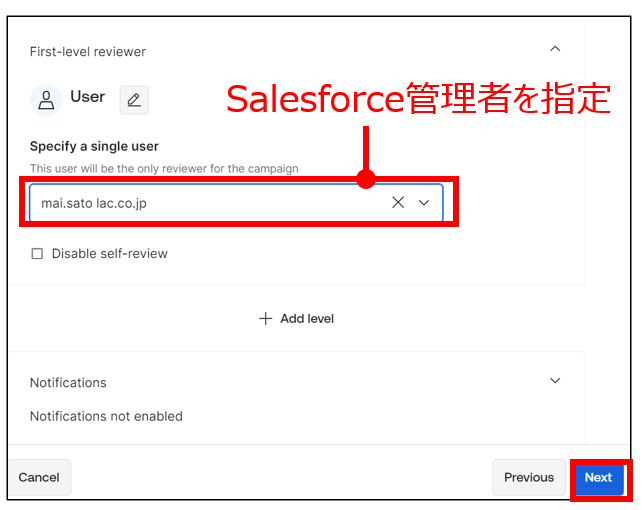

次に棚卸の実施者の設定を行います。今回はSalesforceの管理者を指定します。

この指定は、他にもマネージャー権限を持つユーザーを実施者にするなどの設定が可能です。

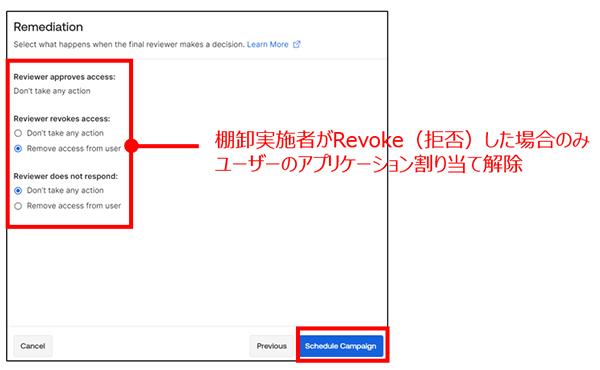

棚卸作業の結果の処理を設定します。

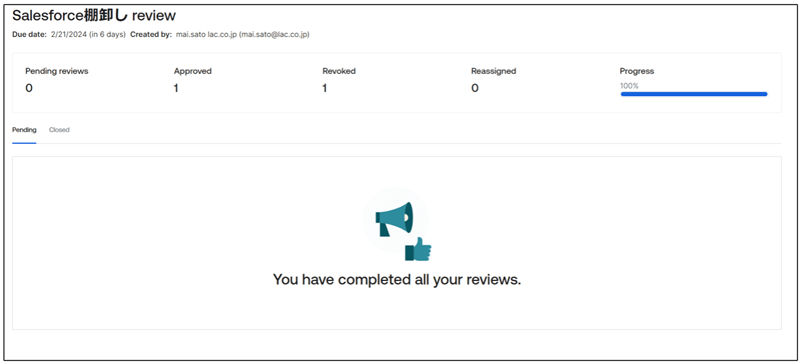

最後にSchedule Campaignをクリックして、下記の画面が表示されればフロー作成終了です!

権限確認

作業者:Salesforceの管理者

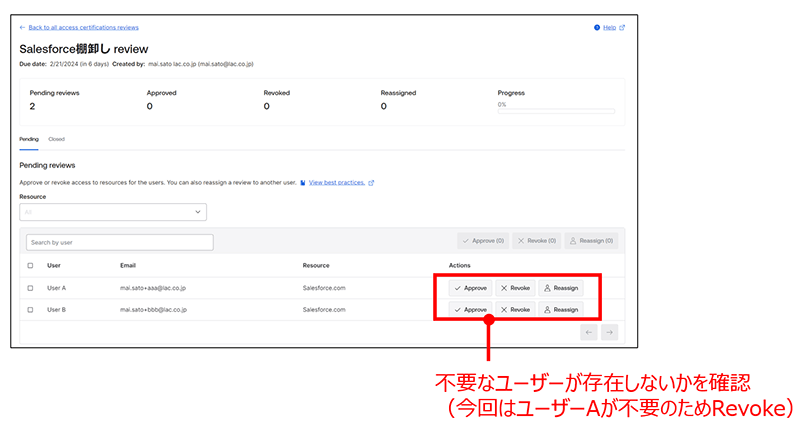

次に、Salesforceの管理者の視点でアカウントの管理を行っていきます。

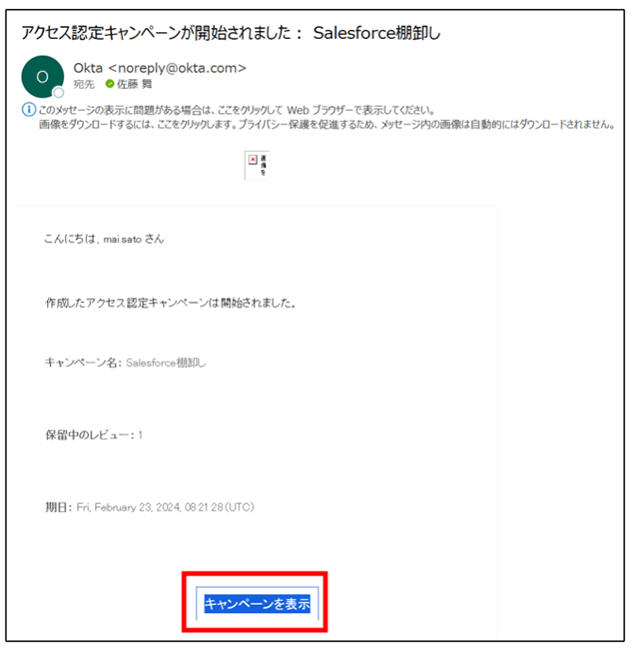

Okta管理者によりキャンペーン(棚卸フロー)が設定した日時にキックされると、設定された棚卸実施者(今回はSalesforceの管理者)に下記のようなメールが届きます。

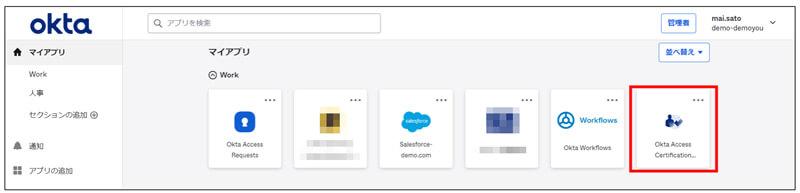

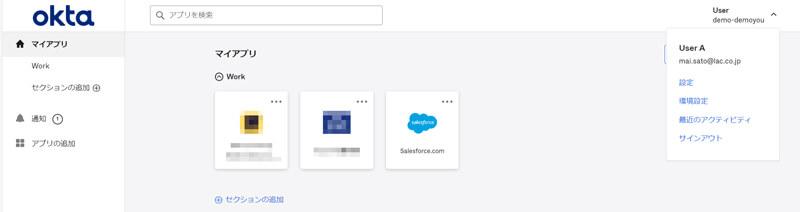

メール内にある「キャンペーンを表示」リンクをクリック、もしくはポータル画面より、「Okta Access Certification Reviews」をクリックします。

ユーザーごとにアプリケーションの承認をしていきます。

| Approve | 承認 |

|---|---|

| Revoke | 否認 |

| Reassign | 他の承認者を設定 |

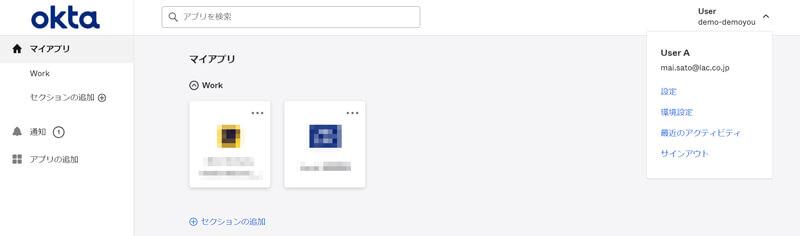

今回はユーザーAをRevokeで否認、ユーザーBをApproveで承認していきます。

実装結果

ユーザーAのポータルを確認すると、Salesforceのアプリケーションが無くなり使用できなくなっていることが分かります。

さいごに

今回は、Okta Identity Governanceでアカウントを棚卸する方法を紹介しました。この機能を上手に活用すると、シンプルな操作だけでガバナンスを強化できるのでご活用ください。

また、Okta Identity Governanceには、Access Requestsなど、ユーザーの申請から自動的にアプリケーションを割り当てる機能もあります。過去の記事でも詳しく紹介していますので、ぜひ参考にしてみてください。これらの機能を組み合わせることで、より効果的なアカウント管理ができます。

Okta Identity Governanceを、どのように活用したら良いかお困りの際は、ぜひラックまでご相談ください。

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- もっと見る +

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- インシデントレスポンス

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR