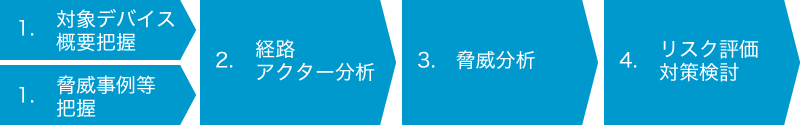

脅威分析実施のステップ

1. 対象デバイス概要把握・脅威事例等把握

対象デバイス概要把握

各種設計書の検証や、お客様へのヒアリングを通じ、IoTデバイスや周辺環境(例えばクラウドサーバ、関連スマホアプリなど)について、その概要を把握します。

脅威事例等把握

対象デバイスに関する脅威事例をカンファレンスで公表されているものなどを含めて幅広く調査し、注目されている脅威シナリオやハッキング方法論の有無などを調査し、把握します。実際の脅威事例として顕在化していないからといって、特定の脅威シナリオを無視していいわけではありません。ただし、優先順位を付ける際には、顕在化している脅威があれば優先度を上げるべきです。現実に即したリスク評価には、そうした情報も必要です。

2. 経路・アクター分析

脅威分析の基本は、IoTデバイス内外の通信経路や関連アクター洗い出しにあります。盗聴もなりすましも、通信経路を介して実施されるためです。ただし、注目するレイヤーを固定すると見逃しが発生してしまうため、ネットワークの各層、すべてのレイヤーに着目し、分析することが重要です。また、アクターについても、レギュラーユースケースだけでなく、保守・管理の場面で登場する経路やアクターを見逃さないようにすることなどに留意する必要があります。

3. 脅威分析

代表的な脅威シナリオとして、なりすまし、改ざん、否認、情報の漏えい、DoS攻撃、権限昇格などがあります。「2. 経路・アクター分析」で洗い出したすべての通信経路に対し、これらの脅威シナリオへの対策がどのように図られているかを洗い出します。脅威には、洗い出すための一定のフレームワークが存在します。これに沿うことで、概ね見逃しはなくなるものの、実績のない脅威シナリオについても考察に含めておくことが重要です。

4. リスク評価・対策検討

現状の対策において残存脅威が存在する場合に、その残存脅威シナリオのリスク評価や対策となる選択肢の洗い出し、比較検討を実施します。お客様のIoTデバイスに合った対策を選定していただくため、複数の対策案を提示することがあります。

標準的なコンサルティング期間

実施期間は、IoTデバイスと周辺システムの複雑性に応じて変わりますが、概ね1.5~3カ月が標準的です。

価格

デバイスや関連システムの規模に応じ、個別にお見積もりいたします。お気軽にお問い合わせください。