-

タグ

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR

こんにちは、Hardening Project実行委員の川口です。

リアルなサイバー攻撃からビジネスを衛る(まもる)体験をする Hardening Project の第10回目のイベント「Hardening 1010 Cash Flow」が先週6月23日、24日に沖縄コンベンションセンターで開催されました。2012年から始まったHardening Projectも今回で10回目となり、競技参加者、スタッフ、スポンサー、関係者を含めた参加人数が200人近くとなり、過去最高の規模となりました。それに合わせ、競技時間も10時間に延長し、過去最高に熱いイベントとなりました。

前回LAC WATCHに掲載した募集に関する記事はこちらをご覧ください。

Hardening Projectの競技は仮想空間に構築されたシステムを運用し、そのシステムが稼ぎ出す売上を競う形式です。1チーム6人で構成された参加チームは前日に提供される参加者資料を読み込み、当日競技会場に乗り込みます。競技会場から競技環境ネットワークに接続すると競技はスタートします。1チームあたりに提供される仮想マシンの数はおよそ20台。これらの仮想マシンで構成されるシステムを止めずに運用することが求められます。また、時にはパフォーマンスチューニングや新たな機能追加のミッションが追加され、その対応に追われることになります。

そしてHardening Projectの特徴は技術能力だけが問われるイベントではないこと。ユーザからのクレームや上司からの問い合わせにも対応が求められます。情報漏えい事故が発生した際には、社内調整を考慮しつつ、ユーザのケアをしなければなりません。また、提供されたシステムの売上を伸ばすため、広告の購入や在庫の仕入れといった業務も存在します。広告や在庫の価格は様々な外的要因によって変化しており、購入のタイミングやボリュームも考える必要があります。参加者は6人という限られたメンバーでチームワークを生かし、技術的な対応とともにこれらの顧客対応やビジネス対応を行います。

参加者は自分たちのチームに不足している能力を「マーケットプレイス」と呼ばれる仕組みから補うことも可能です。Hardening Projectを応援する企業の方々が提供する製品やサービスを選択し、仮想環境のシステムに組み込むことが可能です。現実世界と同様に、ウイルス対策ソフトやFirewallなどの製品、インシデントレスポンスやセキュリティ診断などのサービスをマーケットプレイスから選択し、自チームのサービスを守ることができます。参加者は手持ち資金を「広告」「在庫」「マーケットプレイス」のいずれかに投入することが可能であり、効果的な投資のタイミングが重要です。

参加者は普段触っているシステムとは切り離された仮想空間で次々と発生するイベントに迅速な判断と対応が求められます。

「数ある課題の中でどこから手を付けるべきか?」

「限られた資源で何を調達するべきか?」

「調達の際の手続きは何を気にするべきか?」

「予防的な対策と事後的な対策をどのように実施するべきか?」

「定常業務とトラブル処理の対応のバランスはどのようにすればいいか?」

「定期的に休憩をとる方がパフォーマンスがいいのではないか?」

など、10時間の競技時間で脳内にたくさんの汗をかくことになります。ある参加者は「Hardeningは『精神と時の部屋』だ」と言っていたこともあります。

今回のHardeningに組み込んだ技術的なシナリオを紹介します。DNSサーバとしてBINDを使用しているケースも多くありますが、ここ数年BINDが停止するような脆弱性がいくつか発見されています。代表的なものとしてCVE-2015-5477やCVE-2016-2778があり、Hardeningの競技でもこれらの脆弱性を悪用してDNSサーバを止めるシナリオを組み込んでいました。DNSサーバが停止すると売上を稼ぐショッピングサイトへのアクセスが停止し、売上が伸びなくなります。さらにユーザからのメールも受け取ることができず、サービスの提供に大きな影響を及ぼします。参加者はBINDのバージョンを確認し、BINDをアップデートすることで、DNSサーバを守ることが可能になります。

今回はさらにBINDのRNDC(Remote Name Daemon Control)を悪用するシナリオを取り込みました。RNDCはBINDをローカルもしくはリモートから制御することが可能なツールです。リモートから制御するためには「アクセス制御を受け付けていること」と「rndcの鍵を持っていること」が必要です。例えば、BINDの設定ファイルであるnamed.confに以下のような記述があると、BINDはリモートから953/tcpでListenしているRNDC経由で命令を受け付けることができます。

include "/etc/rndc.key";

controls {

inet 127.0.0.1 allow { any; } keys { rndc-key; };

inet 192.168.0.1 allow { any; } keys { rndc-key; };

};

このような設定で稼働しているDNSサーバから、RNDCの鍵情報が漏れてしまうとリモートから制御される危険があります。RNDC経由で制御された場合、通常のプロトコルでの通信となりセキュリティ製品やセキュリティサービスに反応しない可能性も高くなります。セキュリティ製品、サービスを提供する側としては大変悩ましい問題です。

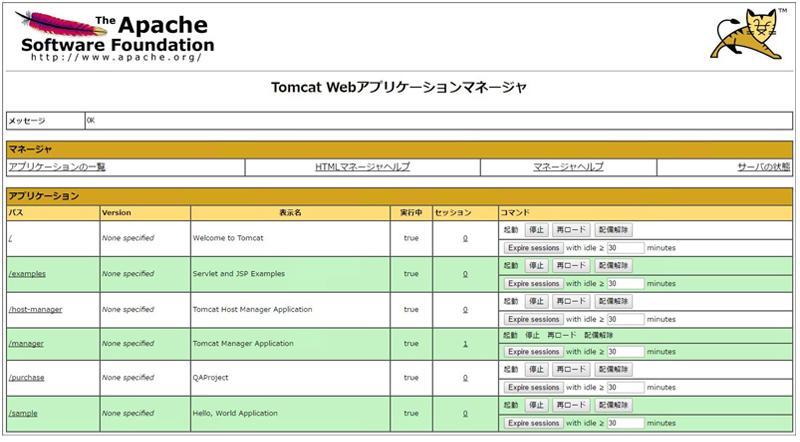

もう一つ、通常のプロトコルを悪用したシナリオも組み込んでいます。Javaアプリケーションを使うときにおなじみのTomcatです。このTomcatをインストールすると、8080/tcpで以下のようなWebアプリケーションマネージャが起動します。この画面からJavaアプリケーションのデプロイや起動、停止を行うことができるため、意識しておく必要があります。攻撃者はインターネット中の8080/tcpをスキャンし、サービスが稼働しているサーバに標準のパスワードで認証を突破し、バックドアファイルを送り込んできます。

最近ではこのWebアプリケーションマネージャは起動しない設定が標準となっていますが、インターネットにあふれる手順をそのままうのみにしてインストールすると、管理者の知らないうちに起動しているケースがよく見受けられます。しかも、この画面にはパスワードで認証がかけられるのですが、安易にインストールしたTomcatは標準のパスワードが使用されることも多くあり、そのようなサーバが被害を受けているようです。こちらもソフトウェアが標準で提供する機能を悪用した攻撃であるため、セキュリティ製品の検知ルールから外れていることも多いようです。

非常に高度な手法で鮮やかにシステムに侵入するケースはあまり多くなく、実際に発生している事件の多くはちょっとしたミスや見逃し、設定の不備が原因で発生しています。今回のHardening参加者にはそんな体験をしてもらうために、BINDやTomcatなどのメジャーなソフトウェアの標準機能を悪用したものをシナリオに取り込みました。システムの管理者、運用者は自分のシステムでどのような機能が提供されているか把握することが必要です。また、これらの機能が使われているか不安である場合には、セキュリティ製品やサービスの設定の見直しも必要になるでしょう。

2012年4月に第1回目となる「Hardening Zero」を開催し、今回で10回目。第10回目のHardening 1010 Cash Flowは15チームが参加し、過去最高の盛り上がりを見せました。この5年間の間で様々なプロジェクトが派生し盛り上がっていることをうれしく思っています。第11回目のHardeningは日本の標準時の東経135度にある淡路島に場所を移し、11月23日~25日に開催予定です。皆さんのご参加をお待ちしています。

タグ

- セキュリティ

- 人材開発・教育

- システム開発

- アプリ開発

- モバイルアプリ

- DX

- AI

- サイバー攻撃

- サイバー犯罪

- 標的型攻撃

- 脆弱性

- 働き方改革

- 企業市民活動

- 攻撃者グループ

- JSOC

- もっと見る +

- JSOC INSIGHT

- サイバー救急センター

- サイバー救急センターレポート

- LAC Security Insight

- セキュリティ診断レポート

- サイバー・グリッド・ジャパン

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- ラックセキュリティアカデミー

- すごうで

- ランサムウェア

- ゼロトラスト

- SASE

- デジタルアイデンティティ

- 情シス向け

- 対談

- CIS Controls

- Tech Crawling

- クラウド

- クラウドインテグレーション

- データベース

- アジャイル開発

- DevSecOps

- OWASP

- CTF

- FalconNest

- セキュリティ診断

- サプライチェーンリスク

- スレットインテリジェンス

- テレワーク

- リモートデスクトップ

- アーキテクト

- プラス・セキュリティ人材

- 官民学・業界連携

- カスタマーストーリー

- 白浜シンポジウム

- CODE BLUE

- 情報モラル

- クラブ活動

- 初心者向け

- 趣味

- カルチャー

- 子育て、生活

- 広報・マーケティング

- コーポレート

- ライター紹介

- IR